两个src案例

案例一

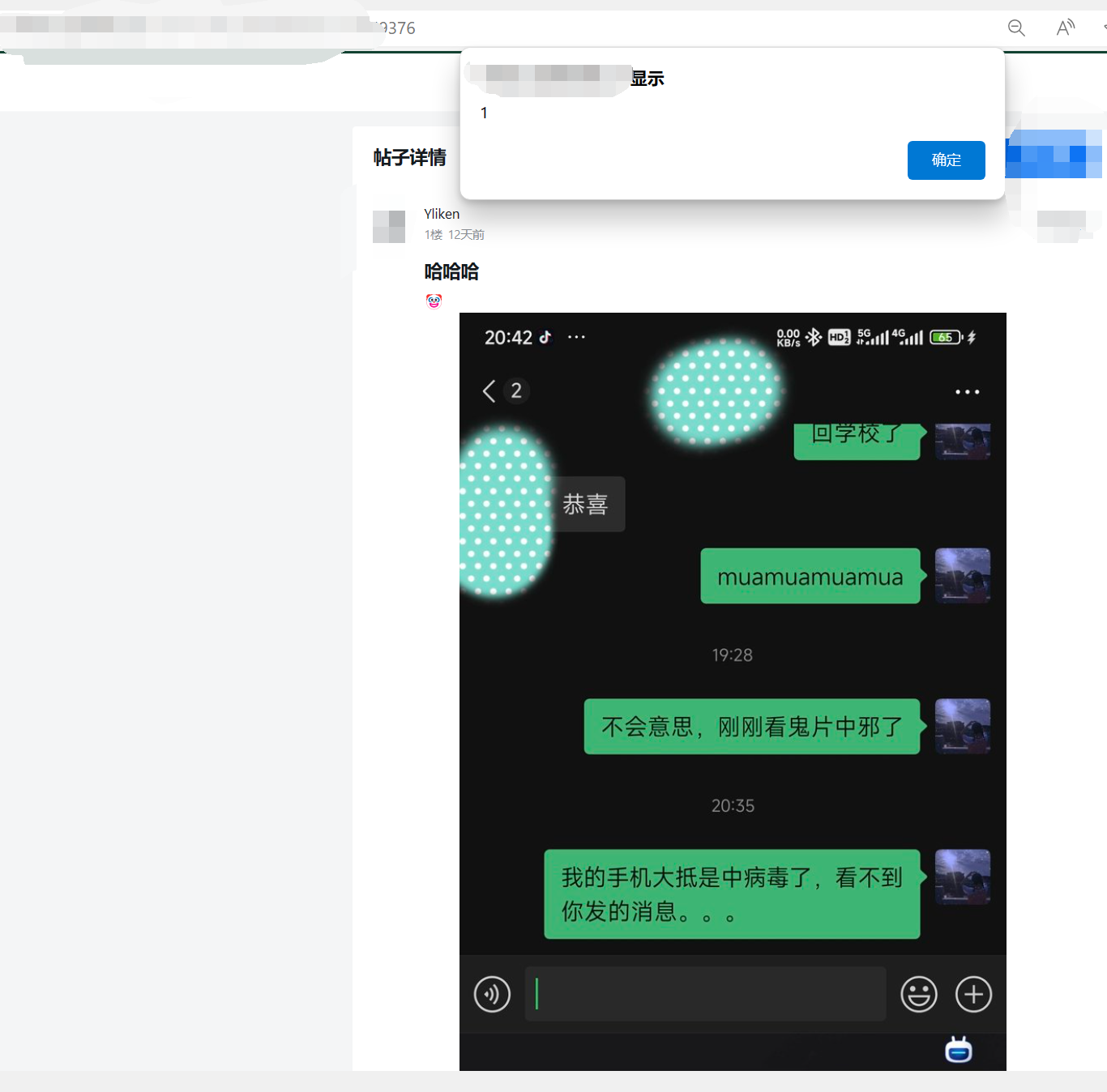

**文前废话:**某天正在刷着**社区的帖子,欣赏着漂亮的小姐姐,突然间评论区的一条评论引起了我的注意,类似于下面这样

这种评论在html标签中代码格式是<a>这是文字</a>这样的

同时评论区XSS漏洞的高发区,想着可能会有操作点

一、发布一个标题有js语句的贴子

二、复制这个帖子的分享连接到另一个帖子的评论区评论

然后刷新,发现有弹窗

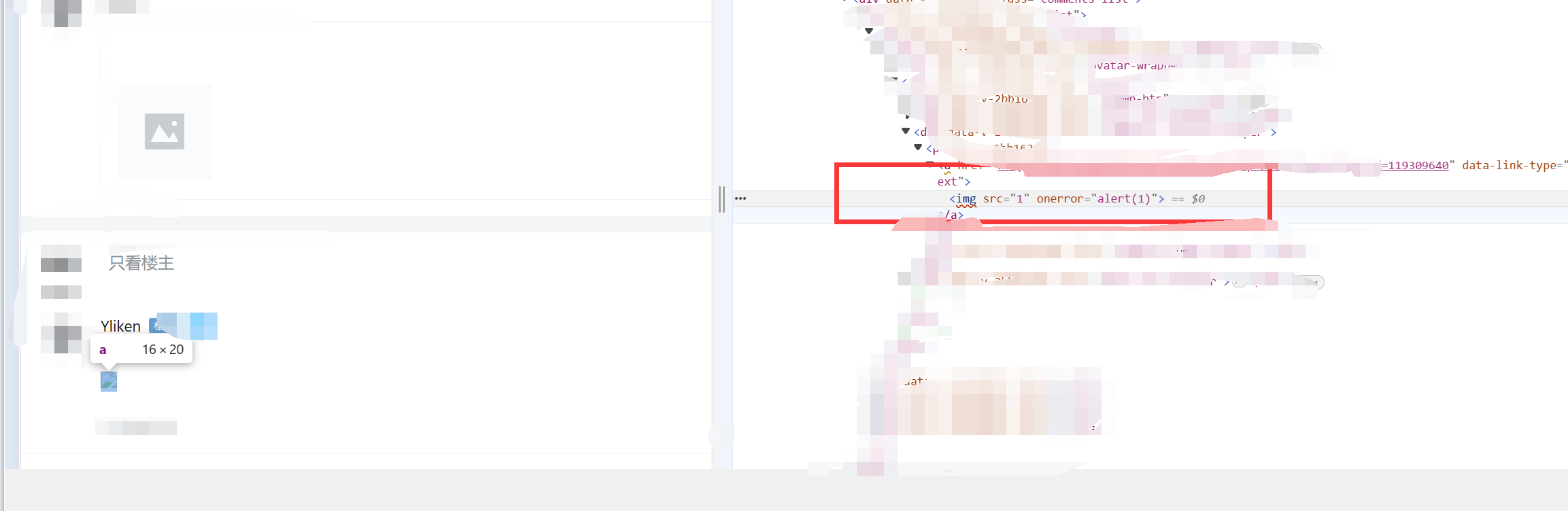

三、查看网页源码,js语句已经写入

修复建议

- 对帖子的主题进行严格的验证或过滤

- 将引用的数据进行编码处理

案例二

废话:早就看那共享电车不爽了,10分钟收我1块!

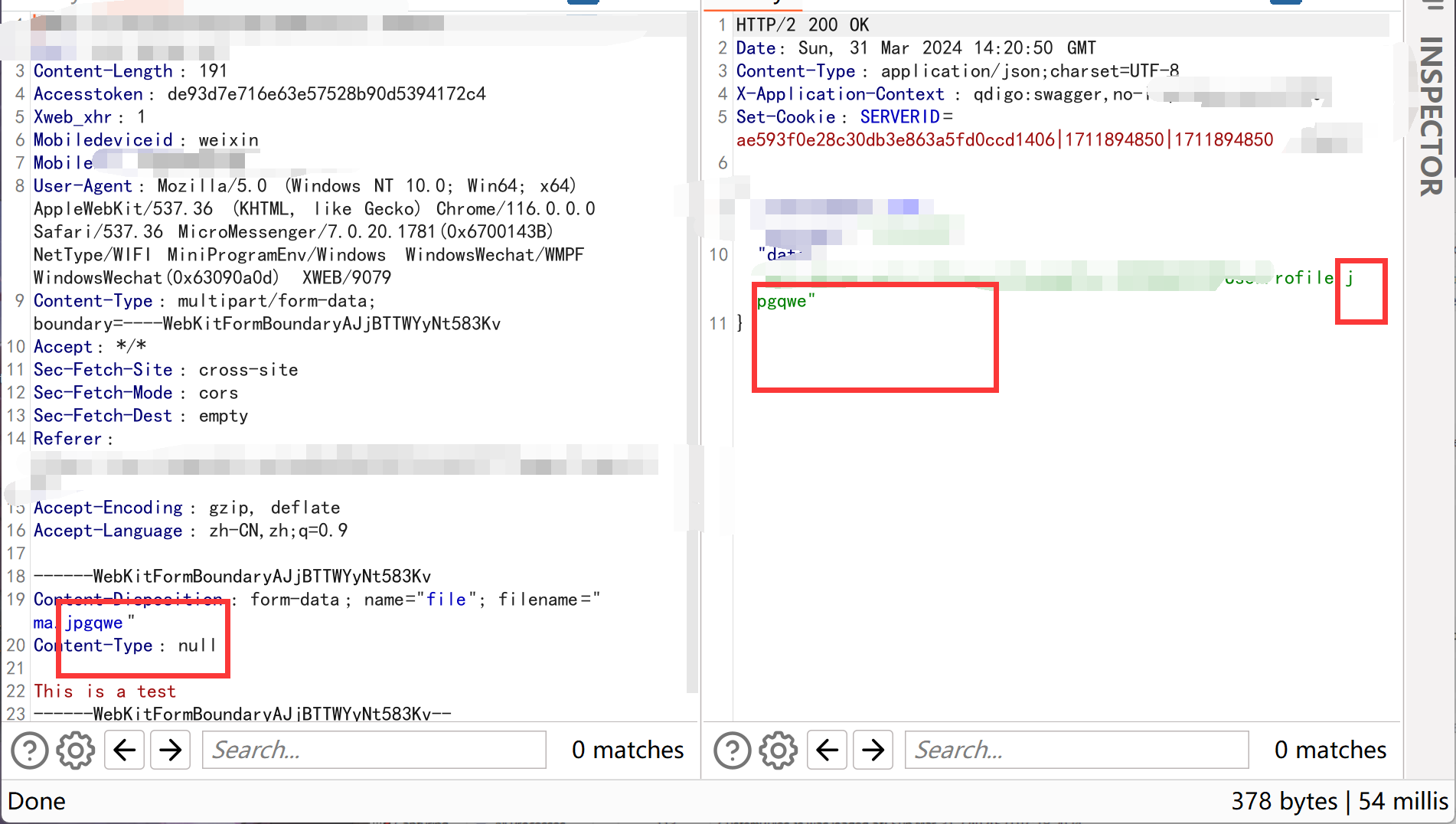

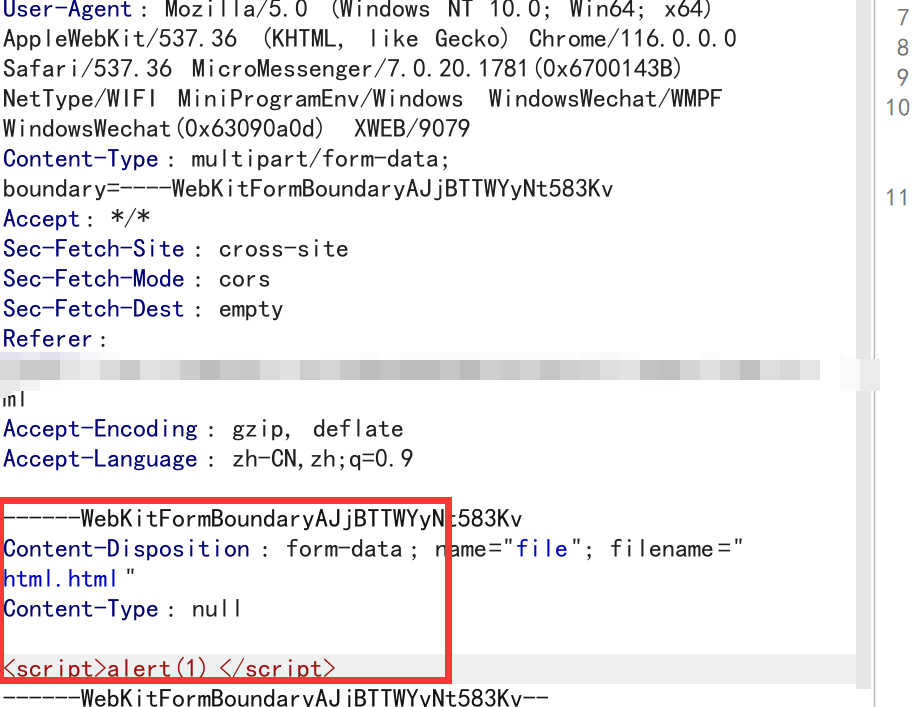

一、配置好环境,对小程序进行抓包

本来想测测支付漏洞的,测了半天没有任何结果。突然间发现旁边有一个上传头像的功能

这不就来了吗

二、抓包上传一个我也不认识的文件

嗯!?!上传成功了!文件名也没改

问: 为什么我这有做?

- 因为这样可以排查出是不是用的白名单

三、上传一个php文件

又上传成功了!

访问页面

啥也没有?

不对劲,10分得有15分不对劲!

四、上传一个图片马,后缀改成php

好好好!解析了,但是不知道为什么不显示php代码输出的内容!

于是…

放弃!

上课的时候发呆,突然间想到 既然我什么文件都可以上传,为什么不上传一个html文件呢?!

下课之后我飞一般的跑回了宿舍。

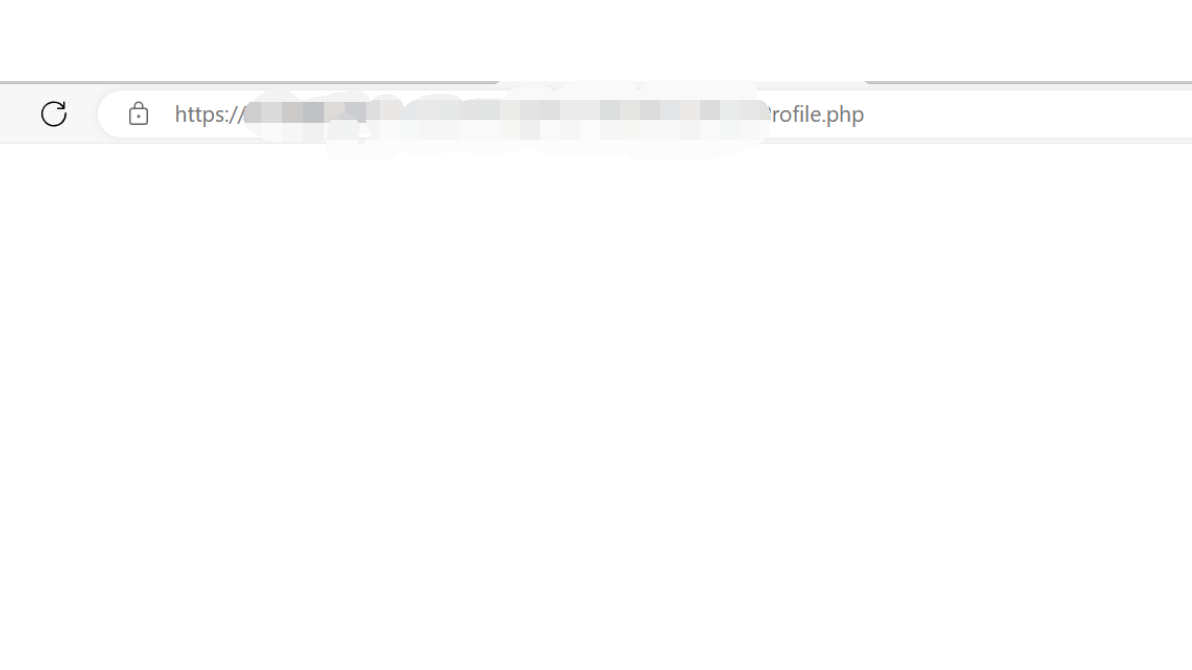

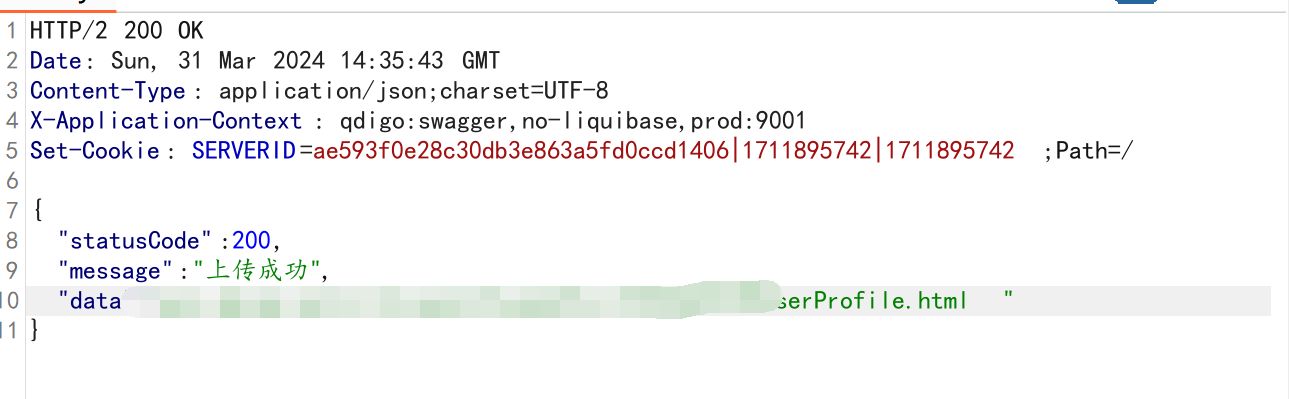

五、上传html文件

上传成功

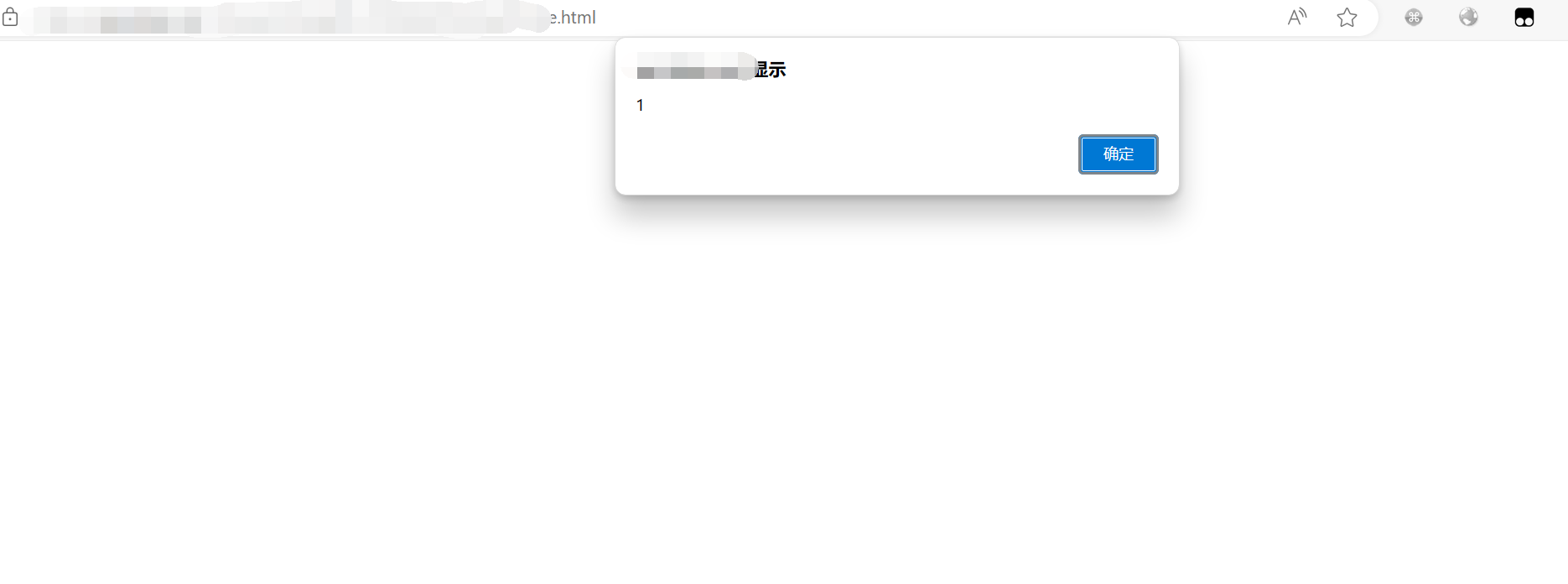

访问页面

修复建议

对文件上传类型进行严格过滤

上台删除用户头像目录下的.php .html后缀文件

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yliken!